- Dołączył

- 25 Grudnia 2012

- Posty

- 3447

- Reakcje/Polubienia

- 1583

No tak, MS rozszczelnia... , dobrze, że Linux uszczelnia.

, dobrze, że Linux uszczelnia.  Przedwczoraj został wydany Linux 4.15. W kwestii przedmiotowego zagadnienia:

Przedwczoraj został wydany Linux 4.15. W kwestii przedmiotowego zagadnienia:

No to teraz trzeba poczekać na jakąś dystrybucję dla białych ludzi z tą wersją kernela (Ubuntu 18.04 planowane na 28.04.18, może wcześniej będzie jakaś nowa Fedora)... A na dystrybucję z kernelem 4.16 to czas nadejdzie... Z pozytywnych rzeczy to znajduję taką, że dysk mi się trochę opróżnił po kilkunastu iso ze straszymi wersjami różnych dystrybucji.

Z pozytywnych rzeczy to znajduję taką, że dysk mi się trochę opróżnił po kilkunastu iso ze straszymi wersjami różnych dystrybucji.

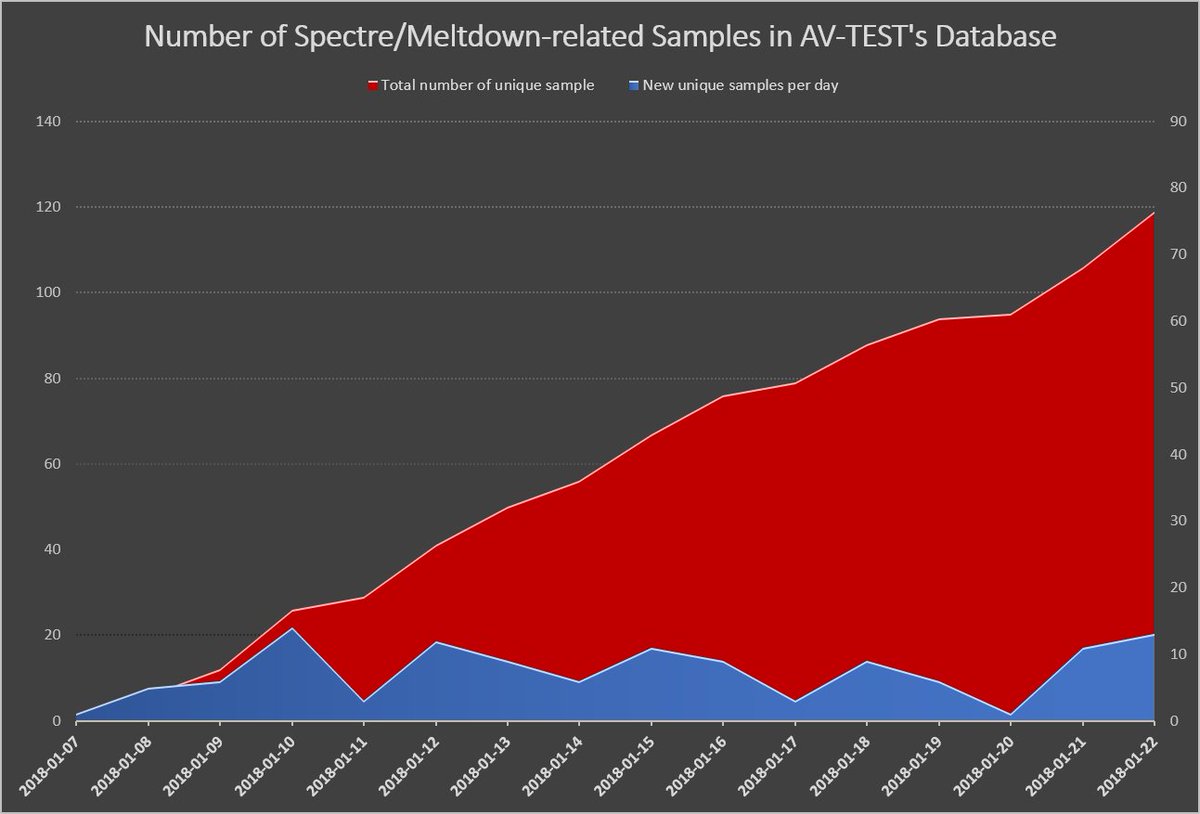

Ciekaw jestem jak musiałaby się wzbogacić poniższa prezentacja dla samych błędów Meltdown i Spectre...

, dobrze, że Linux uszczelnia.

, dobrze, że Linux uszczelnia.  Przedwczoraj został wydany Linux 4.15. W kwestii przedmiotowego zagadnienia:

Przedwczoraj został wydany Linux 4.15. W kwestii przedmiotowego zagadnienia:źr. i więcej:Meltdown i Spectre

Na sam koniec najbardziej zgrany z tematów: Linux 4.15 jest już całkowicie uodporniony na lukę Meltdown w procesorach Intela poprzez zastosowanie technologii Kernel Page Table Isolation (można to wyłączyć, podając kernelowi przy rozruchu systemu opcję pti=off). Zabezpieczono też procesory Intela i AMD przed atakami Spectre v2 za pomocą techniki Return Trampoline (retpoline). Uwaga, zabezpieczenie dotyczy tylko kodu pisanego w assemblerze. By uchronić się przed atakami z kodu pisanego w C, potrzeba odpowiednich zmian w kompilatorze, które dopiero nadchodzą. Tak samo brakuje jeszcze zabezpieczeń przez Spectre v1 – pojawią się w kernelu 4.16.

W Linuksie pojawił się także katalog /sys/devices/system/cpu/vulnerabilities/, z plikami informującymi o podatnościach procesora i zastosowanych łatkach. Odpytanie ich na procesorze Intela przynosi rezultaty jak na powyższym zrzucie ekranu.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

No to teraz trzeba poczekać na jakąś dystrybucję dla białych ludzi z tą wersją kernela (Ubuntu 18.04 planowane na 28.04.18, może wcześniej będzie jakaś nowa Fedora)... A na dystrybucję z kernelem 4.16 to czas nadejdzie...

Z pozytywnych rzeczy to znajduję taką, że dysk mi się trochę opróżnił po kilkunastu iso ze straszymi wersjami różnych dystrybucji.

Z pozytywnych rzeczy to znajduję taką, że dysk mi się trochę opróżnił po kilkunastu iso ze straszymi wersjami różnych dystrybucji.Ciekaw jestem jak musiałaby się wzbogacić poniższa prezentacja dla samych błędów Meltdown i Spectre...

Zaloguj

lub

Zarejestruj się

aby zobaczyć!