You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

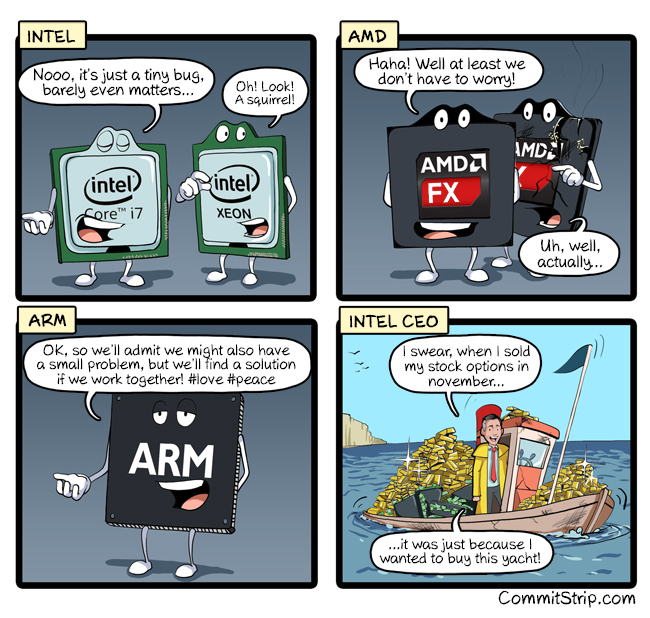

Bardzo poważne luki bezpieczeństwa procesorów Intela, ARM, AMD. Między innymi Meltdown i Spectre

Spróbuj nowej wersjidobrý den,po nainstalování aktualizece KB4056898 na windows 7,nejde spustit Sandboxie,nefunguje!!!

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Changes in 5.23.3

Fixed Win 7-64 Sbie driver load failure with KB4056897 /KB4056894

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Ostatnia edycja:

ciach

Ostatnia edycja:

ciach

Ostatnia edycja:

legia1987

Wygadany

Szef Intela sprzedał akcje firmy przed ujawnieniem luki w procesorach

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Quń

Bardzo aktywny

- Dołączył

- 30 Sierpień 2013

- Posty

- 380

- Reakcje/Polubienia

- 165

Masz parę tekstów źródłowych

No właśnie: logi...

A teraz wyobraź sobie: wśród nabijających się z Północnej Korei redaktorów i "fachowców" krąży historia o łączu internetowym, które Korea dzierżawi od Chin: 200 MBit. To łącze nie jest absolutnie pod żadnym nadzorem. Nikt go nie dogląda, nie śledzi ruchu, nie jest nawet w stanie zauważyć pędzących po nim wirusów, exploitów, trojanów, ba - nawet poczty nie sprawdzi, chociaż cały ruch światowy można sprawdzić.

Przecież to kpina z inteligencji ćwierćinteligentów. Coś jak legenda o "nigeryjskim księciu, co to ma ukryty majątek". Nie ma w USA, Wielkiej Brytanii, Izraelu, Rosji, Chinach, ba - nawet w Departamencie Wojny Elektronicznej na Ukrainie nikogo, kto by się tym interesował. Prawda?

Nie zrobią tego "Izraelscy hakerzy", co to się do kasperskiego włamali i swoje pliki odnaleźli.

Przecież takie exploity to są już wypalone, zużyte skorupy, które się podrzuca żulom do wylizania, żeby trochę kasy natrzaskali i nie broili w ważnych miejscach, a później takich żuli się obwinia o wyżarcie całej sałatki i spokojnie wskazuje publice.

Północna Korea? No kurczę - Sony Pictures "w zakresie swoich zainteresowań" "wykradli" (oczyszczono ich z tego...) - i kupują "tandetę"? Ci groźni hakerzy z Północnej Korei nie potrafią sami napisać? Dlatego kupują? No moment - mi się tu coś nie zgadza... Coś jakbym słyszał Powella opowiadającego o broni jądrowej, chemicznej i biologicznej w Iraku. Machającego probówką z wirusami... komputerowymi.

I ad rem:

20 lat funkcjonują w procesorach dziury, a po ostatnim szumie o Minix w intelach - nagle się je "odkrywa", "ujawnia" i "łata". Tak?

Sorry - ta dziura według mnie to bzdura. Kolejny humbug dla naiwnych w rodzaju plasterka na kamerkę - kiedy raportuje dziesięć innych urządzeń plus systemy. Ujawnia się nieprzydatną, ujawnioną wcześniej, wykorzystywaną przez innych, niefunkcjonalną już szczelinę, a sobie kolejny raz zostawia tunele metra. Publika klaszcze, skowycze, łata... I przy okazji w ten sposób "patchem" do linucha - nawet Tails - mamy wejście, którego nam wcześniej twórcy jądra nie chcieli zrobić. Mamy wtykę w MacOS. W andki. Dodatkowe w windzie. Ba - na kij nam teraz tory i cebulowa sieć, skoro mamy patche. Na co NAM teraz szyfrowanie, protokoły, proxy, wymyślne hasła, antywirusy, sandboxy... skoro są patche.

Ostatnia edycja:

1. NIE z Chin. Tyle Ci powiem że nie z Chin, niestety. ...

2. Rozumiem Cię doskonale. ... używasz DOSowej maszynki bez sieci ... na czarno- białym monitorze? Pochwalam.

3. Owszem. M3 to 2001 rok, a ten backdoor zaczęto ładowac w 1993. Cofnij się wyżej, gdzie była podawana jako przykład bezpiecznego procka Amiga.

1. Wiem, że nie. Chodzi mi o to, że przygotowano grunt, pod problem. Myślę, że o dziurze wiedziano już wtedy, kiedy zaczęto wypuszczać do mediów teorię o Chinach.

2. Sarkazm niepotrzebny.

3. Ale pytanie jest takie, czy Cyrix też ma ten problem

4. Myślę, że Intel i AMD wypuszczą nowe firmwary na dniach. Po to zrobiono zamieszanie.

Intel: nie będzie żadnego programu zwrotów procesorów dotkniętych lukami Meltdown i Spectre

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

- Dołączył

- 25 Grudnia 2012

- Posty

- 3447

- Reakcje/Polubienia

- 1583

To się jeszcze okaże...Intel: nie będzie żadnego programu zwrotów procesorów dotkniętych lukami Meltdown i Spectre

Zaloguj lub Zarejestruj się aby zobaczyć!

Na ten moment do różnych sądów trafiły co najmniej trzy pozwy zbiorowe, a można oczekiwać, że będzie ich dużo więcej.

Pierwszy z nich złożono w sądzie okręgowym Północnego Dystryktu Kalifornii, a dwa kolejne w sądach okręgowych w Oregonie i Południowym Dystrykcie Indiany. Wszystkie trzy pozwy dotyczą zachowania firmy w związku z ujawnionymi lukami Meltdown i Spectre. Powodowie wskazują m.in. na to, że niebiescy wiedząc doskonale o błędzie wprowadzili na rynek kolejne rodziny produktów, które nie były wolne od usterki.(...)

Do pozwów mogą przystąpić mieszkańcy Stanów Zjednoczonych niezadowoleni z polityki firmy z Santa Clara. Trudno powiedzieć, jaki może być finał wszystkich spraw. Intel może twardo upierać się przy swojej racji, ale równie dobrze może pójść na ugodę, na co pewnie po części liczą też sami powodowie.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

A nic? Dzięki. Nie chciało mi się ściągać większej, ale ostatecznie jednak zainstalowałem zbiorczą, bo doszedłem do wniosku, że i tak pewnie kilku rzeczy MS zapomni w nich umieścić. Pomyślałem, że w zbiorczej mniejsze na to szanse.tym się różni:Zaloguj lub Zarejestruj się aby zobaczyć!

a co?

Poza tym nikt nie będzie się włamywał na maszynę @Zeno , bo niby po co miałby ryzykować zatarg z gadającym pingwinem piszącym ransomy na Antarktydzie...

Oj tam, błyskotliwy sarkazm zawsze w cenie.2. Sarkazm niepotrzebny.

Wracając do Koreańczyków nie można zapomnieć, że dzieci tamtejszych komunistycznych ważniaków uczą się na dobrych europejskich i nie tylko europejskich uniwersytetach, w tym technicznych również. Osobną kwestią jest, że studiować to sobie można, ale trzeba jeszcze mieć zdolności. Jestem więc zdania, że Korea Pn. robi za międzynarodowego chłopca do bicia dla większości, bo wszyscy - i pewnie słusznie - mają ich za dziwolągów, więc nikt ich zaprzeczeniom nie uwierzy, po drugie Kim chce być wielki i groźny, więc grzechy innych weźmie na siebie, a przynajmniej zaprzeczać mu się za bardzo nie chce, po trzecie - nikt ich nie sprawdzi, bo i nikogo do siebie nie wpuszczą. Oczywiście napisałem, że dla większości krajów, bo my nie musimy na nich nic zrzucać. Mamy swoich chłopców... Jakby co, to...

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Ujawnia się nieprzydatną, ujawnioną wcześniej, wykorzystywaną przez innych, niefunkcjonalną już szczelinę, a sobie kolejny raz zostawia tunele metra. Publika klaszcze, skowycze, łata... I przy okazji w ten sposób "patchem" do linucha - nawet Tails - mamy wejście, którego nam wcześniej twórcy jądra nie chcieli zrobić. Mamy wtykę w MacOS. W andki. Dodatkowe w windzie. Ba - na kij nam teraz tory i cebulowa sieć, skoro mamy patche. Na co NAM teraz szyfrowanie, protokoły, proxy, wymyślne hasła, antywirusy, sandboxy... skoro są patche.

I masz rację i jej nie masz... w pewnym sensie oczywiście. Ta, jak nazywasz, szczelina, nie jest nieprzydatna. To bardzo funkcjonalne narzędzie umozliwiające prosty i niezauważony dostęp do poszukiwanych informacji. I na tym właśnie polega problem że jest prosta, a istnieje uzasadnione podejrzenie że info "how-to" poleciało do Shadow Brokers.

Więc trzeba by zapobiec pojawieniu się w środowisku wykorzystujących ten wektor narzędzi służacych do.. no praktycznie do wszystkiego (tak tak, wykradanie haseł to powiedzmy, pozycja 623 w menu

Patche w pewnym zakresie zamykają ten wektor, i o ile wiem, nie dodają od siebie nic. Zresztą, umyka Ci pewien dość istotny szczegół: Linux jaki jest każdy widzi bo... w odróżnieniu od innych systemów kod źródłowy jest ogólnie dostępny i każdy może pogrzebać co zawiera patch. W związku z tym wsadzenie coś w PATCHA ma niewielki sens.

Natomiast w pewnym sensie ocierasz się o prawdę bo... bo nawet po zamknięciu tego wektora mamy wejście. Przez Persistance, przez IME, przez Chip-On-Chip. Nowego póki co nie potrzeba.

Na zakończenie tej części posta, chciałem powiedzieć że nieprawdą jest jakobym miał dostęp do wiedzy innej niż większość przecietnych użytkowników internetu a powyższe poglądy są prywatne...

1. Wiem, że nie. Chodzi mi o to, że przygotowano grunt, pod problem. Myślę, że o dziurze wiedziano już wtedy, kiedy zaczęto wypuszczać do mediów teorię o Chinach.

2. Sarkazm niepotrzebny.

3. Ale pytanie jest takie, czy Cyrix też ma ten problem. Bo jakby nie patrzeć różnice były. Jak będę miał czas (okolice maja, to sprawdzę

).

4. Myślę, że Intel i AMD wypuszczą nowe firmwary na dniach. Po to zrobiono zamieszanie.

1. Wcześniej. I przestańmy o tym mówić: dziura, bo nią nie jest. To narzędzie do którego dostęp wyciekł na wolność.

2. Nie umiem bez niego żyć, ale zawiera sporo prawdy. Ja sam używam czasem maszyny która ma 1MB RAMu (i do tego co na niej robię to wystarcza).

3. TEN ma. Praktycznie dla Cyrixa musiałbyś użyć 486DLC, późniejsze mają (ale 486DLC miał inną furtkę, która zresztą była tak nieudolnie zaimplementowana że powodowała problemy w obilczeniach zmiennoprzecinkowych, co powodowało np. wykrzaczanie się AutoCADa [o ile pamiętam to były wersje 11 i 12], ale to i tak archeologia). Natomiast nie jestem pewien czy Ci wyjdzie na nim test, z uwagi na to że test wykorzystuje napisany na szybko PoC celujący w Intela/AMD.

Wracając do Koreańczyków ...

Bardzo słuszna uwaga, ale nie uwzględniasz jeszcze jednego czynnika... podpowiem: robotnicy zagraniczni.

Bądźmy szczerzy: czy ci pracownicy serio dostarczają, pracując za niższe nawet niż lokalne najniższe stawki, tyle waluty Kimowi że USA zażądała by nowy pakiet sankcji przeciwko Korei obejmował zakaz ich zatrudniania przez kraje zrzeszone w ONZ? RLY?

Mówimy o kilkuset tysiącach ludzi pracujących na całym świecie, często przy budowie obiektów strategicznych, ale na pewno NIE ograniczonych koreańskim dostępem do internetu czy używających przestarzałego sprzętu...

A RB przy ONZ niedawno właśnie zaaprobowała ten element sankcji.

Google wdrożyło patche w swoich serwerowniach i potwierdza znikomy wpływ na wydajność w większości przypadków.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Ostatnia edycja:

Microsoft łata lukę Spectre i psuje systemy oparte o starsze procesory AMD.

info:ithardwareProblemów związanych z ujawnionymi lukami w procesorach końca nie widać. Łatka od Microsoftu, która ma naprawiać luki Meltdown i Spectre ma nieoczekiwany efekt uboczny. Całkowicie uniemożliwia ona pracę na systemach opartych o niektóre, starsze procesory AMD.

Na stronie Microsoftu pojawił się długi wątek, w którym użytkownicy Windowsa, skarżą się, iż po pobraniu aktualizacji oznaczonej numerem KB4056892, która jest właśnie związana ze Spectre/Meltdown, po włączeniu komputera widnieje tylko logo startowe Windows i nic więcej. Użytkownicy komputerów opartych choćby o procesory AMD Athlon X2, które do tej pory ciągle dobrze sobie radziły, zostali z całkowicie niezdatnym do użytku systemem. Łatka Microsoftu nie tworzy w tym przypadku punktu przywracania systemu, więc nie da się cofnąć aktualizacji w ten sposób.

Czy jeszcze kogoś dziwi, że poprawki u jednych naprawiają, a u drugich psują?

Co więcej problemu nie rozwiązuje reinstalacja, gdyż patch natychmiast zostaje pobrany ponownie, by znów popsuć system i uniemożliwić pracę. Jedyną opcją, która jest w pewnym stopniu ryzykowna i nie powinna być rozwiązaniem nawet tymczasowym, jest całkowite wyłączenie aktualizacji systemu. Jednakże chyba nie trzeba wyjaśniać nikomu, że od momentu wydania systemu Windows 10, aktualizacji było już mnóstwo, zwłaszcza tych wpływających na bezpieczeństwo. Póki co Microsoft nie odniósł się w żaden sposób do tych zarzutów, jednak liczba zgłaszających problem użytkowników stale rośnie. Procesory AMD są odporne na problem z Meltdown, ale podatne na Spectre.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

ciach

Ostatnia edycja:

ciach

Ostatnia edycja:

Podobne tematy:

- Odpowiedzi

- 0

- Wyświetleń

- 58

- Odpowiedzi

- 0

- Wyświetleń

- 50

Udostępnij: