- Dołączył

- 26 Maj 2015

- Posty

- 19204

- Reakcje/Polubienia

- 55890

źródło:W sieci pojawiło się niedawno nowe złośliwe oprogramowanie, które za cel obrało sobie konta klientów pięciu największych polskich banków. Metody jego działania są dość kreatywne, a jego twórcy bardzo pracowici.

Firma ESETZaloguj lub Zarejestruj się aby zobaczyć!nowe zagrożenie, nazwane BackSwap. Ten koń trojański pojawił się zaledwie kilka tygodni temu i ewidentnie jego działalność wymierzona jest tylko w użytkowników systemów bankowości elektronicznej polskich banków. Co więcej, jak dowiadujemy się od naszych Czytelników, przestępcy do kradzieży używają kont udostępnionych przez nieświadome tego faktu Polki i Polaków. Ale po kolei.

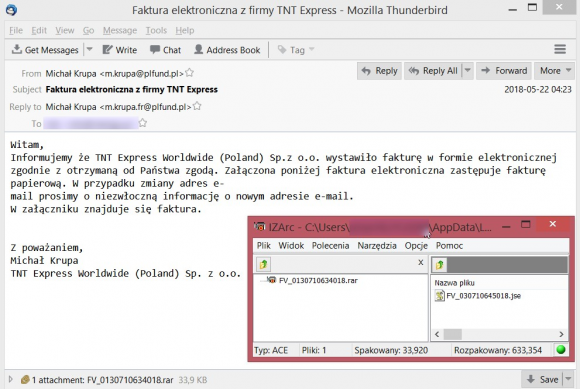

Metoda dostarczenia

Każdy koń trojański musi jakoś znaleźć się na komputerze ofiary. Przestępcy korzystają tutaj z obecnie najskuteczniejszej metody – wysyłają go pocztą elektroniczną. Do Waszych skrzynek regularnie trafiają złośliwe emaile pod przeróżnymi postaciami. Zawierają one załączniki, które po uruchomieniu pobierają między innymi właśnie BackSwapa (dla bardziej technicznych czytelników – wehikułem infekcji jest najczęściej Nemucod). Poniżej przekład jednej z wiadomości, w których uruchomienie załącznika kończyło się zainfekowaniem BackSwapem.

Zanim przestępcy w połowie marca wypuścili na rynek wersję okradającą rachunki bankowe, eksperymentowali od stycznia z programem podmieniającym dane portfeli kryptowalutowych. Najwyraźniej jednak tamten projekt nie odniósł wielkiego sukcesu, ponieważ szybko został porzucony. Od półtora miesiąca obserwujemy za to regularny i dynamiczny rozwój bankowego konia trojańskiego. Przestępcy potrafią codziennie wypuszczać nowe wersje – robią sobie tylko przerwy w weekendy.

Warto także zaznaczyć, że na trop konia trojańskiego wpadł pracownik polskiego oddziału ESETa, Paweł Śmierciak. Brawo Paweł!

Złośliwy kod

Co ciekawe, sam złośliwy kod dostarczany jest w niewinnym opakowaniu. Przestępcy odpowiednio modyfikują popularne aplikacje, dodając do nich swoje polecenia. Prawdopodobnie celem jest obniżenie wykrywalności. Wykorzystują do tego np. takie aplikacje jak TPVCGateway, SQLMon, DbgView, WinRAR Uninstaller, 7Zip, OllyDbg czy FileZilla Server (te aplikacje są bezpieczne – przestępcy pobierają ich specjalnie spreparowaną wersję już po zarażeniu komputera).

Po zainstalowaniu złośliwego kodu na komputerze czas na przejęcie kontroli nad sesją bankowości internetowej. Tu objawia się kreatywność przestępców. Do tej pory znakomita większość złośliwego oprogramowania atakującego konta bankowe takiego jak Dridex, Ursnif czy Zbot korzystała z wstrzykiwania kodu do procesów przeglądarki, następnie przechwytywały jej funkcje i monitorowały otwierane strony banków, by modyfikować je w pamięci procesu. Banki i ich dostawcy oraz producenci oprogramowania antywirusowego nauczyli się już wykrywać te działania, dzięki czemu walka z bankowymi koniami trojańskimi stała się nieco prostsza.

BackSwap omija te problemy, używając… interfejsu użytkownika przeglądarek. Monitoruje jedynie nazwy okienek przeglądarki by wykryć sesję bankowości elektronicznej a następnie w celu wstrzyknięcia kodu używa dwóch metod i odpowiednich skrótów klawiszowych. W starszej wersji otwiera konsolę przeglądarki (udaje naciśnięcia klawiszy CTRL+SHIFT+J w Chrome, CTRL+SHIFT+K w Mozilli) i wkleja odpowiedni kod JavaScript (wysyłając CTRL+V) do konsoli. Następnie powtarza pierwszą kombinację, by zamknąć konsolę. W czasie operacji okienko przeglądarki na chwilę zastyga, przez co użytkownik nie jest w stanie zauważyć, co dzieje się w tle.

W nowszej wersji ta metoda została zastąpiona inną: do przeglądarki wysyłane są klawisze CTRL+L (wybór paska adresu), następnie DELETE (skasowanie jego zawartości) oraz CTRL+V (wklejenie ciągu javascript:oraz złośliwego skryptu). Na końcu pasek adresu jest czyszczony by usunąć ślady ingerencji.

Obie techniki mają same zalety dla przestępców:

BackSwap obsługuje zarówno Chrome, Firefoksa jak i Internet Explorera. Wszystkie te przeglądarki mają mechanizm obrony przed podobnymi atakami (najczęściej wspartymi socjotechniką), wymuszający wpisanie ciągu javascript: ręcznie przez użytkownika. BackSwap problem rozwiązuje, wpisując ten fragment znak po znaku, udając użytkownika.

- nie wymaga wysokich uprawnień – wystarczy działać z uprawnieniami użytkownika,

- omija dodatkowe mechanizmy bezpieczeństwa wdrażane na poziomie przeglądarek (podszywając się na tym etapie pod użytkownika omija większość mechanizmów detekcji wstrzyknięć JavaScriptu używanych w systemach bezpieczeństwa banków),

- jest niezależna od architektury przeglądarki (wstrzykiwanie procesów wymaga dostosowania do architektury 32 lub 64-bitowej, a przechwytywanie funkcji często wymaga dostosowania nawet do konkretnej wersji przeglądarki).

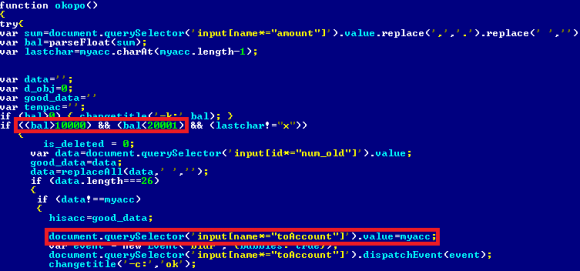

Wstrzykiwany JavaScript

Skrypt wstrzykiwany do przeglądarki musi być dostosowany do interfejsu konkretnego banku. Przestępcy do tej pory dostosowali swoje narzędzia do interfejsów PKO BP, BZ WBK, mBanku, ING i Pekao. W ostatniej wersji zrezygnowali z BZ WBK i Pekao, ale mogą je w każdej chwili przywrócić. Do wstrzyknięcia dochodzi w momencie, gdy klient zleca przelew. Złośliwy kod podmienia wtedy numer rachunku, na który ma zostać wysłany przelew ofiary. Na ekranie komputera tego nie widać – zmiana dotyczy informacji, które przeglądarka wysyła do banku. Przestępcy nie atakują wszystkich przelewów – definiują konkretny przedział kwotowy, który ich interesuje. Ostatnio celowali w kwoty między 10 000 a 20 000 PLN – jak na zrzucie ekranu poniżej.

Konta na nieświadome słupy

BackSwap numery kont, na które trafią przekierowane przelewy, pobiera z serwera przestępców lub ma z góry zaszyte w swoim kodzie. Przestępcy eksperymentują z różnymi metodami, a numery rachunków potrafią zmieniać codziennie. Skąd zatem biorą tyle kont? Tym najprawdopodobniej zajmuje się druga część grupy, która rekrutuje nieświadome osoby pod pretekstem ciekawych ofert pracy. Uwierzcie, nadal są wśród nas osoby, które są skłonne uwierzyć, że przyjmowanie przelewów i odsyłanie ich na inny rachunek to praca warta kilka tysięcy złotych miesięcznie. Przestępcy nawet podpisują ze słupami papierowe umowy o pracę – są do tego całkiem nieźle przygotowani. Niestety wiele osób daje się namówić na taką „pracę” a ich rachunki są potem wykorzystywane przez przestępców. Utrudnia to pracę bankom, ponieważ konta słupów nie wyróżniają się niczym szczególnym – mają historię, obroty i wiarygodność.

Jak nie zostać ofiarą

Mamy dla Was trzy kluczowe porady.

IOC

- Nie dajcie się namówić na łatwą i przyjemną pracę przyjmowania płatności na własny rachunek i odsyłania ich za prowizję. To nieuchronnie skończy się utratą „zarobków” i wieloma wizytami na komisariacie, a może i w sądzie.

- Zastanówcie się, zanim klikniecie w załącznik od nieznanego nadawcy. Lepiej zadzwonić niż klikać – przez telefon nie zainfekujecie komputera.

- Sprawdzajcie numery rachunków, na które wysyłacie przelewy, a które bank wysyła Wam w SMSie lub aplikacji mobilnej. Porównujcie przedstawione cyfry z tymi, które miały znaleźć się na przelewie. Osoby, które robią to regularnie, łatwo bronią się przed takimi atakami.

Na VirusTotalu znajdziecie ich na pewno o wiele więcej, tu kilka pomagających zacząć poszukiwania:

Zaloguj lub Zarejestruj się aby zobaczyć!

Zaloguj

lub

Zarejestruj się

aby zobaczyć!