- Dołączył

- 26 Maj 2015

- Posty

- 19204

- Reakcje/Polubienia

- 55889

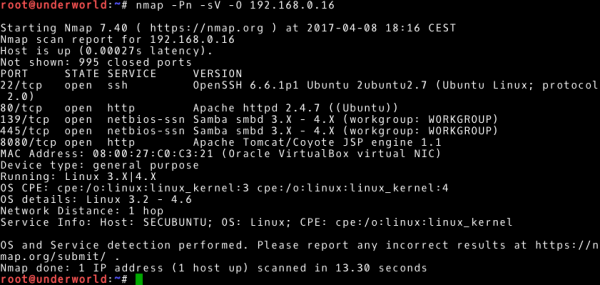

Nmap to bezpłatne narzędzie do eksploracji sieci i przeprowadzania audytów bezpieczeństwa. Aplikacja wykorzystuje niskopoziomowe pakiety IP w celu ustalenia dostępnych w sieci hostów, pracujących usług i pod kontrolą jakich systemów operacyjnych, a także rodzaju zapór ogniowych. Program oferuje wiele różnych technik skanowania portów, w tym TCP SYN, TCP connect(), UDP, TCP ACK, TCP Window, TCP Maimon, TCP Null, FIN i Xmas, TCP ze zdefiniowanymi flagami, Idle, protokołów IP, FTP bounce, a stan każdej z usług oceniany może być przy pomocy jednego ze statusów.

Oto niektóre z metod dostępnych w nmapie:

Nmap jest skanerem aktywnym. Wiąże się to z generowaniem przez niego dużej ilości ruchu, a w związku z tym – mimo dużej skuteczności – można wykryć jego używanie. Mniej ruchu generują tzw. skanery pasywne, np.

- skanowanie oparte na pełnym połączeniu

Zaloguj lub Zarejestruj się aby zobaczyć!(nmap -sT) – listuje porty, z którymi udało się nawiązać połączenie- skanowanie SYN (tzw. półotwarte) (nmap -sS) – polega na wysyłaniu pakietów z ustawioną flagą SYN i oczekiwaniu na odpowiedź. Jeżeli serwer odpowie pakietem SYN-ACK oznacza to otwarty port.

Zaloguj lub Zarejestruj się aby zobaczyć!oczekuje na pakiet z bitem ACK, jednak nigdy go nie otrzymuje, a połączenie nie jest logowane w ramachZaloguj lub Zarejestruj się aby zobaczyć!.- metoda ACK (nmap -sA) – wykorzystywana jest najczęściej do poznania ustawień

Zaloguj lub Zarejestruj się aby zobaczyć!(rozpoznawania prostych filtrów pakietów). Nmap wysyła do wskazanych portów pakiety ACK. Jeśli otrzyma pakiet RST, port uznawany jest za niefiltrowany, jeżeli zaś nie otrzymuje odpowiedzi, uznaje go za filtrowany- skanowanie FIN (nmap -sF) – korzysta z pakietów z ustawioną wyłącznie flagą FIN, czego host docelowy nie oczekuje. Porty niewykorzystane odpowiadają wówczas pakietem RST

- metoda Xmas Tree (nmap -sX) – wykorzystuje pakiety z bitami FIN, URG i PUSH, porty zamknięte odpowiadają pakietem z flagą RST

- skanowanie Null (nmap -sN) – korzysta z pakietów bez ustawionych żadnych flag

- skanowanie portów

Zaloguj lub Zarejestruj się aby zobaczyć!(nmap -sU) – listuje otwarte porty, korzystające z protokołu UDP- skanowanie ping (nmap -sP) – pozwala ono określić, które z hostów są aktywne w danym momencie

- skanowanie RPC (nmap -sR) – znajduje usługi dostępne przez RPC

Zaloguj lub Zarejestruj się aby zobaczyć!, właściwie skanujące wcześniej uzyskany zapis (z np. dumpcap czyZaloguj lub Zarejestruj się aby zobaczyć!) z sieci. Opcje nmap pozwalają relatywnie utrudnić wykrycie IP, z którego przeprowadzany jest skan z -D <IP_przynety>, gdzie wprowadza się szereg mylących hostów. Inna opcja pozwala "obciążyć winą" inny komputer ("zombie") np. # nmap -sI <zombieHost[robeport]>.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

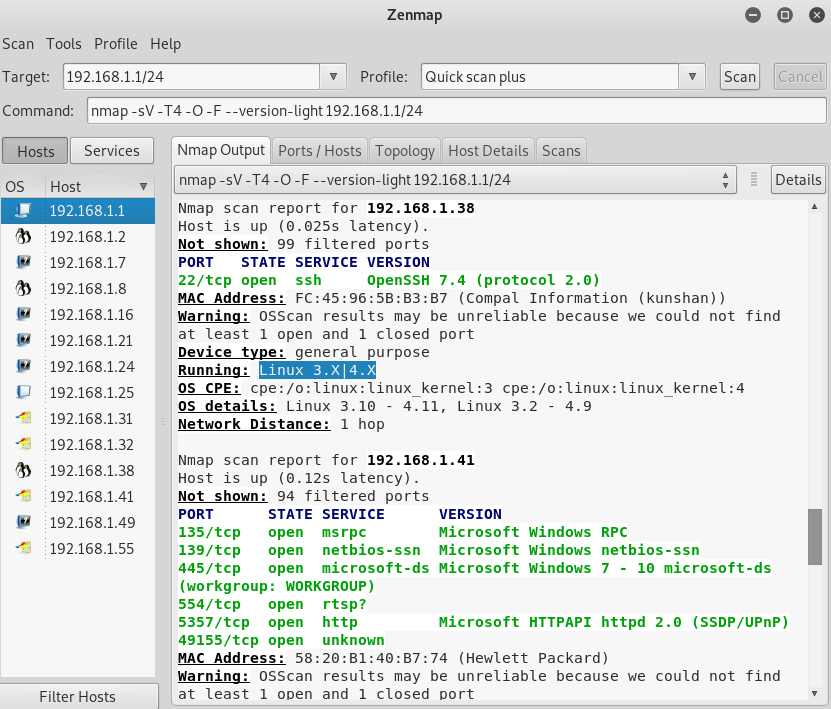

Instalator dla wondowsa z GUI Zenmap:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Wersja konsolowa:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Inne systemy:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!