- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56081

źródło:Jeśli korzystasz z routera Mikrotik, w którym nie schowałeś przed światem portu 8291(domyślnie otwarty, wykorzystywany przez narzędzie Winbox służące do administrowania Mikrotikiem), to jak najszybciej zaktualizuj oprogramowanie routera. Na forum Mikrotika pojawił się post informujący oZaloguj lub Zarejestruj się aby zobaczyć!, która pozwala atakującemu na pobranie informacji na temat haseł użytkowników routera. Co oczywiste, ta wiedza zostaje wykorzystywana do nieautoryzowanego zalogowania się na router i przejęcia nad nim kontroli.

Dotyczy wszystkich Mikrotików do 3 lat wstecz

Dziura dotyczy wszystkich wersji oprogramowania od 6.29 do 6.43rc3 włącznie. Należy wgrać poprawkę v6.42.1 lub v6.43rc4, a jak pisze sam Mikrotik:

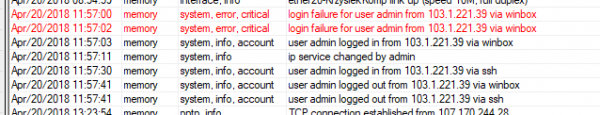

Exploit już grasuje po sieciCurrently there is no sure way to see if you were affected. If your Winbox port is open to untrusted networks, assume that you are affected and upgrade + change password + add firewall. The log may show unsuccessful login attempt, followed by a succefful login attempt from unknown IP addresses.

Luka jest już aktywnie wykorzystywana. 3 dni temu, jeszcze przed ukazaniem się ostrzeżenia Mikrotika, jeden z naszych Czytelników, Krzysztof, podzielił się z nami podejrzanymi wpisami z logu z routera i zachodził w głowę, jakim cudem ktoś mu się zalogował na Mikrotika…

Zauważyłem dziś nietypowe logowanie do mojego routera wystawionego na zewn ip.

Router miał wystawiony jedynie winbox 8129, ssh na zmienionym wysokim porcie i pptp na domyślnym porcie. Wersja 6.41.3. Hasło było losowe(!) i nigdzie indziej nie używane. Logowanie było ewidentnie przez winbox.

Nie jest mozliwe przecież zrobienie bruteforce z JEDNĄ próbą logowania…

Oto adresy IP jakie atakowały czytelnika:

Czyżby to echa poprzednich ataków?103.1.221.39

marchdom4.com [162.212.182.119]

march10dom5.com [162.212.182.119]

Naszemu Czytelnikowi odpisaliśmy wskazując na podatność w Mikrotiku, jaką na początku kwietniaZaloguj lub Zarejestruj się aby zobaczyć!.

Obecne ataki dotyczą jednak i późniejszych wersji oprogramowania. Być może atakujący zainspirowali się metodą z poprzedniego ataku (celem wtedy miał być webserver), powęszyli i odkryli podobną podatność w innym kanale dostępu (winbox)?

PS. Na wszelki wypadek zalecamy też zmienić hasła użytkowników na Mikrotiku i kluczoe oraz sekrety do wszystkich usług, które były na nim skonfigurowane.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!