- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56077

źródło:Z jednej strony zeszłorocznychZaloguj lub Zarejestruj się aby zobaczyć!sprzętowych nikt nie potwierdził, a wręcz było to przedmiotem pobłażliwych uśmiechów, z drugiej – mamy tanią, do wykonania nawet domowymi metodamiZaloguj lub Zarejestruj się aby zobaczyć!.

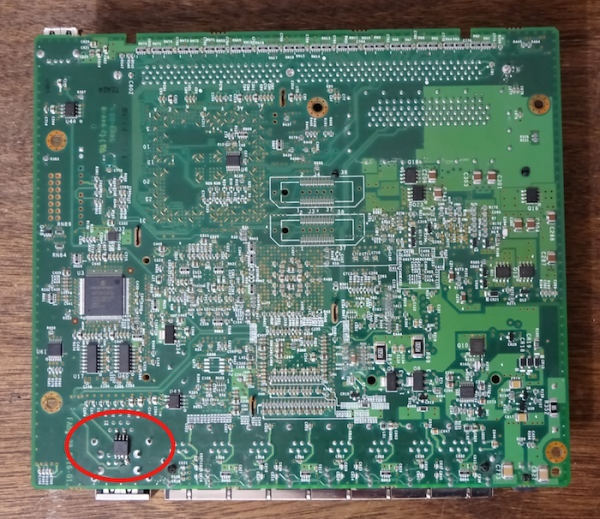

Od strony technicznej badacz użył taniego urządzenia Cisco ASA 5505 (oferującego funkcje: firewalla, IPSa, VPNa) kupionego na eBay, a jako implant został wykorzystany chipZaloguj lub Zarejestruj się aby zobaczyć!, kosztujący mniej niż 10 złotych. Poza tym użyta została stacja lutownicza oraz mikroskop. Sam chip wlutowany został w dość naturalnie wyglądające miejsce i ma możliwość podłączenia się do portu szeregowego urządzenia:

Połączenie (tu dochodzimy do sedna) może być użyte w nieco niecnych celach:He used an inconspicuous spot that required no extra wiring and would give the chip access to the firewall’s serial port.

Czyli możliwe jest odpalenie w odpowiednim momencie funkcji recovery oraz dodanie nowego konta admina na urządzeniu. Według badacza można później buszować po urządzeniu:Elkins programmed his tiny stowaway chip to carry out an attack as soon as the firewall boots up in a target’s data center. It impersonates a security administrator accessing the configurations of the firewall by connecting their computer directly to that port. Then the chip triggers the firewall’s password recovery feature, creating a new admin account and gaining access to the firewall’s settings.

Warto pamiętać, że Cisco ASA to tylko przykład, inni producenci również będą podatni na tego typu ataki.Once the malicious chip has access to those settings, Elkins says, his attack can change the firewall’s settings to offer the hacker remote access to the device, disable its security features, and give the hacker access to the device’s log of all the connections it sees, none of which would alert an administrator. „I can basically change the firewall’s configuration to make it do whatever I want it to do,” Elkins says.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Oryginalny artykuł źródłowy:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Inny opis tego tematu:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!