- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56081

źródło:Od co najmniej pół roku na terenie Polski grasuje sobie szajka sprytnychZaloguj lub Zarejestruj się aby zobaczyć!. Zbierają informacje na temat ofiary i okradają jej internetowe konta w banku. Robią to w bardzo ciekawy sposób — podszywając się pod ofiarę w salonie operatora GSM i wyrabiając duplikat karty SIM. To daje im dostęp do numeru telefonu ofiary …i kodów służących do potwierdzania przelewów, jakie na ten numer SMS-em wysyła bank. Zobaczcie jak na przestrzeni ostatnich miesięcy okradziono w ten sposób na kilkaset tysięcy złotych Grzegorza i Wandę. Oraz kilka innych osób.

Kradzież z mBanku dzięki duplikatowi karty SIM od Orange

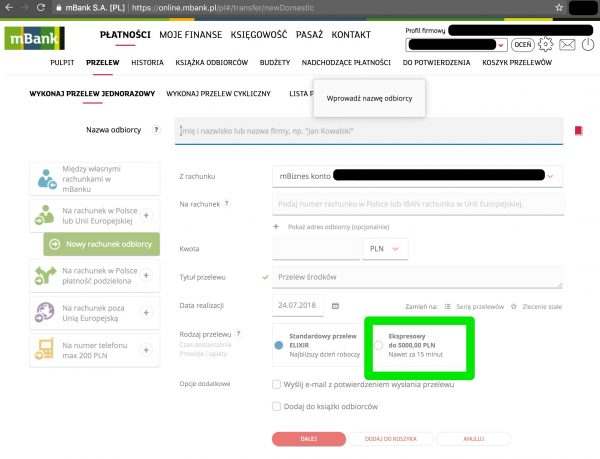

13 lipca zgłosił się do nas klient mBanku, którego na potrzeby tego artykułu będziemy nazywali Grzegorzem. Z firmowego konta Grzegorza tzw. “przelewem ekspresowym SORBNET” wyprowadzono bardzo duże sumy pieniędzy (praktycznie wyczyszczono rachunek do zera). W tym przypadku ciekawe było tempo wydarzeń. Grzegorz z żoną zauważyli awarię karty SIM w telefonie, a już 40 minut później skontaktował się z nimi bank pytając o podejrzane transakcje.

Mimo tak błyskawicznej reakcji pracowników mBanku (brawo!) pieniądze zniknęły, a bank obiecał Grzegorzowi odpowiedź na reklamację w ciągu 30 dni (albo nawet 60 dni, jeśli sprawa okaże się skomplikowana). Oddajmy głos Grzegorzowi:

Co za ironia losu, złodzieje zadziwiająco łatwo coś wyłudzają podszywając się pod klienta, a następnie prawdziwemu klientowi odmawia się informacji o czynnościach dokonanych w jego imieniu. Spytaliśmy Orange, czy informacja o pobraniu karty SIM powinna być udzielona, a jeśli nie, to dlaczego? Rzecznik Orange Wojciech Jabczyński uważa, że to mógł być błąd pracownika.W dniu wczorajszym zostałem okradziony na bardzo duże sumy pieniędzy. Kilka nieautoryzowanych przelewów. Sprawa oczywiście w ciągu kilku chwil wykryta przez mBank (otrzymałem telefon z mBanku – chyba bo pewności już nie mam, mam podejrzenia) i pytaniem o awarię telefonu i czy dokonywałem dużych przelewów.

Na informację że owszem awaria karty sim małżonki miała miejsca jakieś 40 minut temu i że ja przelewów ani żona nie dokonywaliśmy, otrzymałem info o fakcie prawdopodobnie włamania na nasze konto i zalecenie bym zgłosił to również pilnie na Policję.

Po sprawdzeniu konta stwierdziłem że z konta dwoma przelewami expressowymi wypłynęły całe nasz pieniądze. Naprawdę duże. Kilkaset tysięcy. W przeciągu pół godziny później byłem już na Policji i będąc nawet jeszcze na Policji w trakcie składania zawiadomienia zgłosiłem równolegle oficjalnym kanałem na infolinii mBanku reklamację.

Wczoraj po południu małżonka pobrała w salonie duplikat karty SIM gdyż telefon nadal nie działał. Skojarzyłem fakt pytania pracownika mBanku o awarię telefonu i sprawdziłem kiedy wcześniej był wykonywany duplikat. Okazało się że był wykonywany w dniu wczorajszym pół godziny przed przelaniem pieniędzy. Niestety pracownik Orange nie chciał (chyba nie mógł) udzielić mi informacji gdzie, w jakim salonie (czy w ogóle w salonie) i na jakiej podstawie wystawiono duplikat. Poinformował mnie że musi się z tym zwrócić prokuratura.

Wróćmy do sedna — włamania na konto w mBanku i kradzieży pieniędzy. Z naszych ustaleń wynika, że:Nie mamy żadnych wewnętrznych wytycznych odnośnie udzielania lub nie klientowi informacji na temat wydania karty SIM. Jeśli klient zostanie zweryfikowany zgodnie z naszym standardem, to powinien dostać taką informację. Nie znając szczegółów tego konkretnego przypadku nie potrafię odpowiedzieć czy błąd popełnił nasz doradca czy np. klient nie udzielił wystarczających informacji do poprawnej weryfikacji.

Podsumowując, tylko szybka reakcja mBanku uchroniła Grzegorza przed stratą gotówki. I choć pieniądze opuściły bank, a mBank wspominał o 60 dniach rozpatrywania reklamacji, to finalnie środki udało się zablokować w BOŚ-u i jak wynika z naszej dzisiejszej rozmowy z Grzegorzem, zostały mu już zwrócone. W mniej niż 10 dni. To oznacza, że współpraca na linii mBank–BOŚ–BitBay była bardzo sprawna.

- Złodziej jakoś pozyskał login i hasło ofiary do banku. Nie wiadomo jak: czy było to

Zaloguj lub Zarejestruj się aby zobaczyć!ofiary, czyZaloguj lub Zarejestruj się aby zobaczyć!.

Zauważmy, że w przypadku prawdziwych bankowych trojanów, po infekcji komputera ofiary, przestępca nie musi mieć dostępu do jego telefonu. W większości przypadków wystarczy atak “Zaloguj lub Zarejestruj się aby zobaczyć!“, czyli poczekanie aż ofiara będzie zlecała jakąś płatność i podmiana w tle kwoty i/lub rachunku docelowego. Wiąże się to z ryzykiem wpadki — mBank informuje w SMS o kwocie i rachunku docelowym transakcji. Być może przestępcy widząc spore sumy na koncie ofiary nie chcieli ryzykować wpadki i “spalenia” tak bogatego klienta?

Z kolei w przypadku phishingu, jeśli ofiara była na tyle naiwna, że podała login i hasło, to zazwyczaj na fałszywej stronie prosi się o przepisanie kodu z SMS i ofiary to robią (por.Zaloguj lub Zarejestruj się aby zobaczyć!). Taki atak wymaga w większości przypadków wymaga jednak ręcznej obsługi i być może przestępcy po wykradzeniu hasła prostu nie zdążyli zlecić transakcji i odebrać kodu z SMS.

Wreszcie, dane logowania można pozyskać po infekcji komputera zwykłymZaloguj lub Zarejestruj się aby zobaczyć!(nawet sprzętowym). A taki łatwo wgrać na firmowym komputerze. Być może (bo konto było firmowe) Grzegorz zalogował się na “cudzym” komputerze w firmie, albo nawet na takim do któregoZaloguj lub Zarejestruj się aby zobaczyć!… To zresztą wcale nie musiał być komputer w firmie. Lobby hotelowe świetnie nadaje się na takie keyloggerowe instalacje…- Wyłudzenie duplikatu karty SIM nastąpiło w Płocku, w fizycznym salonie (co Grzegorz ustalił własnymi znajomościami), a złodziej posłużył się podrobionym dowodem osobistym (tzw.

Zaloguj lub Zarejestruj się aby zobaczyć!). Czytelnik poznał nawet nazwisko konsultanta, ale rozumie, że wydał on kartę temu, kto pokazał dowód. Być może nagrania z kamer monitoringu ujawnią przestępce, albo osobę którą się posłużył do wyrobienia duplikatu.

Zauważymy, że jeśli przestępcy mieli czas na podrobienie lub zamówienie dowodu, to znaczy, że login i hasło znali od dłuższego czasu.- Pieniądze z konta Grzegorza zostały najpierw przesłane na konto w BOŚ, a stamtąd miały trafić na giełdę kryptowalut BitBay. Przelew został jednak w porę zatrzymany.

Nie wiemy co spowodowało, że pracownik mBanku postanowił zadzwonić do Grzegorza. Czy czynnikiem decydującym o oflagowaniu transakcji był transfer dużej kwoty szybkim przelewem, transfer na nieznane konto, czy może wykonanie tych operacji z nowego adresu IP. Ważne, że się udało. Jeszcze raz brawa!

Pytanie jak poszło w pozostałych przypadkach… bo 12 lipca w ten sam sposób okradzionych zostało więcej osób. A wiemy to od tajemniczego informatora, który tego samego dnia, którego zgłosił się do nas Grzegorz napisał:

Kradzież z BZWBK, bo T-Mobile wydał duplikat karty SIMW Żywcu w dniu wczorajszym 7 osób zostało okradzione z pieniędzy. Zgłosił się do mnie klient któremu skradziono kilka set tysięcy z konta firmowego w mbanku. Wektor ataku jest ciekawy: u operatora sieci komórkowej wyrabiają duplikat karty SIM. Klientowi wyłącza się telefon – aktywuje się z duplikowana karta SIM. Po kilkudziesięciu minutach przychodzi informacja że komputer który połączył się z bankiem jest zainfekowany. Zaraz potem znikają pieniądze z konta.

Przelewy są robione na konto w Banku Ochrony Środowiska a następnie kupowane są bitcoiny. Sprawa została przejęta przez Policję Gospdarczą. Dzień później dostałem komputer do przeskanowania “bo są w nim wirusy”. Po przeskanowaniu znalazło 9 wirusów: 4 pliki z KMS od cracowania office reszta opisana jako “być może niepożądana aplikacja”. Skanowanie programem NOD32. Wątpię że komputer brał udział w pozyskaniu danych potrzebnych do ataku.

Ale Grzegorz i pozostałych kilka osób z Żywca to nie pierwsze ofiary kradzieży z wykorzystaniem duplikatu karty SIM. Jeszcze w styczniu zgłosiła się do nas Czytelniczka (dalej zwana Wandą), której wyczyszczono konto w BZWBK bo T-Mobile wydał złodziejom duplikat jej karty SIM. Co ciekawe, tu oszust wyłudził duplikat w salonie “fizycznym” nie na podstawie podrobionego dowodu, a na podstawie upoważnienia notarialnego (oczywiście podrobionego). Żeby było śmieszniej, wskazany na upoważnieniu notariusz nawet nie istniał, a poza tym numer dowodu Czytelniczki nie zgadzał się z tym podanym na upoważnieniu.

Złodziej korzystając z duplikatu karty SIM uzyskał “kody startowe” i login do konta w BZ WBK. Złodziej najprawdopodobniej udawał na infolinii banku, że zapomniał danych logowania i poprosił o ich ponowne przesłanie/przypomnienie.

Po kradzieży środków z konta w BZWBK przestępca próbował też dobrać się do konta Wandy w PKO BP, ale bezskutecznie. Dzięki swoim znajomościom, nasza Czytelniczka ustaliła w którym salonie pobrano kartę SIM. Podobno nie był to jedyny przypadek w tym konkretnym salonie (miejscowość Błonie k. Warszawy). Ale to nie koniec szokujących informacji w sprawie tego incydentu. Usiądźcie wygodnie.

Córka czytelniczki zrobiła to samo co złodzieje…

W czasie, gdy doszło do opisywanej przez nas powyżej kradzieży, Wanda była za granicą. Swój telefon zostawiła córce. Nieświadoma kradzieży córka, pewnego dnia zauważyła, że karta SIM w telefonie przestała działać. Zadzwoniła więc do biura obsługi klienta T-Mobile, podała się za matkę i wyprosiła przesłanie nowej kart SIM drogą kurierską na adres swojej firmy (niezwiązanej z matką). Kurier, który przybył z duplikatem karty nie sprawdził dokumentów córki i wydał jej przesyłkę z kartą SIM. Na pytanie czy dowód osobisty będzie potrzebny do odbioru przesyłki kurier ze zdziwieniem odparł, że: “absolutnie, nie ma takiej potrzeby, ponieważ nadawca przesyłki tego nie wymaga“.

To jest niesamowite! Córka ofiary wyłudzenia karty SIM sama wyłudziła kartę SIM aby pomóc matce.

Ale to jeszcze nie koniec!

Wanda odkrywa jak prosto można było ją okraść

Gdy Wanda wróciła do kraju, nie mogła się dostać na swoje konto (oszust zmienił hasła). Czytelniczka uzyskała więc kody startowe dzwoniąc na infolinię BZ WBK. Wtedy odkryła, jak została okradziona. Otóż procedura wymagała udzielenia odpowiedzi na 3 pytania dotyczące danych osobowych.

Skąd złodziej miał te informacje? Otóż dane ofiary, to PESEL i adres znajdowały się w pewnym rejestrze publicznym, więc oszust po prostu je odczytał. Tak jak mógłby to zrobić każdy z Was. Jeśli chodzi o sposób autoryzacji przelewów, to jest dość oczywiste, że większość ludzi używa autoryzacji SMS.

- trzy pierwsze cyfry PESEL,

- sposób autoryzacji przelewów – sms czy token?,

- adres do korespondencji.

Mimo tych niedociągnięć Bank BZ WBK nie chciał uznać reklamacji. Zaproponował ugodę dopiero gdy nasza Czytelniczka wystąpiła do sądu (w chwili pisania tego tekstu ugoda nie została jeszcze zawarta).

Oczywiście pytaliśmy o tę sprawę zarówno T-Mobile jak i BZ WBK. Chcieliśmy zwłaszcza potwierdzić, czy np. odnotowano kilka przypadków wyłudzeń kart SIM w tym jednym salonie, albo czy uzyskanie kodów startowych przez infolinię BZ WBK jest faktycznie tak proste. Obu firmom daliśmy sporo czasu na odpowiedź, ale przez pół roku odpowiedzi nie dostaliśmy — oczywiście, jeśli nagle, po publikacji tego artykułu, sprawa nabierze dla banku i operatora odpowiedniego priorytetu, to z chęcią opublikujemy w aktualizacji zaległe odpowiedzi. Tak czy inaczej — śledzimy dalsze losy sprawy Wandy i będziemy Was o nich informować.

Metoda “na duplikat SIM” działa też za granicą

Wyrabianie duplikatu karty SIM i stosowanie go do kradzieży pieniędzy jest popularne także za granicą. Już w roku 2013 byłyZaloguj lub Zarejestruj się aby zobaczyć!wskazywano jako coraz bardziej popularne, a zaledwie tydzień temu o problemie “SIM swap fraud” pisałZaloguj lub Zarejestruj się aby zobaczyć!. Co ciekawe, za granicą przestępcy przejmują nie tylko rachunki bankowe ale również konta użytkowników Instagrama (które sprzedają za Bitcoiny).

Bo — choć do tej pory o tym nie wspomnieliśmy — to powinniście wiedzieć, że przejęcie cudzego numeru przez klon karty SIM może oznaczać nie tylko wyczyszczenie konta w banku ale również przejęcie kont w serwisach społecznościowych (generalnie wszędzie tam, gdzie SMS pełni rolę elementu autoryzacji lub uwierzytelnienia).

Nawet jak nie masz nic w banku, możesz być ofiarą

To że nie masz pieniędzy na rachunku w banku, wcale nie oznacza, że możesz spać spokojnie. Numer telefonu zapewne zostawiłeś GMailowi, Facebookowi a może nawet Signalowi, czy innemu komunikatorowi do “poufnych konwersacji”. A to znaczy, że jeśli ktoś wyrobi klona Twojej karty SIM, to może dostać się do Twoich kont i danych. Co tam znajdzie i czy będzie to dla Ciebie kompromitujące?

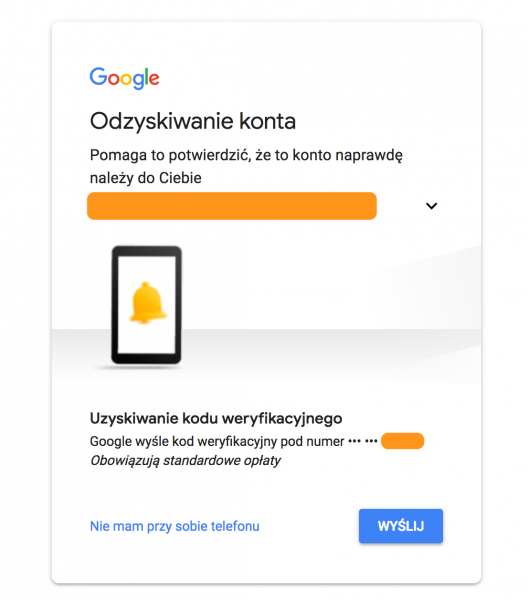

Zdecydowanie najgroźniejsze będzie użycie duplikatu karty SIM do przejęcia konta Google — przestępca po prostu przejdzie procedurę “przypomnienia hasła” z wariantemZaloguj lub Zarejestruj się aby zobaczyć!. A potem przejmie każde inne konto, które zarejestrowaliście z wykorzystaniem tego adresu e-mail…

Z tego powodu Instagram i inne serwisy decydują się na wprowadzenie nowej formy autoryzacji, któraZaloguj lub Zarejestruj się aby zobaczyć!. Musicie tylko pamiętać, że jeśli wybierzecie uwierzytelnienie przez Google Authenticator albo inną aplikację do jednorazowych kodów i 2FA, to powinniście, jeśli to możliwe, USUNĄĆ numer telefonu ze swojego konta. Właśnie po to, aby nikt nie wykorzystał go awaryjnie do resetu “zapomnianego” hasła. Można to zrobić nawet jeśli macie skonfigurowane dwuskładnikowe uwierzytelnienie!

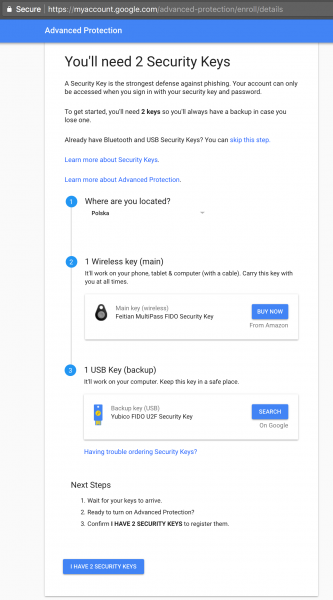

W przypadku Google warto też włączyćZaloguj lub Zarejestruj się aby zobaczyć!, czyli zestaw zabezpieczeń, które sprawią, że trudniej będzie komuś włamać się na Wasze konto Google lub zresetować do niego hasło (reset przez SMS nie będzie możliwy — ale coś za coś, musicie kupić co najmniej 2 klucze U2F):

Jak chronić się przed atakiem z duplikatem karty SIM?

Wszystko jest w rękach Twojego operatora, więc załóż, że ktoś po prostu — jeśli się postara — zawsze będzie w stanie taki duplikat zdobyć. Zabezpieczyć przed tym się nie da, ale można:

P.S. We wszystkich polskich i zagranicznych przypadkach kradzieży pieniędzy bądź kont z wykorzystaniem duplikatu karty SIM pojawia się pewien wspólny element — czynnik ludzki. Telekomy to ogromne instytucje, zatrudniające masę różnych ludzi, zlecające czynności różnym podwykonawcom, dysponujące wieloma różnymi rozwiązaniami do jednej czynności, zorientowane na obsługę szybką i wygodną. Jednocześnie telekomy są kimś w rodzaju dostawcy usług tożsamości a ich produkt (karta SIM), znów ze względu na wygodę dostawców usług internetowych, czy bankowości online, strzeże dostęp do wielu naszych tajemnic i pieniędzy. W takiej sytuacji tylko szczelne procedury mogą uchronić przed problemami. A w firmie, która ma kilkaset oddziałów w Polsce i kilka tysięcy pracowników, zawsze uda się znaleźć taką osobę, która wbrew procedurom, wykaże się nadmierną empatią, chęcią pomocy, albo po prostu będzie posiadała braki w znajomości procedur i czegoś nie sprawdzi tak dokładnie jak powinna. Trzeba tylko spróbować do skutku

- MONITOROWAĆ. Jeśli karta SIM w Twoim telefonie nagle przestała działać to znaczy, że masz ogromny problem. Jeśli dostrzeżesz coś takiego, natychmiast kontaktuj się z bankiem i operatorem (wiemy… nie jest to łatwe jeśli SIM nie działa).

- ZMIENIĆ NUMER TELFEONU w kluczowych usługach. Np. bankowi i PayPalowi podać taki, którego nikt nie zna. Co prawda, jeśli zarejestrujesz go na swoje imię i nazwisko a przestępcy mają kreta u operatora, to i tak mogą dowiedzieć się jakie numery posiadasz i sprawdzić, który z nich jest skojarzony z Twoim kontem w banku. Ale zawsze to jakaś dodatkowa ochrona. Na wyłudzenia kart SIM są szczególnie narażone osoby, których dane znajdują się w rejestrach publicznych, np. KRS — bo poza numerem telefonu potrzeba też numeru PESEL ofiary.

- USTAWIĆ POWIADOMIENIA O TRANSAKCJACH I LOGOWANIU W BANKUnp. po zainstalowaniu aplikacji mobilnej banku. Tak, telefon nie będzie mieć internetu, jeśli ktoś wyrobi duplikat karty i powiadomienia mogą nie przyjść w porę. Ale jest szansa, że będziecie wtedy na Wi-Fi i jednak przyjdą.

- NIE DAĆ SIĘ ZHACKOWAĆ. W przypadku banku, sama kontrola nad numerem telefonu na wiele się nie zda, najwyżej złodziej zepnie z Twoim kontem aplikację mobilną i okradnie Cię do jej limitu (w mBanku jest to maksymalnie 5 000 PLN). Tragedii nie będzie (por.

Zaloguj lub Zarejestruj się aby zobaczyć!). Do prawdziwej kradzieży potrzebne jest jeszcze login hasło do konta. Jak nie przekazać go złodziejowi? Wystarczy nie dać się zainfekować trojanem i nie dać się złapać na phishing.Zaloguj lub Zarejestruj się aby zobaczyć!.

Coś o tym wiemy, bo po styczniowych doniesieniach od Wandy rozpoczęliśmy w redakcji mały test. Na przestrzeni ostatnich miesięcy odwiedziliśmy kilka oddziałów różnych operatorów i na wiele różnych sposobów staraliśmy się w sposób zupełnie nieautoryzowany wyrobić duplikaty kart SIM kilku wybranych ofiar (bez obaw, ofiary się zgodziły). No i parę razy nam się udało. Ale to temat na osobny artykuł. Niniejszym zapowiadamy jego publikację w jeszcze w tym tygodniu. Stay tuned!

Zaloguj

lub

Zarejestruj się

aby zobaczyć!