- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56070

źródło:Zaloguj lub Zarejestruj się aby zobaczyć!dotyczyło kilku produktów:

a w trakcie badania

- Biblioteki LibVNC

- TightVNC 1.X

- TurboVNC

- UltraVNC

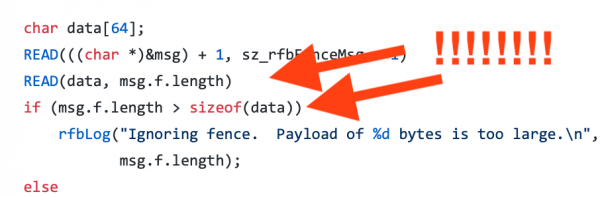

Zaloguj lub Zarejestruj się aby zobaczyć!(z czego aż 22 w UltraVNC) – większość w części klienckiej. Zaskakuje fakt, że podatności (również klasy buffer overflow) można znaleźć tu wyjątkowo prosto – również w części serwerowej. Zobaczmy np. taki fragment kodu z TurboVNC:

Sprawdzanie długości ciągu, który kopiujemy do bufora jest wprawdzie realizowane, ale dopiero po tym kopiowaniu (!!!). No więc mamy tu stary jak świat stack overflow.

Część zgłoszonych podatności nie jest załatana do teraz (np. w TightVNC), mimo że właściciele projektu otrzymali informację około 10 miesięcy przed planowaną publikacją. Z innej strony pociesza fakt, że prawdopodobnie wszystkie zlokalizowane podatności serwerowe wymagają uwierzytelnienia.

Sprawdźcie w każdym razie czy:

- zaktualizowaliście swoje oprogramowanie VNC (klienckie / serwerowe)

- nie udostępniacie anonimowego dostępu po VNC (nawet jeśli później wymagane jest logowanie już w inny sposób) – tutaj zdecydowanie polecane jest ustawienie odpowiednio złożonego hasła

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Inny opis:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!