- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56070

źródło:W piątek napisał do nas Andrzej. Wiadomość zaczął od słów, których przytoczyć ze względu na ich wulgarność nie możemy. Ale gwarantujemy Wam, że zaraz i Wam te same słowa nasuną się na usta. Bo cóż innego można zakrzyknąć, kiedy dowiadujecie się, że przez ostatnie 2 tygodnie Wasze połączenia internetowe były monitorowane i logowane, a jakby tego było mało, za inwigilacją najprawdopodobniej stoi nowa formacja Wojska Polskiego, która “na skutek błędu w konfiguracji”, bazę danych Redisa zawierającą przechwycone wrażliwe informacje o Polakach udostępniała przez kilka dni na publicznie dostępnym serwerze. I to jest ten moment, w którym z przerażeniem wypowiadacie słowo na “k”.

Szczęśliwie dla Was, Andrzej bawiąc sięZaloguj lub Zarejestruj się aby zobaczyć!, która skanuje internet w poszukiwaniu serwerów z otwartymi portami, trafił na bazę i przekazał nam na nią namiar. Dzięki temu możecie sprawdzić, jakie dane na Wasz temat zebrano (i co było publicznie dostępne). I to jest ten moment, w którym to samo słowo na “k” wypowiadacie jeszcze raz, ale tym razem z podziwem (dla Andrzeja).

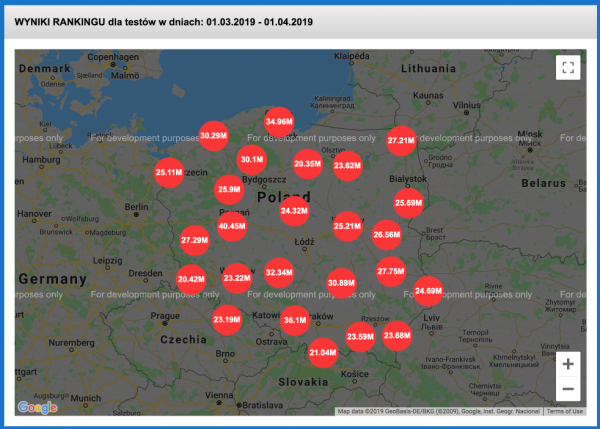

Poszkodowanych jest ponad 30 milionów Polaków!

Ofiarą wycieku jest praktycznie każdy, kto korzystał w ostatnich 2 tygodniach z internetu na terenie Rzeczpospolitej, a raczej z łącz jakiegokolwiek polskiego dostawcy internetu (bo to one były monitorowane i z nich właśnie pobierano dane o Polakach, ale o tym za chwilę).

Co gorsza, w bazie znajdują się także dane osób z zagranicy, które łączyły się z polskimi serwerami (bo część połączenia przechodzi wtedy przez łącza polskich operatorów, z których pobierano ruch).

Najwięcej danych wyciekło z Leaseweb Deutschland GmbH

Choć wyciekiem objęci są praktycznie wszyscy internauci korzystający z polskiego internetu na przestrzeni ostatnich 2 tygodni, to w bazie, do której uzyskaliśmy dostęp, najwięcej rekordów dotyczy łącz z których korzystali zarówno klienci jak i pracownicyfirmy Leaseweb Deutschland GmbH. Ta firma, wedle naszych informacji ma oddziały w kilku miastach, ale najwięcej danych wyciekło odnośnie użytkowników z miasta Berlin. Niestety, nie mamy pojęcia dlaczego polska armia tak bardzo interesuje się akurat tą firmą (z łącz innych polskich spółek pobrano zdecydowanie mniej rekordów).

Oto dane, jakie zbierano z ruchu sieciowego monitorowanych firm:

Tak, do tych wszystkich danych na Wasz temat ma dostęp operator/dostawca Waszego łącza internetowego. Pisaliśmy o tym w artykule pt.

- imiona i nazwiska

- adres e-mail

- historia odwiedzanych stron HTTP i HTTPS (niektóre z loginami i hasłami użytkownika do danego serwisu!)

- kopia ciasteczek sesyjnych (!!!)

- numery telefonów

- adresy zamieszkania (dla większości użytkowników, przy niektórych po kilka różnych)

- PESELE (dla niektórych użytkowników)

- numer i seria dokumentu tożsamości (dla niektóryuch użytkowników)

Zaloguj lub Zarejestruj się aby zobaczyć!, w którym zachęcaliśmy Was do korzystania z VPN-a (my jak zwykle polecamy do tego celuZaloguj lub Zarejestruj się aby zobaczyć!). Ci którzy nas wtedy nie posłuchali mają teraz problem… bo ich dane właśnie z łącz polskich operatorów zostały zebrane.

Najciekawsze w tym zbiorze są ciasteczka sesyjne. Ich przejęcie pozwala bowiem komuś wchodzić “niepostrzeżenie” na konto ofiary z ominięciem dwuetapowego uwierzytelnienia! Innymi słowy, mając ciasteczko sesyjne do jakiegoś serwisu, nie trzeba odczytać treści SMS-a z kodem lub kodu z telefonu ofiary, aby wejść na jej konto np. w banku lub na skrzynkę pocztową.

Dane w bazie — co ciekawe — były także przetwarzane ręcznie. Ktoś je sortował i grupował w zbiory tematyczne, m.in.:Interesujące jest również to, że wszystko wskazuje na to, że PESEL i numer dokumentu tożsamości nie pochodziły z podsłuchiwanego ruchu sieciowego, a były dodatkowym skryptem pobierane z jakiegoś centralnego rejestru na podstawie ustalonego imienia i nazwiska oraz adresu (pochodzącego np. z formularza zakupów w sklepie internetowym, gdzie ofiara podała adres zamieszkania). Takie rejestry istnieją i służby mają do nich dostęp. Przypomnijmy historię sprzed 3 lat, kiedy na jaw wyszło, żeZaloguj lub Zarejestruj się aby zobaczyć!.

"lekarze",

"fizycy",

"linwgisci",

"dziennikarze_pl",

"dziennikarze_ru"

"iran1",

"iran2",

"politycy",

"piloci",

"terenowki" (?)

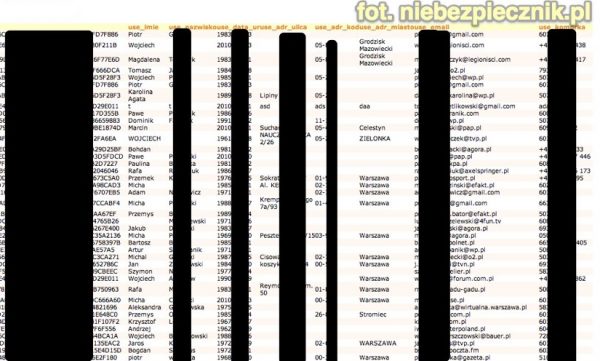

Poniżej mała próbka ze zbioru “DZIENNIKARZE_PL”:

Ale jak w ogóle doszło do zbierania powyższych danych Polaków i osób z zagranicy korzystających z usług udostępnionych w polskim internecie?

I skąd wzięły się na na publicznie dostępnym serwerze, który odnalazł Andrzej?

Zacznijmy od początku…

Podejrzane przerwy w dostępie do internetu w całej Polsce

W ostatnim tygodniu większość dostawców internetu w Polsce miało chwilowe “przerwy techniczne” w działaniu. Niby niewinne. Niektórzy z Was mogli je zauważyć, bo nie mieli wtedy przez chwilę dostępu do sieci, a pozostali z Was mogli niczego nie odczuć, bo co sprytniejsza część dostawców internetu prace serwisowe wykonywała w godzinach nocnych.

Jak udało nam się dowiedzieć i niezależnie potwierdzić u 4 osób pracujących w różnych polskichZaloguj lub Zarejestruj się aby zobaczyć!(czyli miejscach, gdzie “krzyżuje się” polski internet), te awarie i przerwy techniczne były bezpośrednio związane z wymuszoną modernizacją corowej infrastruktury polskiego internetu na żądanie nowopowstałego NCBC, czyliZaloguj lub Zarejestruj się aby zobaczyć!.

NCBC powstało zaledwie dwa tygodnie temu, ze złączenia Narodowego Centrum Kryptologii z Inspektoratem Informatyki z resortu MON. Można o tym przeczytać w tejZaloguj lub Zarejestruj się aby zobaczyć!, z której dowiemy się także, żę celem nowoutworzonej jednostki jest:

Po “nieplanowanych awariach” polski internet zwolniłkonieczność budowy nowych zdolności Wojska Polskiego w obszarze cyberprzestrzeni

Wzmożona liczba awarii i “przerw technicznych” u operatorów dziwnym trafem spowodowała spowolnienie internetu w Polsce, co potwierdza w swoich raportach serwis speedtest.pl zajmujący się mierzeniem prędkości polskich łącz. Oto raport tego serwisu za ostatni miesiąc. Jak widać, wszystko świeci na czerwono, co jest oznaką iż każda z prędkości jest niższa niż miesiąc wcześniej.

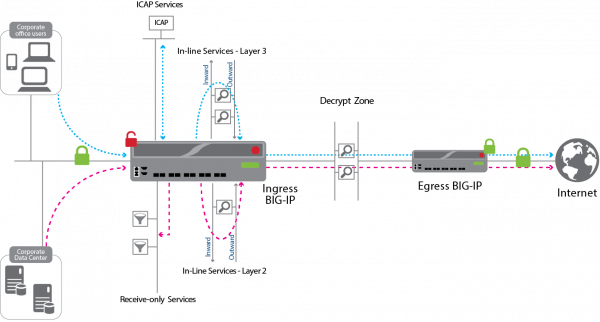

Dlaczego jest wolniej? Bo wedle naszych informatorów, NCBC od w zasadzie wszystkich działających w Polsce większych operatorów zażyczyło sobie wpięcia w wybrane segmenty sieci dodatkowych urządzeń, do których operatorzy nie mają żadnego dostępu.

Urządzenie przekazywane ISP przez NCBC ma 5 portów. Dwa wejściowe RJ45 lub światło i dwa wyjściowe — również RJ45 lub światło, oraz jeden port konsoli. Operatorom wskazano łącza, w które “in-line” należy wpiąć to urządzenie. Dzięki uprzejmości jednego z naszych informatorów mamy zdjęcie przedstawiające fragment urządzenia, niestety niezbyt wyraźne… Widać na nim 3 z 5 portów.

Jeden z naszych informatorów przed wpięciem urządzenia rozkręcił je i pozyskał wiedzę, która pozwoliła mu mu zalogować do urządzenia na prawach administratora (hint dla innych posiadaczy “czarnego pudełka”:Zaloguj lub Zarejestruj się aby zobaczyć!).

Nie tylko mniej szybkości, także mniej prywatności!

Po oględzinach zarówno sprzętu jak i konfiguracji systemu, nasz informator nie miał wątpliwości, że:

Przyjrzeliśmy się temu plikowi i zawiera on adresy różnych popularnych w Polsce serwisów internetowych (nasz również był “celem”) ale także adresy IP serwerów gier (różnych platform) oraz kilka adresów z sieci Tor, co chyba wygląda na błąd. No bo jeśli ktoś korzysta z Tora, to nie ma szans, aby operator jego łącza internetowego był w stanie zauważyć “URL” w domenie .onion, na który użytkownik się łączy. Operator, ze względu na szyfrowanie sieci Tor, widzi tylko adres IP węzła wejściowego do sieci Tor. Ale na liście nie było żadnych IP, które są węzłami Tora…celem tego serwerka jest moim zdaniem wybiórcze (nie całościowe) logowanie ruchu internetowego przepływającego przez nasze łącza. Znalazłem też konfigurację połączenia VPN i skrypt, który po zebraniu 1MB danych przesyła je do serwera o adresie IP 155.138.234.34, który wygląda na to, że jest administrowany przez NBCB. Logowane są tylko te połączenia, których parametry URL lub DST_IP pasują do danych w pliku “targets.lst” znajdującym się na urządzeniu.

Co zaś się tyczy IP serwera na który wysyłane są logi, to popatrzmy na wynik polecenia host:

Sprawdźcie sami, że zwracana jest domena:Kod:Zaloguj lub Zarejestruj się aby zobaczyć!

Dlaczego twórcy “kolektora” danych, choć do składowania danych użyli chmury zagranicznego, niepowiązanego z nimi dostawcy, to jawnie się do tego serwera przyznali poprzez delegacje domeny na DNS? To jest poza naszym zrozumieniem… To właśnie ten serwer przez Shodana namierzył Andrzej i to właśnie z niego jeszcze do późnych godzin wieczornych w niedzielę można było pobrać bazę z rekordami Polaków.Kod:Zaloguj lub Zarejestruj się aby zobaczyć!

Polska ma zdolność rozszywania ruchu HTTPS?

Co jednak ciekawe, urządzenie NCBC przechwytuje i nagrywa nie tylko treści połączeń HTTP. Na liście znajdują się zarówno URL-e zaczynające się od HTTPS jak i adresy IP z DST_PORT 443, czyli połączenia szyfrowane. Te, zgodnie z analizą skryptu, są w całości zapisywane i w formie zaszyfrowanej przekazywane na ww. serwer od razu. Czyżby NCBC traktowała ten ruch po otrzymaniu jakąś autorską metodą dekryptażu? W końcu na pokładzie NCBC jest zespół z NCK (Narodowego Centrum Kryptologii), z którego co prawda ostatnio odpłynęło wielu ekspertów, ale wciąż są tam doskonali ludzie.

NCBC nie może korzystać ze standardowych metod rozszywania protokółu HTTPS (tzw. https inspection / interception), które wspierają urządzenia wielu producentów, m.in.Zaloguj lub Zarejestruj się aby zobaczyć!, BlueCoat czy Fortinet. Bo wszystkie tego typu konfiguracje wymagają aby wcześniej na komputer “ofiary” wstrzyknąć własny, złośliwy certyfikat CA, którym urządzenie przechwytujące podpisuje certyfikaty generowane “w locie” dla odwiedzanych przez użytkownika stron po protokole HTTPS. Wtedy, dla ofiary kłódka jest zielona, a domena poprawna — ale urządzenie przechwytujące widzi “fałszywie szyfrowany” ruch użytkownika.

Wstrzyknięcie przez NCBC złośliwego CA na komputery milionów Polaków nie jest możliwe. Ale — to ciekawostka — taki “atak” jest codziennie przeprowadzany w wielu polskich firmach i biurach w celu nadzorowania pracowników, czyli zaglądania im w ruch HTTPS np. do GMaila czy Facebooka. Po co? Po to aby sprawdzać, czy pracownicy nie przesyłają (wykradają) w ten sposób firmowych treści na zewnętrzne serwery. Sami zresztą możecie sprawdzić, czy Wasz pracodawca Was podsłuchuje.

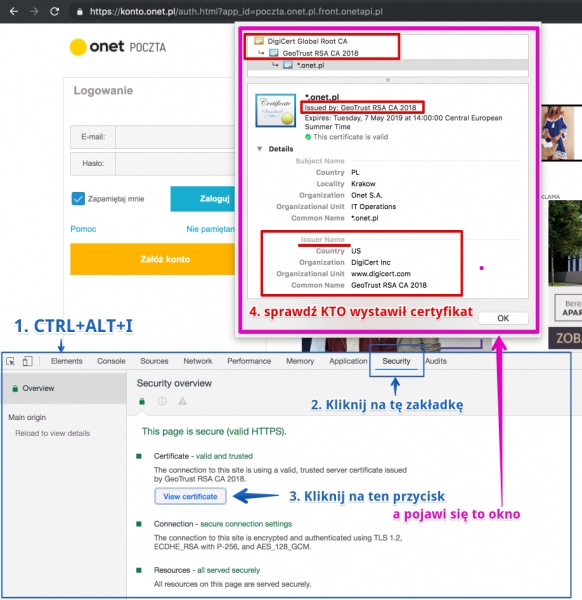

Sprawdź czy Twoja firma Cię podsłuchuje?

Po prostu wejdź z firmowego komputera na GMaila, Facebooka, Allegro albo inny “niesłużbowy” serwis po HTTPS i sprawdź co Ci się pojawia w szczegółach tzw. “ścieżki certyfikatu” (i czy jest to to samo co Ci się pojawia np. na domowym komputerze). Aby tego dokonać, na stronie naciśnij CTRL+ALT+I i wybierz zakładkę “Security/Bezpieczeństwo”, a następnie kliknij w przycisk, aby zobaczyć szczegóły certyfikatu. Oto przykład poprawnejścieżki dla certyfikatu poczty Onet:

W środowisku firmowym, które przechwytuje i podsłuchuje ruch HTTPS, ta ścieżka będzie wyglądać inaczej. Często, choć nie zawsze, w zaznaczonych na czerwono polach pojawi się nazwa Twojej firmy lub sprzętu sieciowego, z którego Twoja firma korzysta (F5, BlueCoat, Fortinet, etc.). Test na to, czy jesteś “podsłuchiwany” nie polega jednak ta tym, aby sprawdzić co tam się pojawia, a na porownaniu, czy pojawia się to samo, co na innym, pozafirmowym komputerze. Będziesz więc musiał to samo zrobić w domu, na prywatnym telefonie (np.Zaloguj lub Zarejestruj się aby zobaczyć!) lub prosząc kolegę/koleżankę o wykonanie powyższych kroków i przekazanie Ci wyników.

Co robić, jak żyć?

Jeśli nic nie łączy Cię z firmą Leaseweb Deutschland GmbH, to nie znaczy, że Twoje dane nie wyciekły. Aby sprawdzić, czy urządzenia wpięte w sieci polskich operatorów przechwyciły także Twój ruch, wyślij e-maila na adres weryfikacja@niebezpiecznik.pl. W treści możesz podać inne dotyczące Ciebie selektory (każdy w osobnej linii). Nasz system automatycznie sprawdzi, czy Twój adres e-mail lub inne podane przez Ciebie selektory, znajdują się w kopii bazy, którą zgraliśmy z serwera.

Przed taką inwigilacją od strony operatorów zabezpieczyć możesz się tylko w jeden sposób — korzystając z VPN-a.Nie gwarantujemy jednak, że kopia którą dysponujemy to całość informacji, jaka została zgromadzona przez NCBC, a wręcz spodziewamy się, że NCBC zgromadziło o wiele więcej danych.

Co na to NCBC?

Zwróciliśmy się do NCBC z pytaniami w tej sprawie, ale przez weekend nie otrzymaliśmy żadnych odpowiedzi. Jak tylko je otrzymamy, zaktualizujemy ten artykuł. Póki co nie wiadomo, ani po co zbierano te dane, ani jaka była podstawa prawna takiego zbierania. Kiedy miesiąc temuZaloguj lub Zarejestruj się aby zobaczyć!, nie spodziewaliśmy się, że zacznie ona działać tak szybko, a przede wszystkim, że zacznie od takiego projektu…

Pomóż nam analizować ten wyciek!

Baza zawiera ponad 30 milionów rekordów i zajmuje ponad 1,4 TB! To największy taki wyciek w Polsce. Pełna analiza zajmie jeszcze trochę czasu. Ale już teraz trafiliśmy na ciekawą zagadkę, której sami raczej nie rozwiążemy. Jak to mawiają, w kupie siła, więc prosimy Was o pomoc. Poniżej publikujemy najprawdopodobniej zaszyfrowany komunikat, który często pojawia się w sekcji “uwagi” przy wielu rekordach w bazie (jest przy ponad 1,400,000+ odwołaniach). Spodziewamy się, że oznacza coś ważnego.

Może komuś z Was uda się go złamać? Jeśli tak, prosimy o wiadomość na adres e-mail redakcji (nie umieszczajcie żadnych wrażliwych danych w komentarzach!).QnnEhyBtb8W8ZSBzacSZIGRvbXnFm2xhc3osIGEgbW/FvGUgd2llc3oganX

FvCBuYSBwZXdubywgxbxlIHRlbiBhcnR5a3XFgiBuaWVwcnp5cGFka293by

B6b3N0YcWCIG9wdWJsaWtvd2FueSB3xYJhxZtuaWUgZHppxZsuIFNww7Nqc

nogdyBrYWxlbmRhcnouIEEgdGVyYXogc3DDs2pyeiB3IGtvZCBIVE1MIHRl

Z28gd3Bpc3UuIFRyZcWbxIcgbmEgY3plcndvbm8gamVzdCBkeW5hbWljem5

pZSBwb2RzdGF3aWFuYS4gRGxhIGthxbxkZWdvIGN6eXRlbG5pa2EgamVzdC

BuacSFIG5hendhIGZpcm15LCBrdMOzcmEgem5hamR1amUgc2nEmSB3ZSB3I

GJhemllIFdIT0lTIGRsYSBhZHJlc3UgSVAsIHoga3TDs3JlZ28gY3p5dGVs

bmlrIG5hcyBvZHdpZWR6YS4gSmXFm2xpIHdpxJljIGNoY2VzeiB6IGtvZ2/

FmyB6YcW8YXJ0b3dhxIcsIG1vxbxlc3ogcHJ6ZcWbxYJhxIcgbXUgbGluay

BkbyBuYXN6ZWdvIGFydHlrdcWCdSwgeiBpbmZvcm1hY2rEhSBucC46ICJzd

GFyeSwgY2h5YmEgbWllbGnFm2NpZSBuaWV6xYJ5IHd5Y2llaywgbmllYmV6

cGllY3puaWsgbyB3YXMgcGlzemUhIiwgbyBpbGUgb2N6eXdpxZtjaWUgamV

zdGXFmyBwZXdpZW4sIMW8ZSBuYSBhcnR5a3XFgiBUd8OzaiB6bmFqb215IH

dlamR6aWUgeiBmaXJtb3dlZ28gYWRyZXN1IElQLCBrdMOzcnkgd2UgV0hPS

VMgbWEgcG9kYW7EhSBuYXp3xJkgamVnbyBmaXJteSwgYSBuaWUgIk5lb3N0

cmFkYSIsIGN6eSB3c2themFuaWUgaW5uZWdvIElTUCwgYm8gd3RlZHkgdG8

gemFtaWFzdCBuYXp3eSBqZWdvIGZpcm15IHBvamF3aSBzacSZIHcgYXJ0eW

t1bGUuIFdzenlzdGtpZWdvIG5hasWbbWllc3puaWVqc3plZ28hIDspIEFoY

SwgZ3JhdHVsdWplbXkgY3p1am5vxZtjaSwgYWxlIG5pZSBwc3VqIHphYmF3

eSBpbm55bSBpIG5pZSB1amF3bmlhaiB3IGtvbWVudGFyemFjaCwgxbxlIHR

vIMW8YXJ0LiBOYSB3eWphxZtuaWVuaWEgcHJ6eWpkemllIGN6YXMgOi0p

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Ostatnia edycja: