- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56070

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

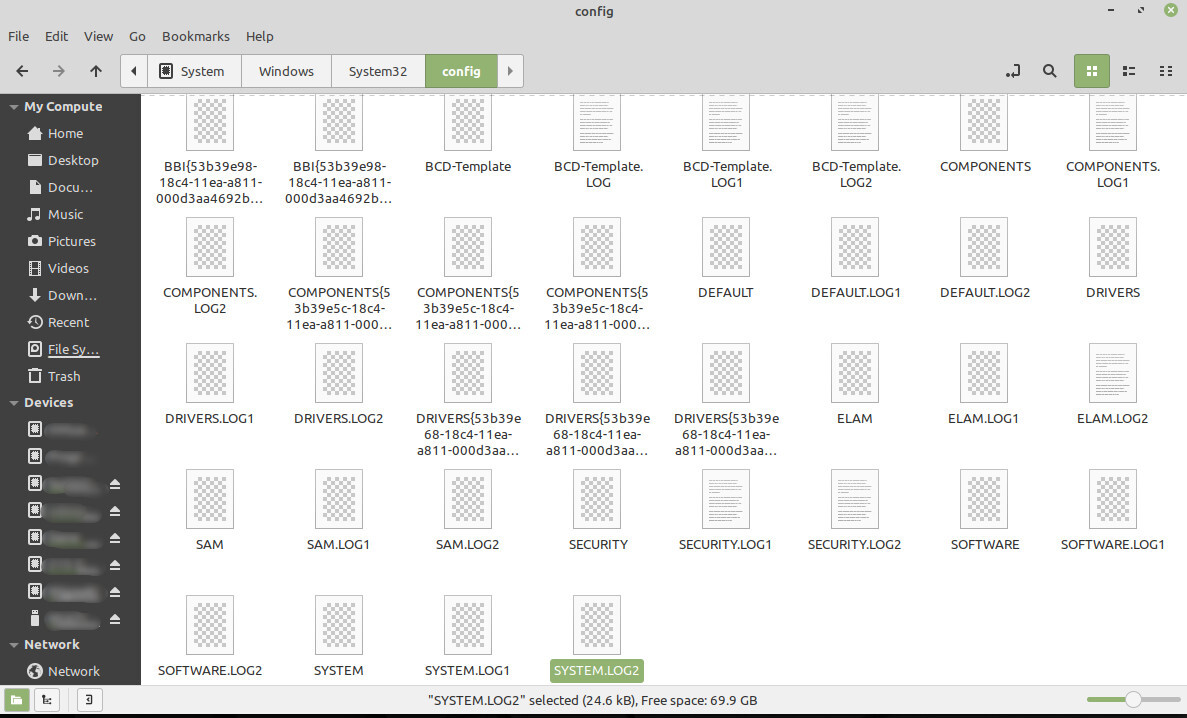

A tutaj takie działanie w praktyceTak sobie przypomniałem, jak kiedyś wyciągałem hashe z pliku SAM w bibliotece. Potem szło to na rainbowtables i hasełko w niedługim czasie było znane. Jak widzę, podatność ta jest nadal aktywna. Wystarczy tylko pendrive z linuxem.

Z załączonego do opisu zrzutu ekranu wynika, że była to jakaś dystrybucja Linuxa, do której zamontowano dysk z systemem Windows. Następnie skopiowano pliki: SAM, SECURITY, SYSTEM i NTDS.dit, po czym skryptemZaloguj lub Zarejestruj się aby zobaczyć!wyodrębniono hashe lokalne i domenowe.