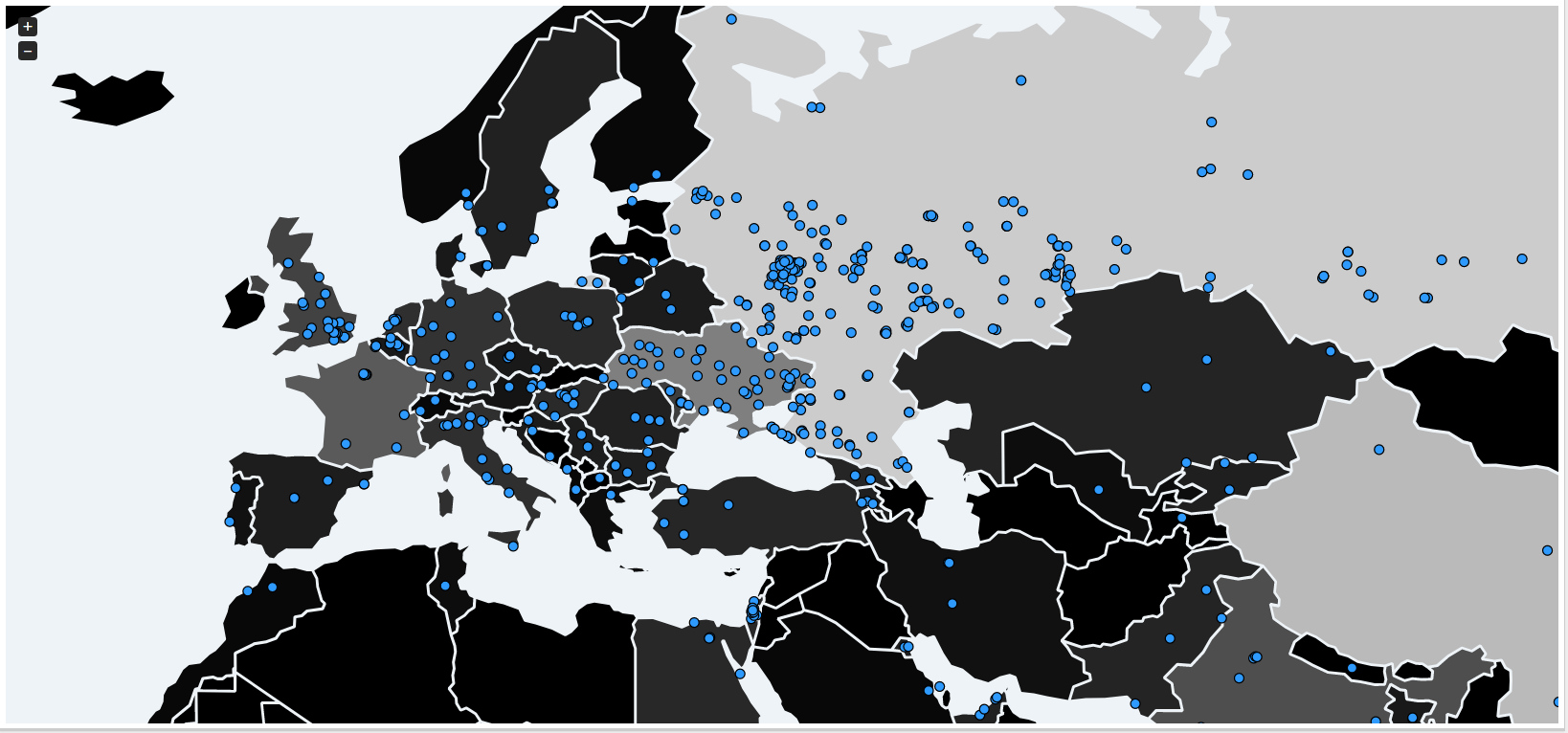

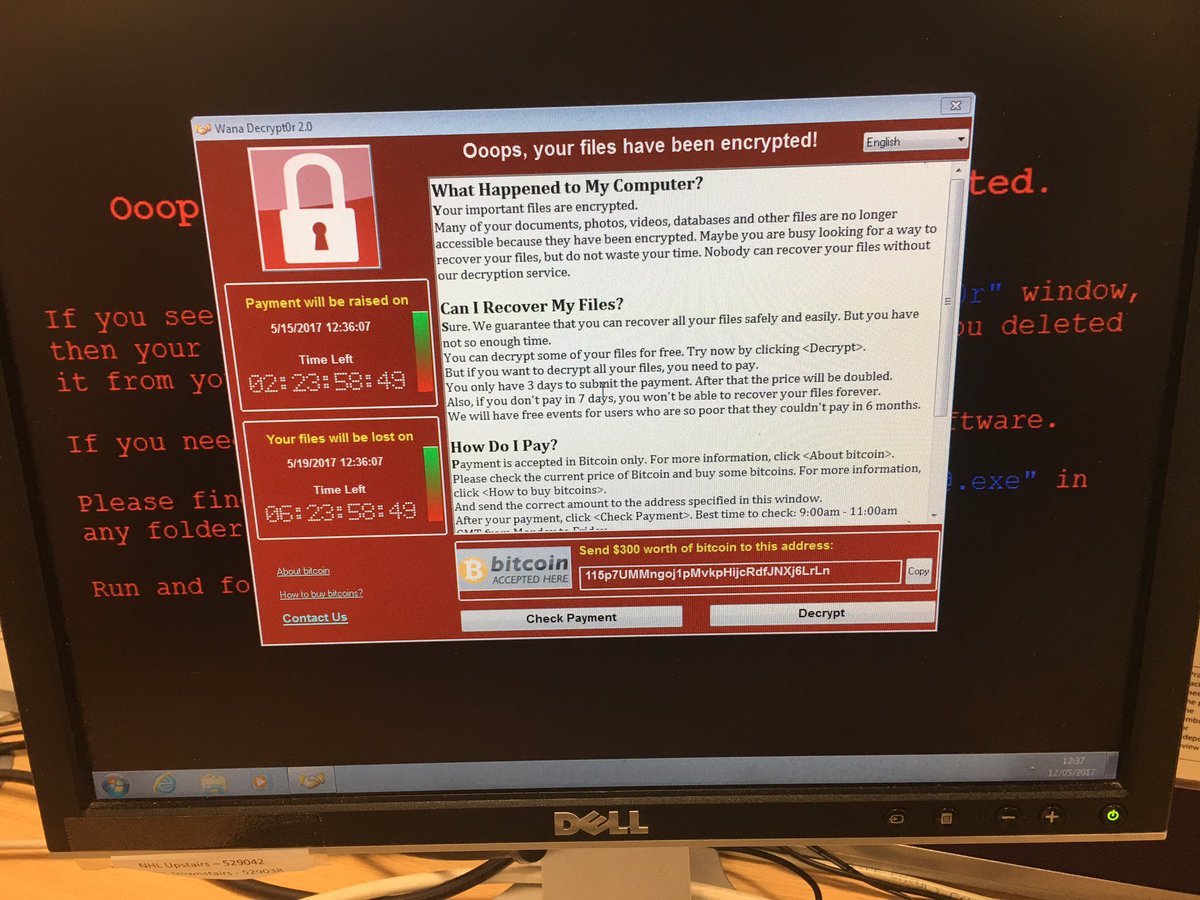

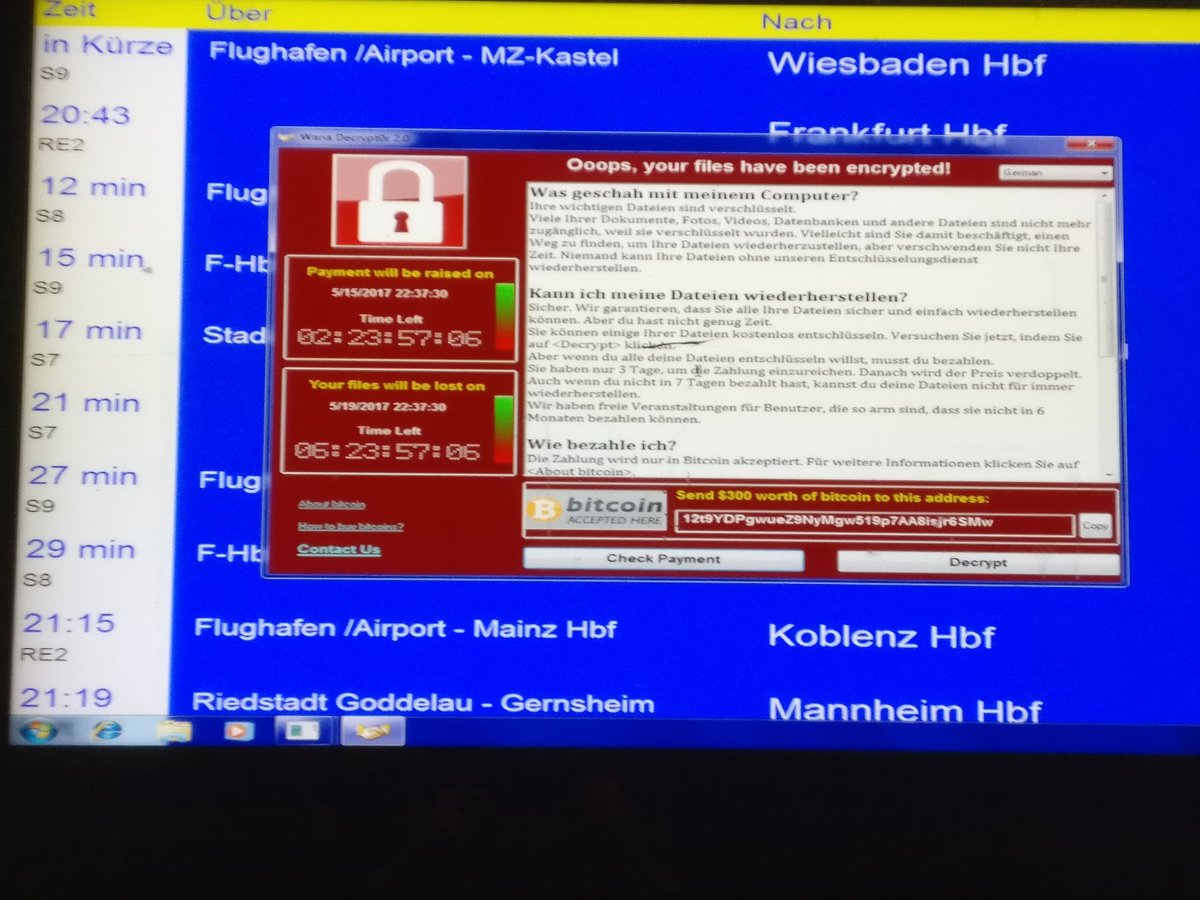

W związku z rozmnażaniem się Wana Decryptora, MałyMiętki się złamał i udostępnił zestaw security patch dla niewspieranych systemów (tak tak, w tym XP-ka).

Infekcja się co prawda chwilowo nie rozprzestrzenia, bo przypadkowo poprzez zainwestowanie 10 dolków jeden kolega wyzwolił dead switcha w dziadostwie, ale to kwestia czasu żeby zmienili i zabawa się zacznie od nowa. Dziadostwo wykorzystuje exploita NSA (czytaj: backdoora pozostawionego w SMB v1 Windy... eee... znaczy: ja tego oczywiście nie napisałem :x )załatanego natentychmiast jak rzeczony exploit został upubliczniony i radośnie wykorzystany do stworzenia ransomware...

Dla zainteresowanych, szczegóły techniczne w przystępnej formie tu:

Natomiast rzeczone patche security od Małego Miętkiego są tutaj:

P.S. nie to żebym namawiał bo może ktoś potrzebuje, ale ja se sobie na wszelki wypadek (jakby się okazało że SMB ma inne dziuple) zablokowałem całość SMB. W sumie proste, wymaga power shella i zastosowania porady:

PPS: Nie będę robił kryptoreklamy, ale osobiście śpię lepiej mając na kompie CryptoPrvent od FoolishIT...

Miłego

Infekcja się co prawda chwilowo nie rozprzestrzenia, bo przypadkowo poprzez zainwestowanie 10 dolków jeden kolega wyzwolił dead switcha w dziadostwie, ale to kwestia czasu żeby zmienili i zabawa się zacznie od nowa. Dziadostwo wykorzystuje exploita NSA (czytaj: backdoora pozostawionego w SMB v1 Windy... eee... znaczy: ja tego oczywiście nie napisałem :x )załatanego natentychmiast jak rzeczony exploit został upubliczniony i radośnie wykorzystany do stworzenia ransomware...

Dla zainteresowanych, szczegóły techniczne w przystępnej formie tu:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Natomiast rzeczone patche security od Małego Miętkiego są tutaj:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

P.S. nie to żebym namawiał bo może ktoś potrzebuje, ale ja se sobie na wszelki wypadek (jakby się okazało że SMB ma inne dziuple) zablokowałem całość SMB. W sumie proste, wymaga power shella i zastosowania porady:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

PPS: Nie będę robił kryptoreklamy, ale osobiście śpię lepiej mając na kompie CryptoPrvent od FoolishIT...

Miłego