- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56070

Cały artykuł:Atakujący zawsze szukają nowych sztuczek do rozpowszechniania złośliwego oprogramowania bez wykrycia ich przez skanery antywirusowe i bezpieczne bramy e-mail. Zostało to zilustrowane w nowej kampanii phishingowej, w której wykorzystano specjalnie spreparowany plik ZIP, który został zaprojektowany w celu ominięcia bezpiecznych bram e-mail w celu dystrybuowania NanoCore RAT.

Każde archiwum ZIP zawiera specjalną strukturę, która zawiera skompresowane dane i informacje o skompresowanych plikach. Każde archiwum ZIP zawiera również pojedynczy rekord „End of Central Directory” (EOCD), który służy do wskazania końca struktury archiwum.

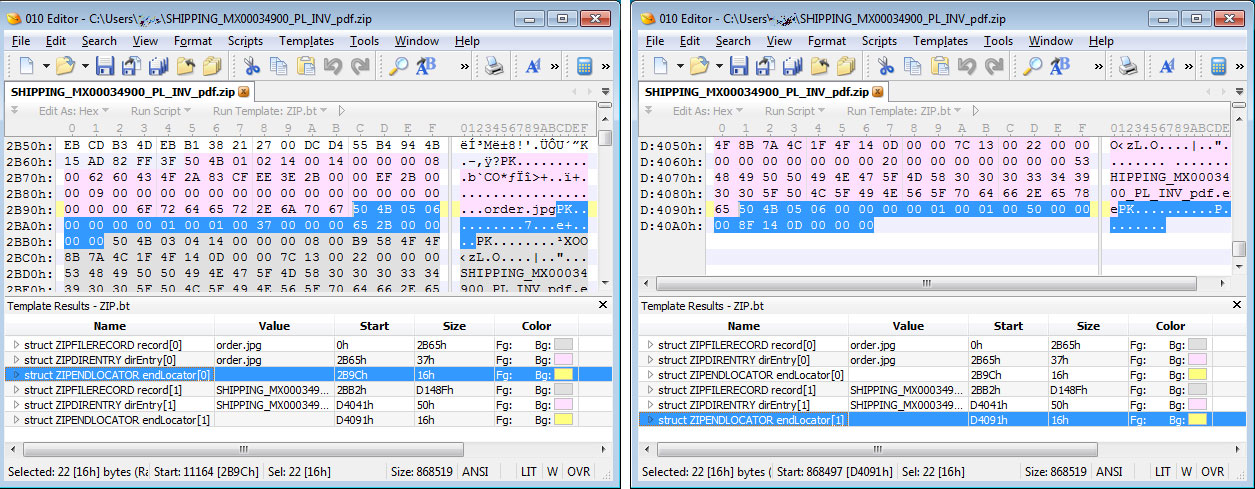

Jednak podczas badania spreparowanego pliku badacze TrustWave odkryli, że archiwum ZIP zawiera dwie odrębne struktury archiwów, z których każda jest oznaczona własnym rekordem EOCD. Ilustruje to plik otwarty w edytorze 010, który pokazuje dwie różne struktury ZIDENDLOCATOR.

Pierwsza struktura ZIP dotyczy pliku wabika order.jpg, który jest po prostu nieszkodliwym plikiem obrazu. Druga struktura ZIP zawierała jednak plik o nazwie SHIPPING_MX00034900_PL_INV_pdf.exe, który jest trojanem zdalnego dostępu NanoCore (RAT).

Zaloguj

lub

Zarejestruj się

aby zobaczyć!