- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56081

źródła:Wczoraj ktoś postanowił wykorzystać dostępy jednego z agentów ubezpieczeniowych Ergo Hestii do oficjalnej infrastruktury pocztowej ubezpieczyciela i rozesłał złośliwą wiadomość na skrzynki e-mail tysięcy Polaków. Treść e-maila była bardzo wiarygodna, ale na szczęście przestępca popełnił jeden błąd i choć mogło być groźnie, było tylko śmiesznie.

Informacja o rozdysponowaniu wpłaty

Od wczoraj informujecie nas o kampanii, która rozpoczęła się tuż po północy. Kampanii bardzo niecodziennej, bo przestępcy do rozsyłki wykorzystali nie jak to zwykle bywa, zhackowane skrzynki e-mail przypadkowych internatów czy serwery pocztowe nazwa.pl (pozdrawiamy siedzącego w areszcieZaloguj lub Zarejestruj się aby zobaczyć!!), a infrastrukturę jednego z polskich ubezpieczycieli — firmy ERGO Hestia.

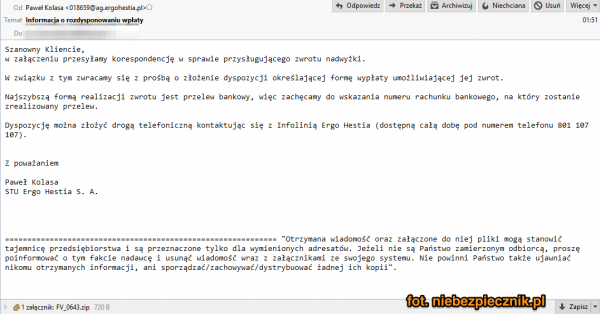

Oto jak wyglądał e-mail:

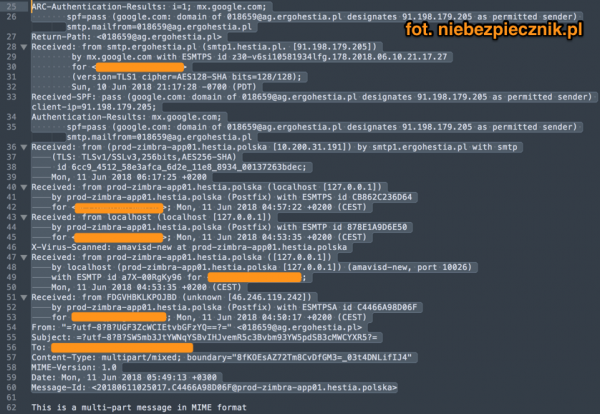

Wiadomość stworzoną przez atakującego oceniamy na 9/10. Jest — co rzadko się zdarza — składnie napisana w języku polskim, zawiera polskie znaki diakrytyczne i nie posiada błędów ortograficznych. Pochodzi ze skrzynki w domenie ag.ergohestia.pl, ale dokładnie z tej domeny korzystają agenci ubezpieczeniowi Ergo Hestii. Gdyby ktoś miał wątpliwości, że adres e-mail jest podrobiony, to rzut oka w nagłówki wiadomości go uspokoi — wiadomość została wysłana z prawdziwych serwerów pocztowych Ergo Hestii:OD: Paweł Kolasa 018659@ag.ergohestia.pl

Wiadomość stworzoną przez atakującego oceniamy na 9/10. Jest — co rzadko się zdarza — składnie napisana w języku polskim, zawiera polskie znaki diakrytyczne i nie posiada błędów ortograficznych. Pochodzi ze skrzynki w domenie ag.ergohestia.pl, ale dokładnie z tej domeny korzystają agenci ubezpieczeniowi Ergo Hestii. Gdyby ktoś miał wątpliwości, że adres e-mail jest podrobiony, to rzut oka w nagłówki wiadomości go uspokoi — wiadomość została wysłana z prawdziwych serwerów pocztowych Ergo Hestii:OD: Paweł Kolasa 018659@ag.ergohestia.pl

Temat: Informacja o rozdysponowaniu wpłaty

Szanowny Kliencie,

w załączeniu przesyłamy korespondencję w sprawie przysługującego zwrotu nadwyżki.

W związku z tym zwracamy się z prośbą o złożenie dyspozycji określającej formę wypłaty umożliwiającej jej zwrot.

Najszybszą formą realizacji zwrotu jest przelew bankowy, więc zachęcamy do wskazania numeru rachunku bankowego, na który zostanie zrealizowany przelew.

Dyspozycję można złożyć drogą telefoniczną kontaktując się z Infolinią Ergo Hestia (dostępną całą dobę pod numerem telefonu 801 107 107).

Z poważaniem

Paweł Kolasa

STU Ergo Hestia S. A.

E-mail zawiera też załącznik. Poniżej podajemy różne nazwy, jakie widzieliśmy w przesłanych do nas próbkach:

W środku ma znajdować się korespondencja, więc plik .htm jakoś specjalnie nikogo nie powinien zdziwić, choć dziwić powinna jego nazwa:FV_0643.zip

FAKTURA_3163.zip

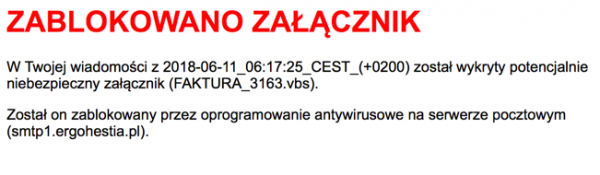

Po wypakowaniu i otworzeniu pliku — niespodzianka! — ofiara nie zostanie zaatakowana złośliwym oprogramowaniem, a zobaczy komunikat od …antywirusa zainstalowanego na serwerze pocztowym Ergo Hestii, który usunął złośliwą zawartość z załącznika.0_warning.htm

Szczęście w nieszczęściu“ZABLOKOWANO ZAŁĄCZNIK”

Szczęście w nieszczęściu“ZABLOKOWANO ZAŁĄCZNIK”

W Twojej wiadomości z 2018-06-11 został wykryty potencjalnie niebezpieczny załącznik (FV_0643.vbs). Został on zablokowany przez oprogramowanie antywirusowe na serwerze pocztowym (smtp1.ergohestia.pl).

A więc serwery pocztowe Ergo Hestii, które miały być dla przestępcy gwarancją sukcesu tej kampanii, stały się jednocześnie jej gwoździem do trumny.

Przestępca najwyraźniej nie sprawdził przed masową wysyłką, czy jego złośliwy załącznik poprawnie dochodzi do ofiary. A może sprawdził, ale nie zauważył, że załącznik ma podmienioną treść? Jest też niewielka szansa na to, że załącznik w kilku początkowo rozsyłanych wiadomościach przeszedł bez żadnych problemów, ale systemy antywirusowe nauczyły się, że jest złośliwy i zaczęły go blokować dopiero później. Nieważne. Ważne jest to, że “atak spadł z rowerka”.

Warto mieć antywirusa

Ta kampania pokazuje, jak ważne jest to, aby firmy posiadały oprogramowanie antywirusowe nie tylko chroniące skrzynki ich pracowników przed PRZYCHODZĄCYMI złośliwymi wiadomościami. Antywirus powinien działać również NA WYJŚCIU. Aby chronić klientów firmy przed otrzymaniem przypadkowo wysłanego złośliwego pliku lub przed sytuacją jaka miała miejsce w Ergo Hestii: przejęciem komputera lub skrzynki e-mailjednego z agentów i wykorzystaniem jego dostępów do masowego rozsyłania złośliwego oprogramowania. Brawo dla ubezpieczyciela, że zidentyfikował to ryzyko zawczasu i odpowiednia konfiguracja uratowała dzień tysiącom, a może nawet setkom tysięcy Polaków.

Ilu dokładnie — tego nie wiemy, ale patrząc po skali zgłoszeń jaka wczoraj spłynęła na redakcyjną skrzynkę, podejrzewamy że ofiary szły w tysiące. O ich dokładną liczbę zapytaliśmy Ergo Hestię i kiedy spłynie do nas ich komentarz, opublikujemy go w aktualizacji do tego artykułu.

Jak doszło do samego przejęcia komputera pracownika Ergo Hestii?

To dobre pytanie. Ktoś mógł np. ukraść jego komputer z bagażnika pod supermarketem, a brak zgłoszonej na czas zguby sprawił, że dział IT ubezpieczyciela nie zdążył zablokować kont pracownika (znamy takie przypadki). Bardziej prawdopodobne jest jednak to, że pracownik po prostu zainfekował swój komputer złośliwym oprogramowaniem, bo sam wcześniej kliknął w podobną wiadomość, ale jego antywirus nie zareagował na złośliwy załącznik.

Przejmowanie komputerów agentów ubezpieczeniowych to swoją drogą bardzo sprytny wektor ataku. Biura ubezpieczeniowe i tzw. multiagencje często współpracują z wieloma ubezpieczycielami i mają jednocześnie dostęp do wielu systemów różnych “dużych” (a więc budzących zaufanie) ubezpieczycieli. Co więcej, Czytelnicy wczoraj donosili nam o innych podobnych atakach (rozsyłka przez biura rachunkowe) — analizujemy, czy obie kampanie są powiązane. Jeśli tak, będziemy mieli do czynienia z “poważnym” graczem, który niestety godnie zastąpił Armaged0na na polskim rynku.

Na koniec nadmieńmy jeszcze, że tę wiadomość dostali także ci, którzy nie byli klientami Ergo Hestii. Przestępca wykorzystał więc własną bazę, a nie (tylko) to co znalazł na przejętym komputerze/skrzynce e-mail pracownika Ergo Hestii. Wszystkie e-maile wychodziły ze skrzynki agenta Pawła, więc prawdopodobnie Hestia nie była tu “celową” ofiarą — gdyby tak było, pewnie przestępcom udałoby się przejąć skrzynki większej liczby agentów. Z nieoficjalnych iformacji jakie pozyskaliśmy, wiemy też że Ergo Hestia ma odseparowaną infrastrukturę dla agentów (Zimbra) od infrastruktury dla pracowników (Exchange).

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

,

Zaloguj

lub

Zarejestruj się

aby zobaczyć!