- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56081

źródło:Dawno nie widzieliśmy ataku phishingowego na konta Allegro – ale najwyraźniej nic w przyrodzie nie ginie. Email jest w miarę przyzwoicie przygotowany a w linka klika po kilkadziesiąt osób na godzinę.

Po zatrzymaniu Thomasa zdecydowanie spadła liczba kreatywnych kampanii przestępców. Ostatnio tylko w kółko XLS i DHL, ileż można analizować to samo. Czasem jednak zdarza się coś innego – tak jak w tym wypadku.

Zablokowaliśmy Ci sprzedaż na Allegro

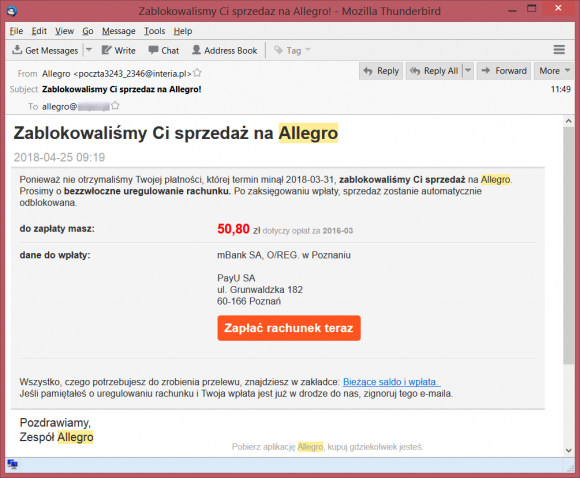

Wiadomość, która od ok. 2 godzin dociera do skrzynek Polaków, wygląda następująco:

Format wiadomości wygląda znajomo, treść jest poprawna a kwota nieduża. Ciekawe sa podkreślenia na żółto – wyglądają jak wynik wyszukiwania w jakimś kliencie poczty – być może przestępca przeszukiwał skrzynkę swojej innej ofiary pod kątem wiadomości od Allegro i z rozpędu skopiował cały kod HTML, włącznie z żółtymi pokreśleniami z wyników wyszukiwania.Zablokowaliśmy Ci sprzedaż na Allegro

Format wiadomości wygląda znajomo, treść jest poprawna a kwota nieduża. Ciekawe sa podkreślenia na żółto – wyglądają jak wynik wyszukiwania w jakimś kliencie poczty – być może przestępca przeszukiwał skrzynkę swojej innej ofiary pod kątem wiadomości od Allegro i z rozpędu skopiował cały kod HTML, włącznie z żółtymi pokreśleniami z wyników wyszukiwania.Zablokowaliśmy Ci sprzedaż na Allegro

Ponieważ nie otrzymaliśmy Twojej płatności, której termin minął 2018-03-31, zablokowaliśmy Ci sprzedaż na Allegro. Prosimy o bezzwłoczne uregulowanie rachunku. Po zaksięgowaniu wpłaty, sprzedaż zostanie automatycznie odblokowana.

W wiadomości wszystkie linki prowadzą do adresu:

który obecnie przekierowuje doxxxx://wurl.cc/luemars

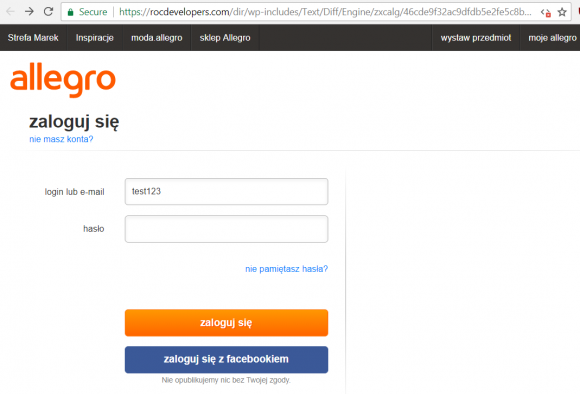

gdzie czeka klasyczny phishing Allegro. Co ciekawe, każde wywołanie tego adresu generuje dodatkowy tymczasowy ciąg znaków w URLu, który po chwili wygasa.xxxxx://rocdevelopers.com/dir/wp-includes/Text/Diff/Engine/zxcalg/

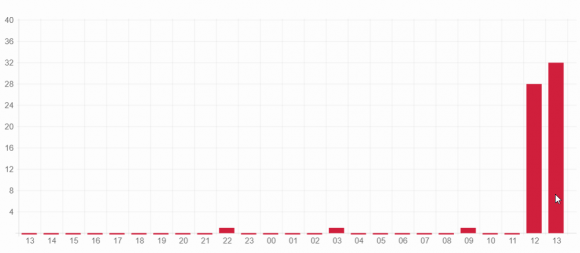

Co ciekawe, ktoś w tego linka klika – oto statystyki za ostatnie 24 godziny:

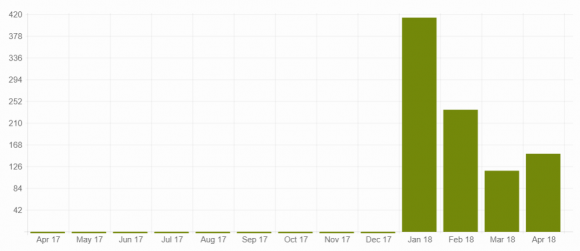

W sumie na razie ok. 60 kliknięć. Co ciekawe, skrócony URL aktywny jest od stycznia tego roku i otrzymał już prawie tysiąc kliknięć:

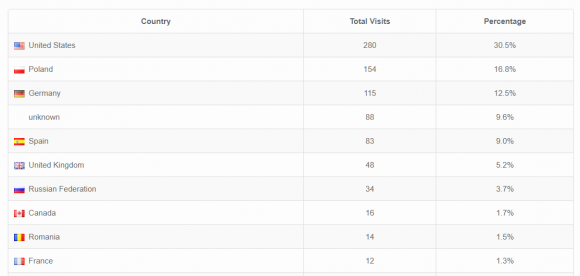

Lista klikających krajów sugeruje jednak, że nie tylko Polacy byli celami ataków z użyciem tego URLa:

To dość nietypowe, że jeden skrócony URL używany jest w różnych kampaniach skierowanych na różne rynki. Musi to być naprawdę leniwy przestępca – z reguły 1 URL = 1 kampania. Mamy tylko nadzieję, że większość potencjalnych ofiar wie i pamięta, że przed zalogowaniem trzeba sprawdzić adres strony, na której się wylądowało, a 60 osób, które już kliknęły, to po prostu rozbudowane zespoły bezpieczeństwa w firmach analizujących ataki oraz ich sandboksy.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!