- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56077

źródło:Przestępcy wciąż walą w ludzi lewymi SMS-ami “Zaloguj lub Zarejestruj się aby zobaczyć!“. Dalej podszywają się podZaloguj lub Zarejestruj się aby zobaczyć!,Zaloguj lub Zarejestruj się aby zobaczyć!,Zaloguj lub Zarejestruj się aby zobaczyć!,Zaloguj lub Zarejestruj się aby zobaczyć!,Zaloguj lub Zarejestruj się aby zobaczyć!czyZaloguj lub Zarejestruj się aby zobaczyć!i pod byle pretekstem (a to “przesyłka była za ciężka iZaloguj lub Zarejestruj się aby zobaczyć!“, a to “ogłoszenie musi być zwryfikowane”) przekierowują ofiary do lewych paneli pośredników w płatnościach (głównie imitujących Dotpay i PayU). Nie wspominamy o tym, bo dziennie tego typu kampanii jest od kilku do nawet kilkunastu i zbyt wiele nie różnią się od siebie i od tych, któreZaloguj lub Zarejestruj się aby zobaczyć!.

Ale ten atak jest inny. Dlatego poświęcimy mu osobny post.

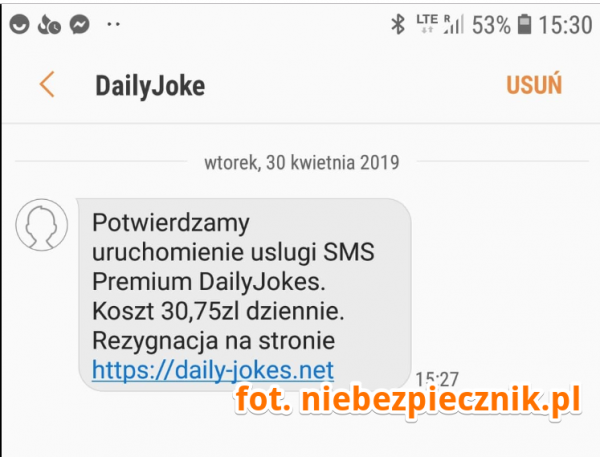

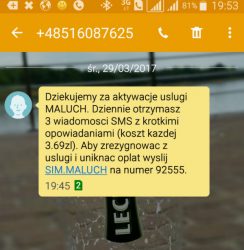

Ten atak wymierzony w Polaków właśnie się rozpoczął (ok. 30 minut temu). Jeśli chcesz popsuć szyki przestępcom, wykonaj kroki opisane na dole artykułu i przekaż linka do tego artykułu jak największej liczbie znajomych. Poniżej zarówno opis ataku jak i porady jak nie dać się złapać na podobne tego typu oszustwa w przyszłości. Daily-jokes.netPotwierdzamy uruchomienie uslugi SMS Premium DailyJokes. Koszt 30,75PLN dziennie. Rezygnacja na stronieZaloguj lub Zarejestruj się aby zobaczyć!

Daily-jokes.netPotwierdzamy uruchomienie uslugi SMS Premium DailyJokes. Koszt 30,75PLN dziennie. Rezygnacja na stronieZaloguj lub Zarejestruj się aby zobaczyć!

Tym razem złodzieje nie podszywają się pod żadną znaną firmę — sugerują jedynie, że właśnie nasze telefon został zapisany do usługi Premium SMS za którą przyjdzie nam słono zapłacić. Aż 30 PLN dziennie.

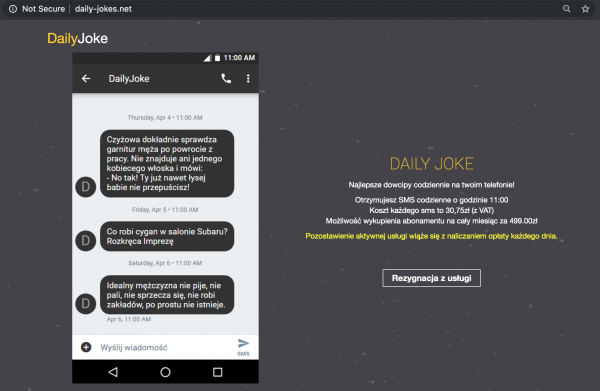

Na szczęście, z usługi możemy się wypisać — ale w tym celu należy odwiedzić stronę daily-jokes[.]net, która wita nas takim komunikatem:

Na szczęście jest link do “rezygnacji” (DAILY JOKE – Najlepsze dowcipy codziennie na twoim telefonie!

Na szczęście jest link do “rezygnacji” (DAILY JOKE – Najlepsze dowcipy codziennie na twoim telefonie!

Otrzymujesz SMS codzienne o godzinie 11:00. Koszt każdego sms to 30,75zł (z VAT). Możliwość wykupienia abonamentu na cały miesiąc za 499.00zł. Pozostawienie aktywnej usługi wiąże się z naliczaniem opłaty każdego dnia.Zaloguj lub Zarejestruj się aby zobaczyć!), po kliknięciu w który zobaczymy:

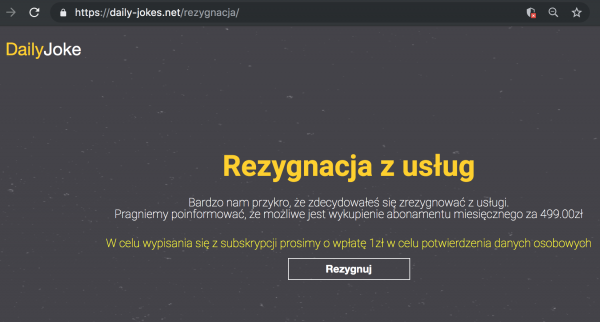

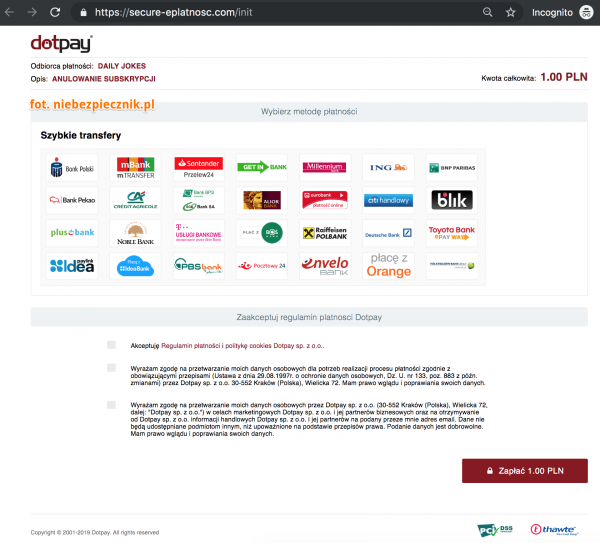

Link prowadzi do …zgadliście! Fałszywego panelu DotPay, który tym razem schowany jest pod adresemRezygnacja z usług. Bardzo nam przykro, że zdecydowałeś się zrezygnować z usługi (…)

Link prowadzi do …zgadliście! Fałszywego panelu DotPay, który tym razem schowany jest pod adresemRezygnacja z usług. Bardzo nam przykro, że zdecydowałeś się zrezygnować z usługi (…)

W celu wypisania się z subskrypcji prosimy o wpłatę 1zł w celu potwierdzenia danych osobowych

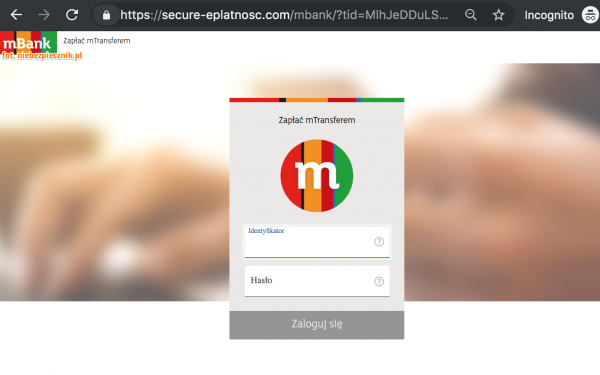

https://secure-eplatnosc[.]com/init

Domenę zarejestrowano zaledwie 2 godziny temu (2019-04-30T12:58:30) i obecnie wskazuje na serwer schowany za CloudFlare:

Natomiast domenę daily-jokes[.]net zarejestrowano przedwczoraj i także schowano za Clourflare:secure-eplatnosc.com has address 104.28.23.245

secure-eplatnosc.com has address 104.28.22.245

secure-eplatnosc.com has IPv6 address 2606:4700:30::681c:17f5

secure-eplatnosc.com has IPv6 address 2606:4700:30::681c:16f5

Co się stanie, jeśli ktoś kliknie i zaloguje się do banku?Daily-jokes.net has address 104.27.139.73

Daily-jokes.net has address 104.27.138.73

Daily-jokes.net has IPv6 address 2606:4700:30::681b:8a49

Daily-jokes.net has IPv6 address 2606:4700:30::681b:8b49

Jeśli ofiara uwierzy w ściemę o “przelewie na 1 PLN w celu weryfikacji danych osobowych”, to po przejściu na wybrany przez siebie bank zobaczy jego panel logowania.

Link do przykładowego banku:

Kiedy ofiara wpisze login i hasło, przestępca je odczyta i zaloguje się na konto ofiary w jej banku (na prawdziwej stronie banku). Następnie złodziej na koncie ofiary doda tzw. odbiorcę zaufanego i wytransferuje całość środków ofiary na konto słupa. Do tej operacji przestępcy jest potrzebny kod SMS (lub autoryzacja transakcji przez ofiarę w jej bankowej aplikacji mobilnej) — ale ofiara taki kod wpisze (lub transakcję potwierdzi), bo jest święcie przekonana że potwierdza przelew na 1PLN dotyczący “wypisania się z niechcianej usługi”.xxxxx://secure-eplatnosc[.]com/mbank/?tid=jGkEuONGvy3iKpU9a1etqrHLGdRVxKp5

&gat=u30pRtuTMoYu6XA7

&highlo=hy6JJ7eJcNMDwh3piVofB53GPsEqqrsEMifalJLj9Yy2EIkT

&crypt=Z4O7NW0RCZdb0daAcDqSAFClAhMp8Cpq0FigjZnp391Rslxg7f93bcMUUzNxafLb

&tax=LUYidvf0RD2x4bzbjF9IBBQCO3rt7Aa0gmZJZDt2yJA0wYHqIQSeE5eWR6z7ImVULspNLXNh

Połączenie dwóch atakówJeśli chcesz zobaczyć jak krok-po-kroku wygląda ten atak, wraz ze screenami z każdego etapu (od logowania, przez “lewe” formularze potwierdzenia przelewu aż po treść SMS jaki ofiara otrzymuje ze swojego banku w trakcie tego ataku, to przeczytaj naszZaloguj lub Zarejestruj się aby zobaczyć!)

To co w tej wariacji ataku jest interesujące, to zgrabne połączenie dwóch socjotechnik — obydwie już opisywaliśmy na naszych łamach:

1. Przekręt na niechcianą usługę SMS. Ten scamZaloguj lub Zarejestruj się aby zobaczyć!. Oszuści na pałę wmawiali ofiarom, że się na coś zapisały (np. naZaloguj lub Zarejestruj się aby zobaczyć!) i dawali możliwość “wypisania się” przez przesłanie SMS-a, który w rzeczywistości — dopiero wtedy — zapisywał ofiarę na usługi Premium SMS.

Obecnie, tego typu scam nie ma racji bytu ze względu naZaloguj lub Zarejestruj się aby zobaczyć!dotyczące Premium SMS-ów oraz mniejszy zysk z tego typu oszustwa w porównaniu do kradzieży danych do bankowości internetowej przez “lewego Dotpaya”.

2. Dopłata 1PLN przez lewy Dotpay (lub innego pośrednika w płatnościach). Przekrętów tego typu opisaliśmy w ostatnich miesiącach tak wiele, żeZaloguj lub Zarejestruj się aby zobaczyć!zbierająca różne preteksty, z jakich korzystają oszuści do przekonania ofiar, że są tym, za kogo się podają. Początek ataku to z reguły SMS z pretekstem i linkiem do fałszywego serwisu jednego z pośredników w płatnościach. Końcówka zawsze taka sama: kradzież wszystkich pieniędzy (lub ich więkości, ale na pewno nie wyłącznie 1PLN) z rachunku bankowego ofiary. Ten atak krok-po-kroku najpełniej opisaliśmyZaloguj lub Zarejestruj się aby zobaczyć!.

Tak złożony atak ma szansę na powodzenie — mniej wiarygodne preteksty niestety całkiem dobrze służą przestępcom do regularnego okradania Polaków. A w tym wariancie pojawia się strach, odwołanie do Premium SMS, w subskrypcję których łatwo uwierzyć.

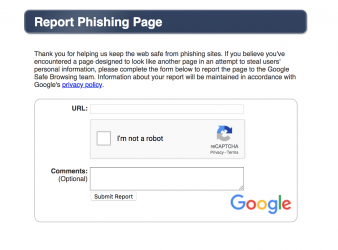

Pomóż innym, złoś stronę oszustów jako phishing

Przypominamy, że jeśli kiedyś zauważysz gdzieś fałszywą stronę (banku, sklepu, pośrednika płatności), to możesz ją zgłosić jako phishing — najlepiejZaloguj lub Zarejestruj się aby zobaczyć!:

Co robić, jak żyć, aby nie dać się złapać na takie ataki?

Żebyś nie złapał się ani na ten, ani na bardziej dopracowane ataki tego typu w przyszłości, nawet na majówkowym rauszu, kiedy zmysły masz otępione, wykonaj poniższe kroki:

Obserwujemy dziesiątki tego typu ataków tygodniowo, skierowanych w Polaków. Znamy też niestety dziesiątki ich ofiar, które odezwały się do nas po fakcie. Kolejną ofiarą może być ktoś z Twoich mniej technicznych znajomych, dlatego jeszcze przed wyjazdem na majówkę, pokrzyżuj plany przestępcom wprowadzając domenę fałszywego panelu płatności

- Za wszystko płać kartą płatniczą. Nie pośrednikami, nie BLIK-ami, kartą. O ile ważniejsze dla Ciebie jest bezpieczeństwo Twoich pieniędzy, a nie 30 sekund krótszy czas płatności. Powód jest prosty: nie wszystkie skrypty fałszywych pośredników w płatnościach z których korzystają przestępcy wspierają wykradanie kart. Ale nawet jeśli ktoś wykradnie dane Twojej karty i ją obciąży, to nie stanowi to dla Ciebie żadnego problemu. Całość środków odzyskasz reklamując transakcję (nawet do 90 dni od incydentu). Płacenie kartą chroni Cię też przed lewymi sklepami internetowymi. Płać. Kartą. Zawsze.

- Na swoim koncie w banku ustaw limity. Przestępcy, którym uda się pozyskać Twoje dane logowania do bankowości, aby Cię okraść na większą kwotę będą musieli wykonać więcej operacji. Większość skryptów z których korzystają do ataku nie wspiera (jeszcze) operacji zdejmowania limitów, a Ty dzięki temu masz większe szansę na zorientowanie się, że coś jest nie tak. Najpierw dostaniesz SMS z banku w sprawie podniesienia/usunięcia limitu, a potem SMS-a o dodaniu zaufanego odbiorcy. Dwa SMS-y przy transakcji przelewu na 1PLN niektórym zapalą czerwone światło w głowie. Taka “wydłużona” ścieżka okradania z limitami do pokonania po drodze jest też pomocą dla banku — transakcja może być sprawniej oznaczona jako podejrzana przez systemy antyfraudowe banku.

- Zawsze uważnie czytaj SMS-y z banku. Wszystkie znane nam ofiary tego typu oszustw nie zauważyły, że w treści SMS-a (lub notyfikacji push w aplikacji mobilnej banku) zamiast spodziewanego “przelew na 1 PLN” znajdowało się “dodanie nowego odbiorcy zaufanego” lub “zmiana numeru telefonu”. Ofiary gubi rutyna, zmęczenie. Każdemu może się to zdarzyć (jeśli nie płaci kartą za zakupy w internecie ;P).

- Zablokuj Premium SMS. Dzięki temu będziesz wiedział, że SMS o rzekomym zapisaniu Cię do jakiejś usługi jest bzdurą. Blokada Premium SMS na takie niechciane subskrypcje nie pozwoli — o ile włączysz ją poprawnie. Pamiętaj, że aby stracić pieniądze za pomocą premium SMS wcale nie trzeba nikomu podawać swojego numeru telefonu. Wystarczy wejść na zwykłą stronę internetową i w nic nie klikać. Płatność SMS mogą Ci “nabić” złośliwe reklamy, które pojawiają się nawet na znanych i zaufanych serwisach internetowych. Instrukcję jak zablokować Premium SMS u każdego z polskich operatorów znajdziesz

Zaloguj lub Zarejestruj się aby zobaczyć!.Zaloguj lub Zarejestruj się aby zobaczyć!, a dodatkowo prześlij znajomym link do tego artykułu. Niech też zapoznają się z naszymi radami i będą bezpieczniejsi.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!