- Dołączył

- 12 Maj 2011

- Posty

- 1571

- Reakcje/Polubienia

- 648

Prowadzony przez badaczy prywatności w Internecie Noam Rotem i Ran Locar, zespół vpnMentor odkrył niedawno ogromne naruszenie danych w platformie bezpieczeństwa BioStar 2.

BioStar 2 jest internetową, biometryczną platformą bezpieczeństwa inteligentnych zamków. Jest to aplikacja scentralizowana, umożliwiająca administratorom kontrolę dostępu do bezpiecznych obszarów obiektów, zarządzanie uprawnieniami użytkowników, integrację z aplikacjami zabezpieczającymi innych producentów oraz rejestrowanie dzienników aktywności.

W ramach oprogramowania biometrycznego BioStar 2 wykorzystuje technologię rozpoznawania twarzy i pobierania odcisków palców do identyfikacji użytkowników.

Aplikacja została zbudowana przez Supremę, jednego z 50 największych producentów zabezpieczeń na świecie, z najwyższym udziałem w rynku biometrycznej kontroli dostępu w regionie EMEA. Suprema nawiązała ostatnio współpracę z firmą Nedap w celu zintegrowania systemu kontroli dostępu BioStar 2 z systemem AEOS.

Z systemu AEOS korzysta ponad 5 700 organizacji w 83 krajach, w tym największe międzynarodowe firmy, wiele małych przedsiębiorstw lokalnych, rządy, banki, a nawet brytyjska policja miejska.

Dane ujawnione w naruszeniu mają charakter wysoce wrażliwy. Zawiera ona szczegółowe dane osobowe pracowników oraz niezaszyfrowane nazwy użytkowników i hasła, dające hakerom dostęp do kont użytkowników i uprawnień w obiektach korzystających z BioStar 2. Złośliwi agenci mogliby wykorzystać to do włamania się do bezpiecznych obiektów i manipulowania ich protokołami bezpieczeństwa dla działalności przestępczej.

Jest to ogromny wyciek, który zagraża zarówno firmom i organizacjom zaangażowanym, jak i ich pracownikom. Nasz zespół miał dostęp do ponad 1 miliona odcisków palców, a także informacji dotyczących rozpoznawania twarzy. W połączeniu z danymi osobowymi, nazwami użytkowników i hasłami, potencjał działalności przestępczej i oszustwa jest ogromny.

Raz skradzione odciski palców i informacje o rozpoznaniu twarzy nie mogą być odzyskane. Jednostka będzie potencjalnie dotknięta przez resztę życia.

Oś czasowa reakcji właściciela i odkrywcy

Po wykryciu naruszenia w bazie danych BioStar 2 skontaktowaliśmy się z firmą, ostrzegając ją o naszych odkryciach.

Jednak w trakcie tego procesu BioStar 2 okazał się na ogół bardzo niechętny do współpracy. Nasz zespół podjął liczne próby skontaktowania się z firmą za pośrednictwem poczty elektronicznej, bezskutecznie. Ostatecznie postanowiliśmy zadzwonić do biur BioStar 2. Ponownie, firma w dużej mierze nie reagowała.

Po rozmowie z członkiem ich niemieckiej drużyny otrzymaliśmy mamrotliwą odpowiedź, że "nie rozmawiamy z vpnMentor", zanim telefon został nagle odłożony. Sugeruje to, że byli oni świadomi nas i naszych prób rozwiązania tego problemu.

Próbowaliśmy również skontaktować się z urzędnikiem ds. zgodności z PKBR BioStar 2, ale nie otrzymaliśmy żadnej odpowiedzi.

Ostatecznie, po rozmowie telefonicznej z bardziej kooperacyjnym oddziałem francuskim, firma podjęła kroki w celu zamknięcia naruszenia.

Data odkryta: 5 sierpnia 2019 r.

Skontaktowano się ze sprzedawcami dat: 7 sierpnia 2019 r.

Data podjęcia działania: 13 sierpnia, wyłom został zamknięty.

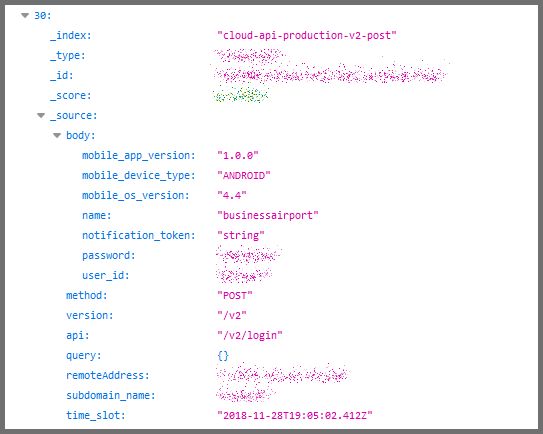

Przykładowe wpisy w bazie danych

Jako scentralizowane rozwiązanie zabezpieczające, baza danych BioStar 2 zawierała prawie każdy dostępny rodzaj poufnych danych.

Biostar-2-AirportMogłoby to być wykorzystane w szerokim zakresie działalności przestępczej, która byłaby katastrofalna zarówno dla zainteresowanych przedsiębiorstw i organizacji, jak i ich pracowników lub klientów.

Nasz zespół miał dostęp do ponad 27,8 miliona rekordów, w sumie 23 gigabajty danych, które zawierały następujące informacje:

Dostęp do paneli administracyjnych klienta, pulpitów sterowniczych, kontrolek końcowych i uprawnień.

Dane o odciskach palców

Informacje dotyczące rozpoznawania twarzy i obrazy użytkowników

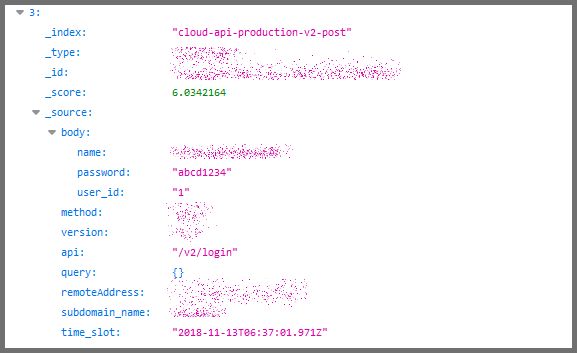

Nieszyfrowane nazwy użytkowników, hasła i identyfikatory użytkowników

Zapisy wejścia i wyjścia do obszarów chronionych

Rejestry pracowników, w tym daty rozpoczęcia pracy

Poziomy bezpieczeństwa i poświadczenia bezpieczeństwa pracowników

Dane osobowe, w tym adres domowy pracownika i poczta elektroniczna.

Struktury i hierarchie pracownicze przedsiębiorstw

Informacje o urządzeniach przenośnych i systemie operacyjnym

Jednym z bardziej zaskakujących aspektów tego wycieku było to, jak niezabezpieczone były hasła dostępu do konta. Wiele kont miało śmiesznie proste hasła, takie jak "Hasło" i "abcd1234". Trudno sobie wyobrazić, że ludzie wciąż nie zdają sobie sprawy, jak łatwo jest hakerowi uzyskać dostęp do swojego konta.

Biostar-2-Easy-PWOf oczywiście, wielu użytkowników stworzyło bardziej skomplikowane i skuteczne hasła, które normalnie trudno byłoby odkryć lub odszyfrować. Jednakże, byliśmy w stanie łatwo przeglądać hasła w bazie danych BioStar 2, ponieważ były one przechowywane jako pliki tekstowe, a nie bezpiecznie skasowane.

Biostar2-KibanaWiele przedsiębiorstw dotkniętych wyciekiem różniło się znacznie pod względem wielkości, lokalizacji, przemysłu i użytkowników. Kilka przykładów przedsiębiorstw, do których informacji mogliśmy uzyskać dostęp i przeglądać je na całym świecie:

USA

Union Member House - Coworking space and social club z 7.000 użytkowników.

Lits Link - doradztwo w zakresie rozwoju oprogramowania.

Phoenix Medical - Producent wyrobów medycznych.

Indonezja

Uptown - dżakarta - miejsce pracy dla 123 użytkowników.

Indie i Sri Lanka

Power World Gyms - wysokiej klasy franczyza siłowni z oddziałami w obu krajach. Mamy dostęp do 113 796 rekordów użytkowników i ich odcisków palców.

Zjednoczone Królestwo

Associated Polymer Resources - specjaliści od recyklingu tworzyw sztucznych.

Tile Mountain - wystrój domu i dostawca artykułów do majsterkowania.

Farla Medical - Sklep z artykułami medycznymi.

ZJEDNOCZONE EMIRATY ARABSKIE

Global Village - coroczny festiwal kulturalny, z dostępem do 15.000 odcisków palców.

IFFCO - grupa ds. produktów żywnościowych dla konsumentów.

Finlandia

Euro Park - deweloper miejsc parkingowych z lokalizacjami w całej Finlandii.

Turcja

Ostim - deweloper budownictwa stref przemysłowych.

Japonia

Inspired.Lab - Coworking and design space in Chiyoda City, Tokio.

Belgia

Adecco Staffing - Znaleźliśmy około 2000 odcisków palców związanych z personelem i olbrzymem w dziedzinie zasobów ludzkich.

Niemcy

Identbase - Dane należące do tego dostawcy technologii drukowania identyfikatorów handlowych i kart dostępu zostały również znalezione w wyeksponowanej bazie danych.

Może największym problemem w tym przecieku jest jego rozmiar. Użytkownicy BioStar 2 są rozproszeni po całym świecie, a potencjalni przyszli użytkownicy, w tym rządy, banki, uniwersytety, wykonawcy sektora obronnego, policja i międzynarodowe firmy.

Platforma posiada ponad 1,5 miliona instalacji na całym świecie, a wszystkie one mogą być narażone na ten wyciek. Całkowita liczba osób dotkniętych tym problemem może wynosić dziesiątki milionów.

Wpływ naruszenia danych

Rozpoznawanie twarzy i informacje o odciskach palców nie mogą być zmieniane. Kiedy zostaną skradzione, nie da się ich cofnąć. Niezabezpieczony sposób, w jaki BioStar 2 przechowuje te informacje, jest niepokojący, biorąc pod uwagę jego znaczenie oraz fakt, że BioStar 2 jest budowany przez firmę ochroniarską.

Zamiast zapisywać skrót odcisków palców (których nie da się odtworzyć), zapisują one rzeczywiste odciski palców ludzi, które mogą być kopiowane w złośliwych celach.

Łącząc wszystkie dane znalezione w przecieku, przestępcy wszelkiego rodzaju mogliby wykorzystywać te informacje do różnych nielegalnych i niebezpiecznych działań.

Przejęcia przedsiębiorstw i naruszenia bezpieczeństwa

Dzięki temu przeciekowi hakerzy mają pełny dostęp do kont administracyjnych na BioStar 2. Mogą one wykorzystać to do przejęcia konta wysokiego poziomu z pełnymi uprawnieniami użytkownika i uprawnieniami bezpieczeństwa oraz do wprowadzania zmian w ustawieniach bezpieczeństwa w całej sieci.

Mogą oni nie tylko zmieniać uprawnienia użytkowników i blokować ludzi z określonych obszarów, ale również tworzyć nowe konta użytkowników - wraz z rozpoznawaniem twarzy i odciskami palców - w celu zapewnienia sobie dostępu do bezpiecznych obszarów w obrębie budynku lub obiektu.

Ponadto hakerzy mogą zmienić odciski palców z istniejących kont na własne i porwać konto użytkownika, aby uzyskać dostęp do obszarów zastrzeżonych i niewykrytych. Hakerzy i inni przestępcy mogliby potencjalnie tworzyć biblioteki odcisków palców, które można by wykorzystać w dowolnym momencie, kiedy tylko zechcą gdzieś wejść i nie zostaną wykryte.

Zapewnia to hakerowi i jego zespołowi otwarty dostęp do wszystkich obszarów o ograniczonym dostępie, chronionych przez

Zakres przedsiębiorstw dotkniętych wyciekiem był bardzo zróżnicowany pod względem wielkości, lokalizacji, przemysłu i użytkowników. Kilka przykładów przedsiębiorstw, do których informacji mogliśmy uzyskać dostęp i przeglądać je na całym świecie:

USA

-

Zaloguj lub Zarejestruj się aby zobaczyć!– Coworking space and social club with 7,000 users.

-

Zaloguj lub Zarejestruj się aby zobaczyć!– Software development consultancy.

-

Zaloguj lub Zarejestruj się aby zobaczyć!– Medical products manufacturer.

Indonesia

-

Zaloguj lub Zarejestruj się aby zobaczyć!– Jakarta-based coworking space with 123 users.

India and Sri Lanka

-

Zaloguj lub Zarejestruj się aby zobaczyć!– High-class gym franchise with branches across both countries. We accessed 113,796 user records and their fingerprints.

United Kingdom

-

Zaloguj lub Zarejestruj się aby zobaczyć!– Plastics recycling specialists.

-

Zaloguj lub Zarejestruj się aby zobaczyć!– Home decor and DIY supplier.

-

Zaloguj lub Zarejestruj się aby zobaczyć!– Medical supply store.

UAE

-

Zaloguj lub Zarejestruj się aby zobaczyć!– An annual cultural festival, with access to 15,000 fingerprints.

-

Zaloguj lub Zarejestruj się aby zobaczyć!– Consumer food products group.

Finland

-

Zaloguj lub Zarejestruj się aby zobaczyć!– Car parking space developer with sites across Finland.

Turkey

-

Zaloguj lub Zarejestruj się aby zobaczyć!– Industrial zone construction developer.

Japan

-

Zaloguj lub Zarejestruj się aby zobaczyć!– Coworking and design space in Chiyoda City, Tokyo.

Belgium

-

Zaloguj lub Zarejestruj się aby zobaczyć!– We found approximately 2,000 fingerprints connected to the staffing and human resources giant.

Germany

-

Zaloguj lub Zarejestruj się aby zobaczyć!Data belonging to this supplier of commercial ID and access card printing technology was also found in the exposed database.

Platforma posiada ponad 1,5 miliona instalacji na całym świecie, a wszystkie one mogą być narażone na ten wyciek. Całkowita liczba osób dotkniętych tym problemem może wynosić dziesiątki milionów.

Wpływ naruszenia danych

Rozpoznawanie twarzy i informacje o odciskach palców nie mogą być zmieniane. Kiedy zostaną skradzione, nie da się ich cofnąć. Niezabezpieczony sposób, w jaki BioStar 2 przechowuje te informacje, jest niepokojący, biorąc pod uwagę jego znaczenie oraz fakt, że BioStar 2 jest budowany przez firmę ochroniarską.

Zamiast zapisywać skrót odcisków palców (których nie da się odtworzyć), zapisują one rzeczywiste odciski palców ludzi, które mogą być kopiowane w złośliwych celach.

Łącząc wszystkie dane znalezione w przecieku, przestępcy wszelkiego rodzaju mogliby wykorzystywać te informacje do różnych nielegalnych i niebezpiecznych działań.

Przejęcia przedsiębiorstw i naruszenia bezpieczeństwa

Dzięki temu przeciekowi hakerzy mają pełny dostęp do kont administracyjnych na BioStar 2. Mogą one wykorzystać to do przejęcia konta wysokiego poziomu z pełnymi uprawnieniami użytkownika i uprawnieniami bezpieczeństwa oraz do wprowadzania zmian w ustawieniach bezpieczeństwa w całej sieci.

Mogą oni nie tylko zmieniać uprawnienia użytkowników i blokować ludzi z określonych obszarów, ale również tworzyć nowe konta użytkowników - wraz z rozpoznawaniem twarzy i odciskami palców - w celu zapewnienia sobie dostępu do bezpiecznych obszarów w obrębie budynku lub obiektu.

Ponadto hakerzy mogą zmienić odciski palców z istniejących kont na własne i porwać konto użytkownika, aby uzyskać dostęp do obszarów zastrzeżonych i niewykrytych. Hakerzy i inni przestępcy mogliby potencjalnie tworzyć biblioteki odcisków palców, które można by wykorzystać w dowolnym momencie, kiedy tylko zechcą gdzieś wejść i nie zostaną wykryte.

Zapewnia to hakerowi i jego zespołowi otwarty dostęp do wszystkich obszarów objętych ochroną za pomocą BioStar 2. Mają również dostęp do dzienników aktywności, dzięki czemu mogą usuwać lub zmieniać dane w celu ukrycia swojej aktywności.

W rezultacie cała infrastruktura bezpieczeństwa zhakowanego budynku staje się bezużyteczna. Każdy, kto posiada takie dane, będzie miał możliwość swobodnego poruszania się w dowolnym miejscu i nie zostanie wykryty.

Kradzież i oszustwo.

Najbardziej oczywistym niebezpieczeństwem dania hakerowi lub przestępcy pełnego dostępu do bezpiecznego budynku jest kradzież. Mogą oni wykorzystać tę bazę danych do dosłownego wejścia do pokoju i wzięcia wszystkiego, co ma wartość.

To prawda, bez względu na charakter budynku, czy jest to siłownia w małym mieście, czy biuro rządowe.

Wyciek daje również hakerom dostęp do zamkniętych sieci, do których mogą nie być w stanie dotrzeć z zewnątrz budynku. Dzięki temu mogą kraść cenne informacje, wirusy roślin, monitorować i wykorzystywać systemy i wiele więcej.

Kradzież i oszustwo tożsamości

Wyciek z BioStar 2 zawierał ogromne ilości danych osobowych oraz nazwiska użytkowników, odciski palców i obrazy. Obejmowały one dokumentację zatrudnienia, adresy e-mail i adresy domowe.

Poza obawami dotyczącymi bezpieczeństwa przedsiębiorstw, których to dotyczy, pracownicy i klienci mogą być obecnie przedmiotem nadużyć finansowych i innych przestępstw.

Te same dane osobowe mogą być również wykorzystywane do prowadzenia skutecznych kampanii phishingu. Kampania phishingowa polega na wykorzystywaniu imitacji e-maili w celu nakłonienia ofiar do kliknięcia łącza osadzonego w złośliwym oprogramowaniu lub dostarczenia informacji, które mogą być wykorzystane do kradzieży od nich. Przy dostępnych w tym przecieku danych osobowych i zawodowych, stworzenie skutecznych kampanii phishingu nie byłoby trudne.

Dane z BioStar 2 dają cyberprzestępcom solidne podstawy do wykorzystywania użytkowników do osiągania nielegalnych zysków finansowych. Mogą również sprzedawać informacje - w tym odciski palców - w ciemnej sieci innym przestępcom lub złośliwym agentom. Mogłoby to doprowadzić do wielu niemożliwych do wykrycia, obciążających działań popełnianych przy użyciu danych niewinnych użytkowników BioStar 2.

Szantaż i wymuszenie

Ukierunkowanie niektórych pracowników na szantaż lub wymuszenia w oparciu o ich pozwolenia na dostęp w biznesie jest popularną taktyką stosowaną przez przestępców na całym świecie. Pozwala to hakerowi uzyskać dostęp do cennych informacji lub aktywów bez narażania się na fizyczne niebezpieczeństwo.

Naruszenie w bazie danych BioStar 2 umożliwia hakerom przeglądanie indywidualnych poświadczeń bezpieczeństwa w organizacji i kierowanie do osób na wysokim szczeblu w celu szantażu i wymuszeń w oparciu o te informacje.

Korzystając z dostępnych danych osobowych, mogą oni sprawić, że ich groźby staną się bardzo skuteczne, uzyskując dostęp do informacji prywatnych i wykorzystując osobiste słabości, takie jak rodzina czy relacje. W ten sposób pracownicy zainteresowanych klientów BioStar 2 narażeni są na duże potencjalne niebezpieczeństwo.

Używając skradzionych odcisków palców.

Wykorzystanie zabezpieczeń biometrycznych, takich jak odciski palców, jest najnowszym osiągnięciem. W związku z tym, pełne potencjalne niebezpieczeństwo związane z kradzieżą odcisków palców jest nadal nieznane.

Ważne jest jednak, aby pamiętać, że gdy zostanie skradziony, w przeciwieństwie do haseł, nie można zmienić odcisku palca.

To powoduje kradzież danych o odciskach palców.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!