- Dołączył

- 25 Grudnia 2012

- Posty

- 3447

- Reakcje/Polubienia

- 1583

Choć to nie jedyny powód, żeby tego nie robić, to warto o nim wiedzieć:

żr. i więcej:Metodę kradzieży zapisanego w przeglądarce hasła i loginu w ramach jednej sesji na stronie zawierającej skrypt JavaScript opisali badacze z portaluZaloguj lub Zarejestruj się aby zobaczyć!. Typowy atak XSS, czyli w tym przypadku pobieranie i eksfiltracja danych bez wiedzy użytkownika realizowane są przez firmy trzecie odpowiedzialne za opracowywanie śledzącego kodu JavaScript. Wszyscy to znamy — firmy z branży marketingu i reklamy mogą posunąć się do tego stopnia, że zaZaloguj lub Zarejestruj się aby zobaczyć!potrafią łamać wszelkie niepisane zasady bezpieczeństwa i zdrowego rozsądku. Przedstawione informacje we wspomnianym portalu ujawniają, że wbudowane menadżery haseł w przeglądarki Chrome, Firefox, Safari i Edge są wykorzystywane przez szpiegowskie skrypty do śledzenia / profilowania użytkowników.

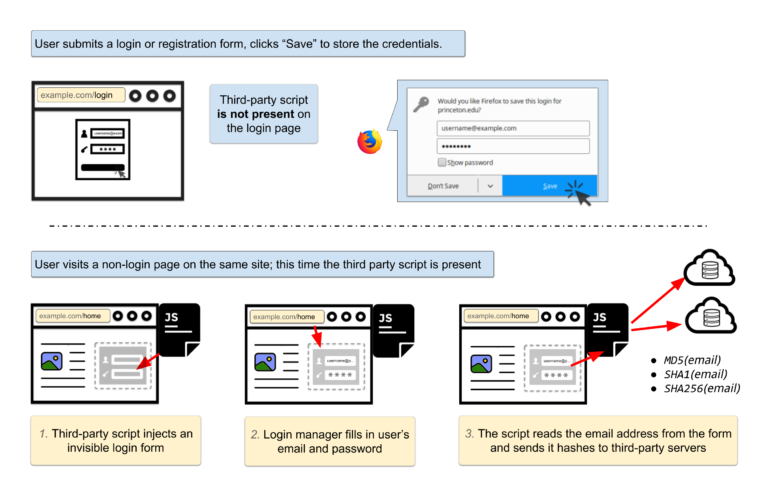

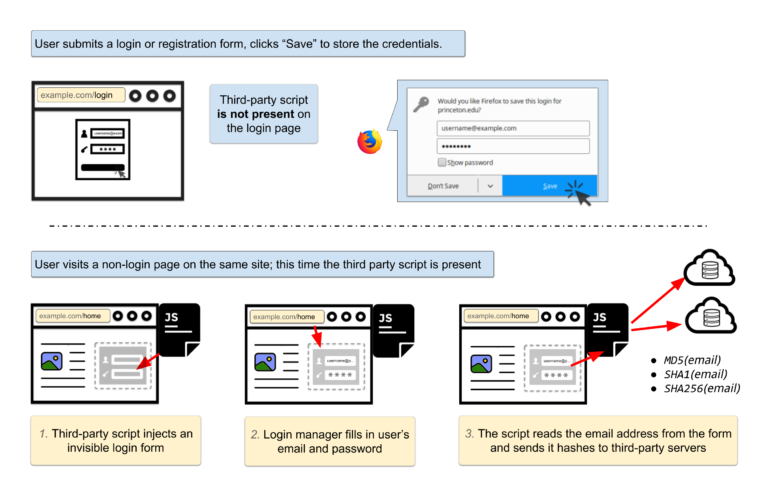

Schemat przedstawia procedurę kradzieży:

Dla niektórych osób może być to dziwne, że do wypełnienia formularza nie jest wymagana interakcja z użytkownikiem. Otóż niekoniecznie — wszystkie topowe przeglądarki automatycznie wypełniają nazwę użytkownika (i często adres e-mail) natychmiast, niezależnie od tego, czy formularz jest widoczny. W przypadku Chrome taki formularz nie jest wypełniany automatycznie, wymagane jest kliknięcie dowolnego miejsca na stronie. Inne przeglądarki, które zostały sprawdzone przez autorów wykonanego doświadczenia (Firefox, Chrome, Internet Explorer, Edge, Safari) nie wymagają interakcji z użytkownikiem, więc pole hasła i loginu są wypełniane automatycznie. Oczywiście jest to też uwarunkowane ustawieniami samej przeglądarki i tym, czy zgodzimy się na zapamiętanie wprowadzonych do formularza informacji.

- Użytkownik wypełnia formularz logowania i zapisuje dane w przeglądarce. Nie jest to atak na protokół, więc nie ma znaczenia, że komunikacja "przeglądarka <-> strona WWW" jest szyfrowana (HTTPS) lub nie jest (HTTP).

- Użytkownik odwiedza stronę tego samego serwisu w tej samej domenie, na której znajduje się złośliwy skrypt JavaScript. Ów skrypt jest niewidoczny i wystawia transparentny formularz logowania, który zostaje wypełniony przez przeglądarkę.

- Skrypt wysyła hash adresu e-mail do firmy zbierającej takie dane.

W taki oto sposób kod JavaScript może pobierać zapisane dane uwierzytelniające, które są następnie wysyłane do firmy żyjącej ze sprzedaży profilowanych informacji o użytkownikach. W skrajnych wypadkach takie dane mogą trafić w ręce przestępców.

Niebezpieczne w tym wszystkim jest korelowanie informacji: zarówno adresy e-mail jak i hasło są unikatowe, a zatem są doskonałym identyfikatorem do śledzenia, lepszym niż ciasteczka przeglądarki. Zarówno hasło jak i adres e-mail mogą służyć do korelowania informacji o użytkowniku z różnych stron internetowych, niezależnie od tego, czy strona jest szyfrowana, czy nie jest.

Są także pozytywne aspekty przeprowadzonego doświadczenia. Pomimo tego, że wbudowane menadżery haseł są podatne na ataki XSS, to spośród 50000 przeanalizowanych stron nie znaleziono takich, które eksfiltrują hasła. Natomiast znaleziono 1110, które zostały uwzględnione w statystykach serwisu Alexa jako popularne i które z adresami e-mail już się nie cackały.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Zaloguj

lub

Zarejestruj się

aby zobaczyć!