- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56070

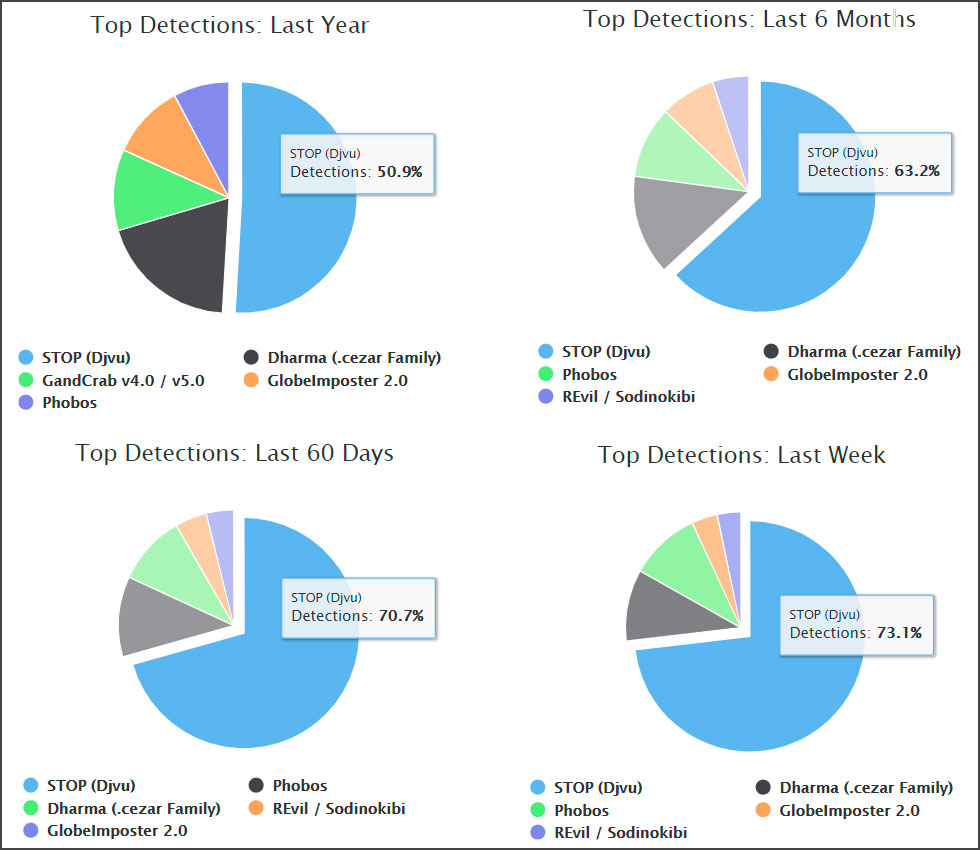

Usługa identyfikacji ransomwareCzy kiedykolwiek słyszałeś o STOP Ransomware? Prawdopodobnie nie, ponieważ niewielu o tym pisze, większość naukowców tego nie obejmuje,

i w przeważającej części jest on skierowany do konsumentów crackowanego oprogramowania, pakietów oprogramowania reklamowego i podejrzanych witryn.

Zaloguj lub Zarejestruj się aby zobaczyć!,Zaloguj lub Zarejestruj się aby zobaczyć!iZaloguj lub Zarejestruj się aby zobaczyć!zyskują ogromną i zasłużoną uwagę mediów, ponieważ generują gigantyczne płatnościZaloguj lub Zarejestruj się aby zobaczyć!, mogą powstrzymać biznes i samorządy oraz wpłynąć na klientów korporacyjnych, którzy są chlebem powszednim dla firm AV.

Jednak w oparciu o dane identyfikacyjne RansomwareZaloguj lub Zarejestruj się aby zobaczyć!iZaloguj lub Zarejestruj się aby zobaczyć!, w ubiegłym roku było to najbardziej aktywnie dystrybuowane oprogramowanie ransomware na wolności.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

otrzymuje około 2500 zgłoszeń ransomware dziennie. Spośród nich 60–70% to ransomware STOP.

Cały artykuł:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!