- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56070

Niektóre ataki mrożą krew w żyłach. Podpisane cyfrowo pliki z aktualizacjami oprogramowania serwowane z serwerów producenta sprzętu zawierające złośliwe oprogramowanie są zdecydowanie na tej liście.

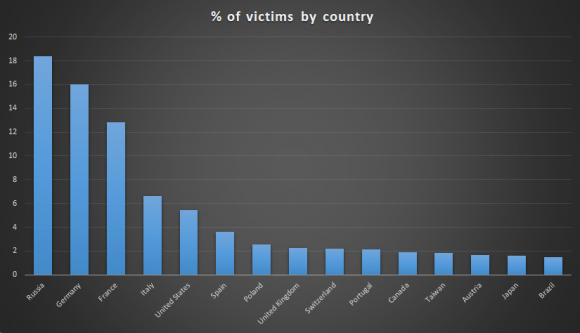

Badacze firmy KasperskyZaloguj lub Zarejestruj się aby zobaczyć!, że zaobserwowali wielomiesięczną kampanię złośliwego oprogramowania, wymierzoną w użytkowników sprzętu firmy ASUS. Co najmniej kilkaset tysięcy komputerów otrzymało niebezpieczną aktualizację – jednak na liście celów było tylko 600 konkretnych urządzeń. Jak przebiegał atak i kim mogą być sprawcy?

Pięć miesięcy ataków

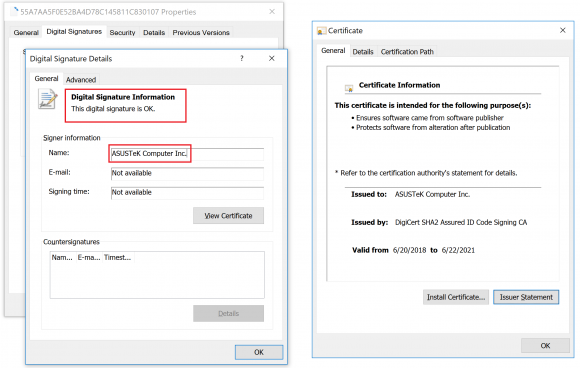

Badacze na ślad ataku natrafili 29 stycznia tego roku. Ich zainteresowanie wzbudziło dziwne zachowanie aplikacji ASUS Live Update Utility, domyślnie zainstalowanej na większości komputerów ASUSa i służącej do pobierania z serwerów ASUSa aktualizacji oprogramowania (BIOSu, UEFI, sterowników czy oprogramowania). Okazało się, że pobiera ona złośliwą aktualizację, znajdującą się na prawdziwych serwerach ASUSa (n.p liveupdate01.asus.com) i podpisaną prawidłowym certyfikatem wystawionym dla ASUSa. Mamy zatem do czynienia z kolejnym (po incydencie CCleanera) sprytnym atakiem na łańcuch dostaw. Z analiz Kasperskiego wynika, że złośliwa aktualizacja serwowana była między czerwcem a listopadem 2018. Firma odnalazła 57 000 ofiar wśród swoich klientów, jednak podejrzewa, że kampania musiała obejmować co najmniej kilkaset tysięcy ofiar. Wśród ofiar znaleźli się także użytkownicy z Polski (ok. 3%).

Proporcja ofiar pomiędzy krajami wynika z popularności AV Kaspersky w tych krajach. Dystrybucja faktycznych ofiar powinna zależeć od popularności marki ASUS.

Bardzo cicho i bardzo sprytnie

Złośliwe oprogramowanie wykazywało się bardzo dużym sprytem, dzięki czemu przez wiele miesięcy unikało wykrycia. Nie wykonywało początkowo żadnych połączeń sieciowych – i w większości wypadków nigdy nie łączyło się z siecią. Nie atakowało jednak wszystkich ofiar, a wyboru tych, które zostaną potraktowane szczególnie, dokonywało na podstawie zakodowanej wewnątrz złośliwego pliku listy adresów MAC. Różne próbki miały różne cele zaszyte w swoim kodzie, łącznie analitycy odnaleźli ok. 600 adresów MAC docelowych ofiar. Dopiero gdy analiza adresu MAC wskazywała, że dany komputer miał być obiektem ataku, złośliwy program nawiązywał połączenie z domeną asushotfix.com i stamtąd pobierał kolejny złośliwy program. Niestety w momencie wykrycia zagrożenia domena była już nieaktywna, co uniemożliwiło ustalenie, jakie funkcje spełniał kolejny etap infekcji.

Sama lista adresów MAC także była zamaskowania – program nie przechowywał adresów, a jedynie ich skróty MD5. Badaczom udało się jednak odgadnąć większość z nich (zapewne metodą siłową). Nie jest znana tożsamość docelowych ofiar ataku.

Bez wątpienia ciekawym jest, jak atakujący zdobyli adresy MAC potencjalnych ofiar. Badacze podejrzewają, że mógł to być plon ich poprzednich ataków.

Złośliwe oprogramowanie było podpisane certyfikatem ASUSa i nie było wykrywane przez oprogramowanie antywirusowe. To sprawiło, że nawet gdy ktoś zauważył coś podejrzanegoZaloguj lub Zarejestruj się aby zobaczyć!, to nadal nie uznawał tego za próbę ataku. Gdy używany na początku ataku certyfikat wygasł, atakujący zmienili go na aktualny.

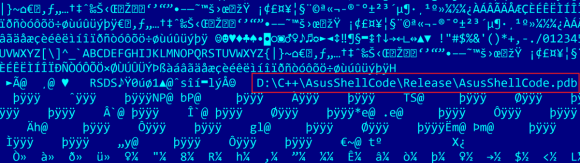

Co ciekawe, złośliwy kod był doczepiony do instalator ASUSa z roku 2015, lecz podpisywany był bieżącymi kluczami. To sugeruje, że atakującym udało się uzyskać dostęp do infrastruktury służącej do podpisywania kodu, lecz nie mieli dostępu do platform budujących oprogramowanie. W trakcie ataku oprócz złośliwej aktualizacji ASUS wypuszczał także liczne inne aktualizacje, które nie były zmodyfikowane przez przestępców.

Domena używana przez przestępców, asushotfix.com, została zarejestrowana 3 maja 2018 roku a pierwsze połączenia do niej obserwowano pod koniec maja.

Kaspersky odnalazł ślady połączeń z nią u jednego ze swoich klientów pod koniec listopada 2018, jednak nie miał możliwości ustalenia komputera, na którym doszło do infekcji.

Zapomniana ścieżka PDB (źródło: Kaspersky)

Fatalna reakcja ASUSa

Badacze poinformowali ASUSa o swoim odkryciu już 31 stycznia 2019. Dwa tygodnie później doszło także do rozmowy pracownika firmy Kaspersky z przedstawicielem ASUSa. ASUS do tej pory nie poinformował o problemie swoich klientów.

ASUS przez kolejny miesiąc nadal sam używał certyfikatu znajdującego się w posiadaniu przestępców do podpisywania swoich aktualizacji. Co więcej do tej pory nie odwołał dwóch certyfikatów, którymi podpisywane było złośliwe oprogramowanie. To karygodne zaniedbanie producenta.

Związek z atakiem na CCleanera

Badacze nazwali opisywany atak ShadowHammer i uważają, że mógł mieć związek z bardzo podobnym atakiem na program CCleaner,Zaloguj lub Zarejestruj się aby zobaczyć!. Na liście ofiar atakujących w tamtym przypadku był także ASUS, więc jest całkiem możliwe, że to dostaniu się do sieci ASUSa przez złośliwą aktualizację CCleanera napastnicy kontynuowali swoje dzieło, tym razem atakując klientów ASUSa.

Hasz złośliwej aktualizacji (Liveupdate_Test_VER365.zip):

Kaspersky umożliwił także weryfikację, czy dany MAC adres znajduje się wśród zidentyfikowanych do tej pory celów atakujących. Sprawdzić można to pod adresemKod:Zaloguj lub Zarejestruj się aby zobaczyć!Zaloguj lub Zarejestruj się aby zobaczyć!.

Odkrycie Kasperskiego potwierdził także Symantec wZaloguj lub Zarejestruj się aby zobaczyć!. Pełne informacje o ataku zostaną ujawnione za dwa tygodnie podczas konferencji SAS w Singapurze. Według badaczy napastnicy porzucili ataki na klientów ASUSa w listopadzie 2018 i obecnie zajmują się już innymi celami…

PS. Nadal uważamy, ża zalety automatycznych aktualizacji przewyższają związane z nimi ryzyka.

źródło:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!