- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56070

Wartość luki w zabezpieczeniach spada znacznie w momencie, gdy zostanie ona załatana, ale atakujący i tak będą ją wykorzystywać tak długo, jak będą mogli znaleźć ofiary warte wysiłku.

Według dzisiejszego raportu najbardziej eksploatowane błędy bezpieczeństwa w pierwszym kwartale 2019 r. były dobrze znanymi, starymi lukami, a niektóre z nich załatano prawie dziesięć lat temu. Statystyki i badania Fidelis Cybersecurity pokazują, że około jedna trzecia alertów zarejestrowanych przez firmę dotyczyła exploitów, luk i złośliwego oprogramowania, które pojawiły się w 2017 r. i wcześniej.

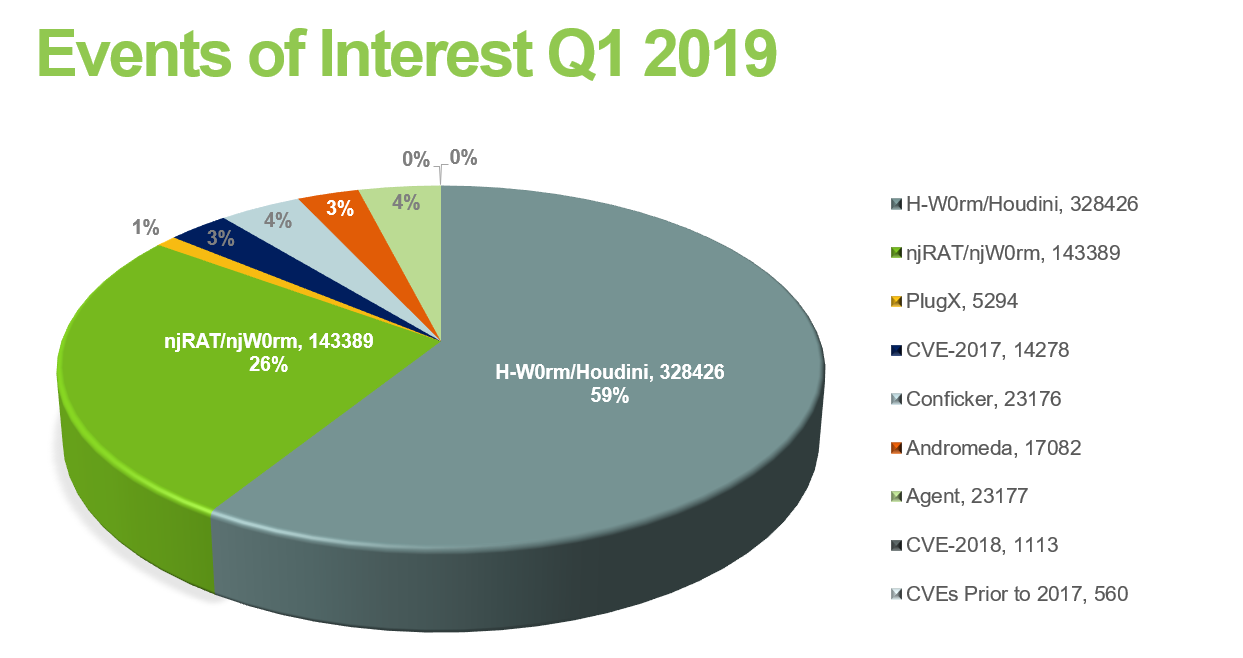

Zdarzenia generowane przez złośliwe oprogramowanie, które spowodowały najwięcej alertów, wskazywały naZaloguj lub Zarejestruj się aby zobaczyć!i njRAT, dwa narzędzia zdalnego dostępu (RAT), które były używane od co najmniej 2012 roku.

njRAT jest konfigurowalny i istnieje wiele samouczków wyjaśniających, jak go używać; niektóre sięgają nawet do 2012 roku i są niezwykle łatwe do znalezienia. To wyjaśnia, dlaczego jest tak popularny. Naukowcy z Fidelis uważają, że autorzy tych dwóch zagrożeń mogą działać razem, na podstawie obserwacji forów w Darknecie.

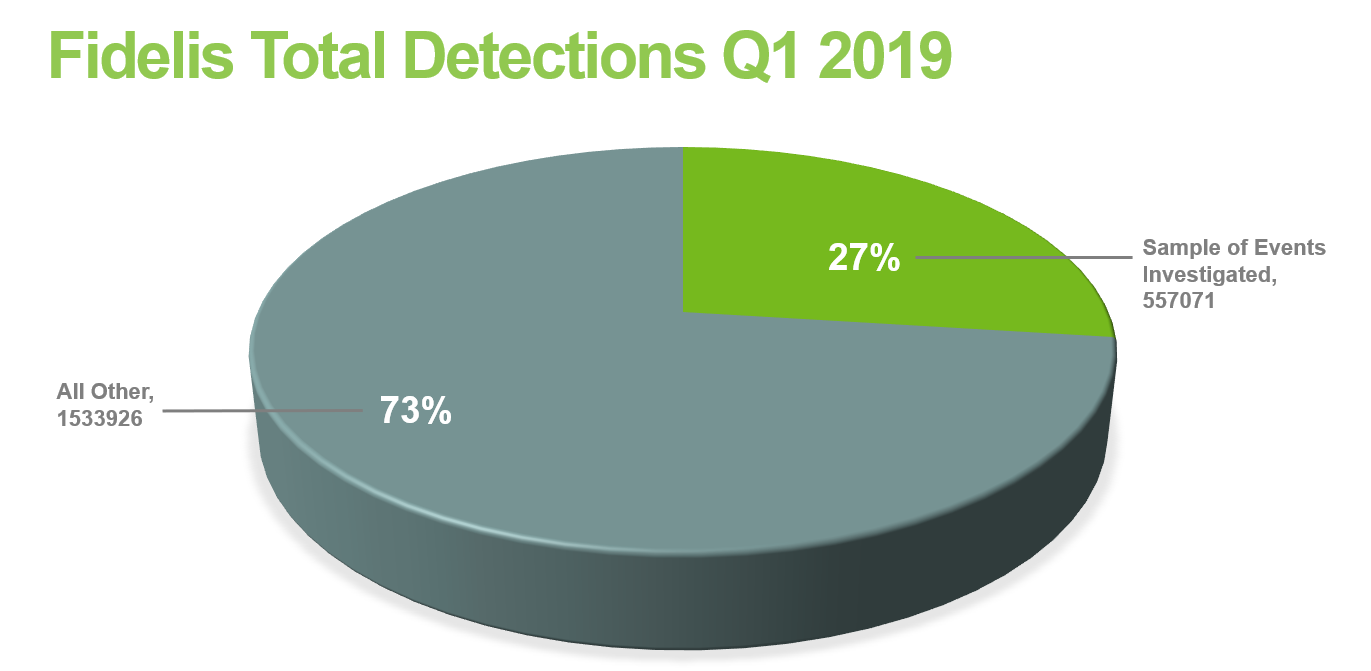

Oprócz starych narzędzi i zestawów naukowcy zauważyli również, że 27% prób kompromitacji i alertów dotyczyło luk w zabezpieczeniach od 2017 r. I wcześniejszych. Najbardziej rozpowszechnione są następujące:

1.Zaloguj lub Zarejestruj się aby zobaczyć!- "Composite Moniker" remote code execution, exploit code available

2.Zaloguj lub Zarejestruj się aby zobaczyć!- affects SMBv1 protocol, exploit released by the ShadowBrokers (Eternal Synergy)

3.Zaloguj lub Zarejestruj się aby zobaczyć!- remote code execution in Apache Struts, exploit available

4.Zaloguj lub Zarejestruj się aby zobaczyć!- remote code execution in Microsoft Office, exploit available

5.Zaloguj lub Zarejestruj się aby zobaczyć!- remote code execution in Microsoft Excel/Word used in operation "Zaloguj lub Zarejestruj się aby zobaczyć!" exploit available

Nie jest zaskakujące, że powyższe luki są wykorzystywane w cyberatakach, ponieważ istnieją dla nich publiczne exploity. Niepokojącą rzeczą jest to, że po tym czasie wciąż są niezałatane maszyny należące do ofiar, które są warte kłopotów z hackowaniem.

Stare błędy bezpieczeństwa i zestawy złośliwego oprogramowania stanowiły około 27% wykrytych przypadków Fidelisa w pierwszym kwartale 2019 r. Oznacza to ponad 550 000 zbadanych incydentów.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!