- Dołączył

- 12 Maj 2011

- Posty

- 2964

- Reakcje/Polubienia

- 71

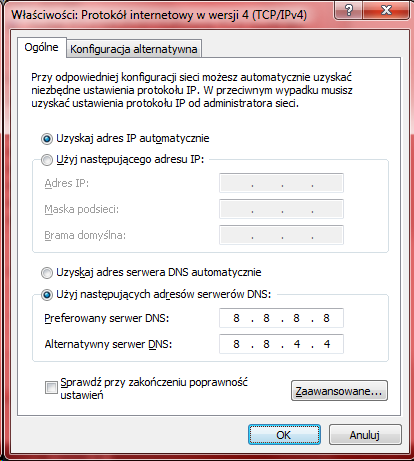

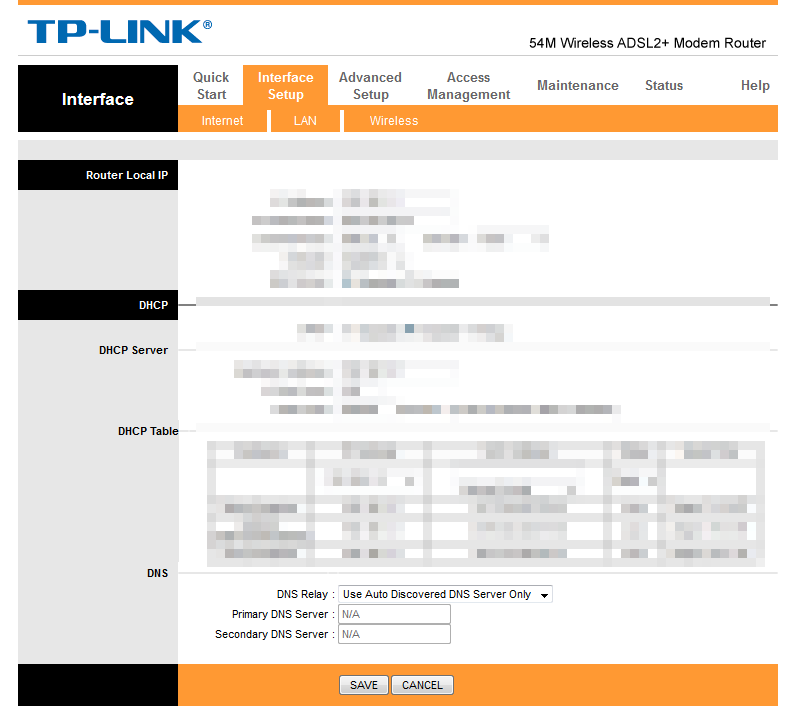

Sprawdź z jakich DNS-ów korzystasz i upewnij się, że nie są to: 5.45.75.36 i 5.45.75.11 lub 95.211.241.94 i 95.211.205.5

Uwaga! Poniższy problem dotyczy wszystkich polskich dostawców internetu, a nie tylko Orange i posiadaczy modemów ADSL! TL;DR: trwają masowe ataki na posiadaczy routerów wifi, jak na razie tylko Orange zareagowało.

całe infoDziś wielu Polaków posiadających internet od Orange (TP SA) miało “problem z dostępem do internetu”. Tę odważną decyzję o nałożeniu blokady podjął dział bezpieczeństwa Orange. I bardzo dobrze. Ci klienci, którzy zostali “odcięci” są bowiem zhackowani — ktoś, włamał im się na routery Wi-Fi za pomocą opisywanej przez nas ostatnio poważnej dziury i podmienił DNS-y na takie, które przekierowują na fałszywe strony banków. Kilka dni temu opisaliśmy historię jednej z ofiar, która w ten sposób straciła 16 000 PLN. Ale potencjalnych ofiar w Polsce może być aż milion! i zwłaszcza ci, którzy nie mają internetu od Orange są obecnie narażeni na ataki.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

.

.