You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Windows 10 Continuum

- Autor tematu fluid

- Rozpoczęty

- Dołączył

- 6 Sierpień 2010

- Posty

- 776

- Reakcje/Polubienia

- 0

Ktos wie jak wyłączyć auto zmianę tapety na pulpicie w przypadku posiadania motywu MS z wieloma tapetami w pakiecie ?

Jak używać W10 z wyłącznie lokalnym kontem -aktualizacje i aplikacje?.

Jak używać W10 z wyłącznie lokalnym kontem -aktualizacje i aplikacje?.

Nie zainstalowałem z Windows Update ale pobrałem nieoficjalny plik ISO kompilacja 10166

ISO 64bit PL:

CRC32: B202AA9C

MD5: D3AB2B23EB84E01EE49E32E43CD799D9

SHA-1: 6CBCE969C41AF7DCFEF32BE8128A6383D56E6D96

ISO 32bit PL:

CRC32: 7F2C3D31

MD5: 14AA7F8E5836C41B5922A6D661433F09

SHA-1: 8D8ACA92598AFE604A75724A67A32AE35AC41DEA

ISO 64bit PL:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

MD5: D3AB2B23EB84E01EE49E32E43CD799D9

SHA-1: 6CBCE969C41AF7DCFEF32BE8128A6383D56E6D96

ISO 32bit PL:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

MD5: 14AA7F8E5836C41B5922A6D661433F09

SHA-1: 8D8ACA92598AFE604A75724A67A32AE35AC41DEA

Microsoft zaszył tryb pokazowy w Windows 10 Pro i można go włączyć na własnych komputerach. W tym celu trzeba uruchomić Ustawienia, Aktualizacja i zabezpieczenia i Aktywacja. Następnie wystarczy tylko kliknąć 5 razy na napisie Windows, co spowoduje uruchomienie okna, które zobaczycie na filmie I… od razu powinniście kliknąć na przycisk Anuluj! W przeciwnym wypadku uruchomicie wspomniany tryb pokazowy, ale to spowoduje usunięcie z komputera waszych danych. Komputer uruchomi się ponownie i zaloguje was na koncie Roman Górski. Do wyboru mamy również konto Aministratora Sprzedaży: RetailAdmin

- Dołączył

- 6 Sierpień 2010

- Posty

- 776

- Reakcje/Polubienia

- 0

Windows 10 Technicall Insider Preview build 10176 RTM Candidate It is RTM build compiled on 9th July 2015

They all have fbl_impressive builds too:

10.0.10176.0

10.0.10208.0

10.0.10224.0

They all have fbl_impressive builds too:

10.0.10176.0

10.0.10208.0

10.0.10224.0

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

- Dołączył

- 6 Sierpień 2010

- Posty

- 776

- Reakcje/Polubienia

- 0

zainstalowane i działa dobrze.

Stardock do W10

Stardock do W10

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

- Dołączył

- 6 Sierpień 2010

- Posty

- 776

- Reakcje/Polubienia

- 0

ZAKOŃCZENIE PRAC NAD WINDOWS 10 -RTM build 10240 IN PUBLIC.

Insider preview zakonczone dla W10 w tym ksztalcie - testy beda kontynuowane dla wersji W10 SP1, W10.1, W10.5

aktualizacja w panelu update z ustawieniem fast i slow z parametrem TH1.

Windows 10 has been released to manufacturing

Insider preview zakonczone dla W10 w tym ksztalcie - testy beda kontynuowane dla wersji W10 SP1, W10.1, W10.5

aktualizacja w panelu update z ustawieniem fast i slow z parametrem TH1.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Windows 10 has been released to manufacturing

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Microsoft sfinalizował prace nad Windows 10. System osiągnął status RTM, a w między czasie testerzy otrzymali dostęp do kompilacji z numerem 10240 z gałęzi TH1. Niemniej, nie wiemy czy nowa kompilacja jest rzeczywiście wydaniem RTM.

- Dołączył

- 12 Maj 2011

- Posty

- 2964

- Reakcje/Polubienia

- 71

Jeślibyś trochę poczytał a nie robił identyczne filmiki z super bajeranckimi efektami specjalnymi z win 10 to już pewnie dawno wiedziałbyś o tym.Emmers napisał (a)

Trochę mnie niepokoi brak kontroli nad aktualizacjami automatycznymi, ponieważ nie zawsze nowe sterowniki urządzeń są najlepsze i często powodują problemy, a zablokowanie aktualizacji sterowników w Windows 10 niestety nie będzie możliwe. Trzeba więc się liczyć z nieprzewidzianymi awariami systemu. Może Microsoft jakoś rozwiąże ten mankament.

Wyłączamy automatyczną instalację sterowników z Windows Update

Sposób 1: Zmieniamy ustawienia systemowe

Sposób 2: Edytor zasad grup lokalnychNa całe szczęście Microsoft pozostawił nam wolny wybór i w dowolnym momencie możemy zrezygnować z automatycznego instalowania sterowników w Windows Update. Opcji za to odpowiedzialnych nie znajdziemy jednak w panelu sterowania. Aby się do nich dostać, klikamy prawym przyciskiem myszy na ikonę Mój komputer i wybieramy pozycję właściwości. W przypadku systemów Windows 8, 8.1 i 10 możemy także kliknąć prawym przyciskiem myszy na ikonę ekranu startowego / menu start, a następnie wybrać z niej pozycję System. Następnie z menu po lewej stronie wybieramy opcję Zaawansowane ustawienia systemu. Tutaj mała uwaga: zmiana zachowania Windows Update będzie od nas wymagała uprawnień administracyjnych. W oknie właściwości systemowych przechodzimy do zakładki Sprzęt, a następnie klikamy przycisk Ustawienia instalacji urządzeń. W oknie, które zobaczymy możemy wybrać zachowanie systemu Windows dotyczące automatycznego instalowania i aktualizowania sterowników urządzeń. Domyślnie zajmuje się tym system, możemy jednak samodzielnie decydować o pobieraniu danych, a także całkowicie zrezygnować z tego rozwiązania. W razie potrzeby możliwe jest zrezygnowanie jedynie z pobierania dodatkowego oprogramowania do sprzętu, jakim są np. specjalne panele kontrolne. System może pobierać jedynie niezbędne do działania sterowniki. Po wyborze odpowiadających nam ustawień zapisujemy zmiany.

Sposób 3: Rejestru się nie boimyNie jest to jedyny sposób, aby zablokować automatyczne instalowanie sterowników. Drugą metodą jest wykorzystanie zasad grup lokalnych. Najpierw naciskamy kombinację klawiszy Windows + R lub z menu start wybieramy pozycję Uruchom. Następnie w okienku wpisujemy gpedit.msc i zatwierdzamy. Teraz pozostaje nam zmienić odpowiednie ustawienie. Aby się do niego dostać, z menu po lewej stronie rozwijamy i wybieramy kolejno Konfiguracja komputera – Szablony administracyjne – System – Zarządzanie komunikacją internetową – Internetowe ustawienia komunikacyjne. Następnie z listy po prawej stronie klikamy dwukrotnie pozycję Wyłącz wyszukiwanie sterowników urządzeń w usłudze Windows Update. W okienku jakie zobaczymy wybieramy Włączone, a następnie zmiany zatwierdzamy.

info dp.pl ale już dawno gdzieś o tym czytałemIstnieje jeszcze jeden sposób, aby wyłączyć instalowanie sterowników. Wykorzystać możemy do tego edytor rejestru. Wbrew pozorom nie jest to zadanie trudne, a jeżeli nie naruszymy innych kluczy, całkowicie bezpieczne. Aby z niego skorzystać, wywołujemy okno uruchamiania kombinacją klawiszy Windows + R i wpisujemy w oknie regedit.exe. Opcjonalnie możemy także wyszukać tę aplikację przy pomocy ekranu startowego (o ile uruchomiliśmy wyświetlanie kafelków administracyjnych) lub menu start.

Kolejnym krokiem jest przejście do odpowiedniego klucza. Wybierając i rozwijając opcje z menu po lewej stronie, przechodzimy przez klucze: HKEY_LOCAL_MACHINE – SOFTWARE – Microsoft – Windows – CurrentVersion – DriverSearching. W panelu po prawej stronie powinniśmy zobaczyć wartość o nazwie SearchOrderConfig. Klikamy ją dwukrotnie. Domyślna wartość to 1, co oznacza automatyczne instalowanie sterowników. Możemy ją zmienić na 0, aby całkowicie wyłączyć ich instalowanie. Innym wyborem jest wartość 2: w takim przypadku system zainstaluje wymagane oprogramowanie tylko wtedy, gdy te nie zostanie odnalezione w systemie. Wybieramy najlepszą dla nas opcję, zatwierdzamy i zamykamy edytor rejestru.

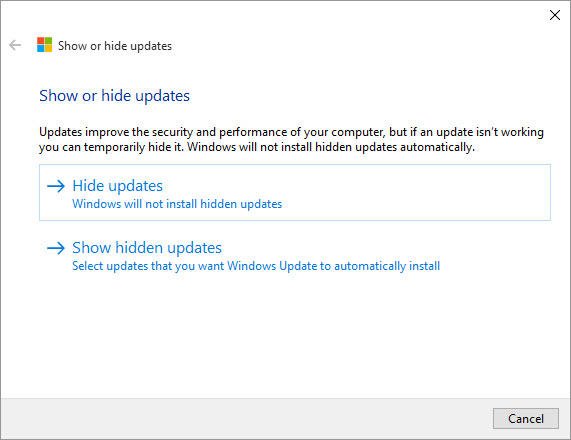

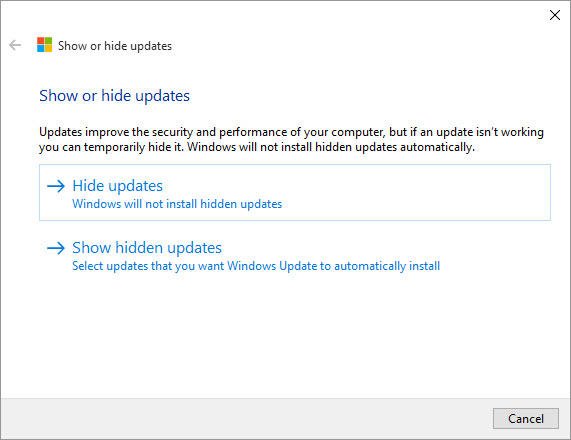

Windows 10 jednak pozwoli blokować aktualizacje. Powodem wpadka?

Windows 10 swoją rynkową premierę będzie miał już jutro, 29 lipca. Do tej pory było pewne, że użytkownicy Windows 10 nie będą mogli samodzielnie blokować aktualizacji systemu. Najnowsze doniesienia zdają się jednak temu przeczyć. Windows 10 najprawdopodobniej pozwoli na blokowanie niechcianych aktualizacji. Czy na zmianę decyzji Microsoft wpłynęła ostatnia wpadka ze sterownikami?

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

- Dołączył

- 12 Maj 2011

- Posty

- 2964

- Reakcje/Polubienia

- 71

Windows 10 NSA edition

Ciekawy wpis dla tych , którzy nie podniecają się tym, że system ładnie kolorowo wygląda, ma cud ikony a ich kompek po aktualizacji do 10tki uruchamia się 2sek szybciej.

Analiza telemetrii w Windows 10 – czy ktoś wysilił się sprawdzić?

Ciekawy wpis dla tych , którzy nie podniecają się tym, że system ładnie kolorowo wygląda, ma cud ikony a ich kompek po aktualizacji do 10tki uruchamia się 2sek szybciej.

Analiza telemetrii w Windows 10 – czy ktoś wysilił się sprawdzić?

A miałem nie pisać o Windows 10! Lista zaległych tematów blogowych rośnie u mnie w niepokojącym tempie, ale nie mogłem się powstrzymać przed poruszeniem, ostatnio powtarzanej do znudzenia, kwestii prywatności w Windows 10. Dosłownie wszędzie wokół na portalach technicznych pojawiają się artykuły o braku prywatności w „Dziesiątce”, przeplatane przewodnikami po wyłączaniu telemetrii i „odzyskiwaniu prywatności”. Niektóre bardziej zaawansowane sugerują zablokowanie, w pliku hosts, adresów serwerów telemetrii Microsoft. Obie te metody są nieskuteczne i podejrzewałem to jeszcze zanim zdecydowałem się to sprawdzić samodzielnie.

info : dobreprogamy.plNie tędy droga!

No właśnie – tutaj jest problem. Rozwiązywanie kwestii braku prywatności za pomocą gotowców jest postawieniem zagadnienia na głowie i dokładnie nie tym, co powinna zrobić osoba nazywana przez kogokolwiek „komputerowcem” (tak, elityzm mocno). Jest to po prostu wbrew myśli inżynierskiej i bliżej temu do filmów z YouTube’a, zatytułowanych „jak z krakować siudemke”. Intuicja powinna podpowiadać, że w dzisiejszych czasach z telemetrią należy sobie radzić w zupełnie inny sposób i zaskakująco dużo goryczy wywołuje u mnie fakt, że dla wielu nie jest to oczywiste.

Dobrze, teraz możemy odłożyć bezpodstawny gniew, przenieść się na ten drugi biegun, o którym mowa w nazwie „choroba afektywna dwubiegunowa” i dokonać podsumowania. Podzielmy dotychczasowe rady w kwestii dziesiątki na kilka poziomów. Zastrzegam, że niniejszy tekst nie będzie kolejnym przewodnikiem po „odzyskiwaniu prywatności w Windows 10”.

Stage One: preinstalacja OOBE i aplikacja Ustawienia

Nie używać konta Microsoft

Wybrać konfigurację niestandardową

Wyłączyć wszystkie opcje sugerowane w interfejsie preinstalacyjnym

Po instalacji, w dziale „Prywatność” wyłączyć wszystko wszędzie

W dziale „Sieć” wyłączyć Czujnik Wi-Fi

W dziale „Aktualizacje” wyłączyć udostępnianie aktualizacji przez per-to-peer w sieci LAN

To tyle, jeśli chodzi o pierwszą linię obrony - wykorzystanie wbudowanych narzędzi Modern UI. Wiadomo jednak, że Modern UI nie jest „prawdziwym Windowsem” i cała ta warstwa jest i wieczyście pozostanie nieskuteczna i niepotrzebna, nawet na tablecie (używam Windows na komputerze Tablet PC i dalej twierdzę, że najlepiej z dotykiem i piórem radził sobie Windows 7). Kolejnym krokiem z przewodników jest zatem usunięcie wszystkich „nowych wynalazków”.

Stage Two: cofnijmy się do 2009

Usunąć wszystkie aplikacje formatu AppX za pomocą narzędzia PowerShell w trybie Administratora

Wyłączyć usługę DiagTrack, czyli Usługę Śledzenia Diagnostyki

Wyłączyć Usługę Raportowania Błędów

Zablokować uruchamianie narzędzi OneDrive w Rejestrze

Póki co wszystko w porządku – wyłączamy narzędzia, które znamy i o których wiemy, że będą często „dzwonić do domu”. Powoli jednak powinniśmy włączać yellow alert – skąd wiemy, że to wszystkie usługi? Ale o tym za chwilkę, przejdźmy jeszcze do kroku trzeciego.

Stage Three: odcięcie dopływu powietrza

Blokujemy dostęp do serwerów telemetrii Microsoft za pomocą pliku hosts, korzystając z czarnej listy wziętej ze źródła, któremu nie wiadomo, dlaczego ufamy

Tutaj docieramy do etapu, na którym niedopatrzenia, popełnione w powyższych krokach sumują się do ilości, przy której cała nasza inicjatywa ma wysoką szansę na całkowitą nieskuteczność. Otóż Windows 10 składa się z tuzinów autonomicznych mini-zabawek, z których zdecydowana większość łączy się z infrastrukturą usług online Microsoftu. Jak zatem podejść do problemu? Należy zastosować podejście naukowe – zbadać ruch sieciowy. Dzięki temu nie zastosujemy ślepego wyłącznika, a zrozumiemy zasadę działania telemetrii w Windows 10. Remember: know your enemy!

Science!

Ponieważ systemowe narzędzie netstat jest nieco mało elastyczne, posłużymy się innym produktem, obecnie również rozpowszechnianym przez Microsoft. Podobnie, jak netstat, nie jest on ich pomysłem. Mowa o narzędziu TcpView, z kolekcji Sysinternals. To tak tylko na początek, później zajmiemy się poważniejszymi narzędziami. Najpierw chcemy „general idea”. [/quote

Poza żenująco wysoką liczbą połączeń tworzonych przez edytor Word (fuck logic) i Skype’a, oraz aktualizacją kafelka z pogodą, mamy już pierwszego podejrzanego: explorer.exe. Dlaczego ma trwale otwarte połączenie z siecią? Trudno powiedzieć, ale robi tak już od czasu Windows 8. Powstało wiele teorii dotyczących tego, co jest explorerowi tak potrzebne do szczęścia, że ma ciągle otwarte połączenie, wszystkie wydają się być błędne. Początkowo miała to być aktualizacja kafelków. Niestety, do tego służy tysiąc innych narzędzi. Potem miało to być odświeżanie folderów skanowanych przez SkyDrive. To jednak również nieprawda, od tego wszak jest dedykowany program OneDrive’a. Może by tak zamknąć to połączenie? Spróbujmy. Efekt? Natycmiast wstaje z powrotem. Co ciekawe, prawie nic nie przesyła. Po prostu jest, siedzi sobie tam i czasem prześle ze dwa pakiety. Serwerem zdalnym tego połączenia jest wns.windows.com, a więc serwer platformy „Windows Push Notification Service”. Z czymś mi się ta nazwa kojarzy… Ach, z kafelkami! Ale nie tymi z Windows 8, tylko tymi z Windows 98. Bo wiecie Państwo, kafelki to stary pomysł. Wtedy nazywał się „Kanały”. Prawdopodobnie dlatego, że nazwa „Kafelki” brzmi idiotycznie.

Network Monitor

Dobrze, zostawmy narzędzie TcpView. Nasz jeden podejrzany wydaje się jakiś niemrawy – przez kilka godzin wysłał może z kilkanaście bajtów. Innych podejrzanych nie ma. Czyli co, alarm odwołany? Niestety nie. TcpView to świetne narzędzie, ale musimy być świadomi jego ograniczeń. Jest to jedynie „mądry netstat”, w dodatku bez funkcji logowania. Warto tu dodać, że gdy był rozwijany przez poprzedniego właściciela, istniał jeszcze cień szansy na dodanie tej funkcji. Obecnie, narzędzie musi dostosować się do polityki typu „Resource Kit”, czyli wydawania programów spełniających maksymalnie 20% oczekiwań. Musimy sięgnąć po cięższe działo. Co ciekawe, również będzie to narzędzie Microsoftu. Pochodzi ono z czasów Visty, a więc lat gdy jeszcze przejmowano się tym, czy systemy nie wysyłają przez sieć tony niepotrzebnych danych. Program nazywa się Microsoft Network Monitor i jest zaskakująco dobry. To taki „tcpdump”, ale dbający o nerwy użytkownika. Jego użycie okaże się strzałem w dziesiątkę podczas diagnozowania telemetrii w systemie.

Nocna zmiana z Dziesiątką

Postanowiłem wyłączyć wszystkie widoczne funkcje systemu, odpowiedzialne za śledzenie. Nie wdrażałem jednak czarnej listy i nie korzystałem z gotowych skryptów, bo miałem poczucie zastępowania jednej czarnej skrzynki drugą. Postanowiłem zatem zostawić tylko pulpit, włączyć przechwytywanie ruchu sieciowego i zostawić komputer na noc. Gdy wróciłem do niego rano, ujrzałem pokaźną kolekcję wykonanych połączeń oraz całkiem sporą ilość wysłanych danych. Nie zależało mi specjalnie na wyłączeniu telemetrii. W Windows dotychczas uznawałem ją za uzasadnioną. Na przykład, wszystkie komputery w moich laboratoriach mają włączone wysyłanie raportów o błędach i próbek złapanych przez Defendera. Obie funkcje nie zostały wymyślone bez powodu i wierzę w to, że dotychczas pomagały w tworzeniu lepszego oprogramowania. Chciałem po prostu wiedzieć, jak działa nowa telemetria, poza tym rozdrażniły mnie felietony o tym, jaka to dziesiątka straszna. Autorom tych najbardziej spektakularnych przypominam, że ich telefony z Androidem właśnie się z nich śmieją. Ja trochę mniej – jakoś mniej mi do śmiechu po tym, co ujrzałem w Network Monitorze. Przyjrzyjmy się, co takiego też wyłapał. Zrobi się trochę nudno, ale idźmy od góry: „Unknown” brzmi złowrogo, ale to tak naprawdę tylko ruch ARP, ICMP, SSDP i drzewo rozpinające – nie do uniknięcia w infrastrukturze sieciowej, poza tym nic nowego. XP też tak gada. Potem jest nasz ukochany explorer. O czym takim rozmawiał ze światem? I z kim?

Hello

Pierwsze pytanie będzie trudne, bo połączenie jest szyfrowane i leci przez HTTPS/TLS na porcie 443. Czyli w surowym zrzucie widzę tylko śmieci. Ale mogę zobaczyć, z kim te śmieci wymienia i jak wygląda powitanie. Explorer jest bowiem grzeczny i każde połączenie rozpoczyna uprzejmym „Client Hello”No i widzimy, że Explorer łączy się z serwerem „windows.policies.live.net”. Czas na pierwsze wnioski:

Serwer stoi w Kansas i należy do infrastruktury OneDrive

Marka Windows Live wiecznie żywa

Tego adresu nie ma na większości czarnych list – ta daaa!

Jedziemy dalej. Kolejne połączenie następuje z serwerem akamaiedge.net. Amsterdam. Po co? Tile-service.weather.microsoft.comA więc aktualizacja kafelka z pogodą. Dzielnie co trzy godziny. Nawet wymieniał certyfikaty TLS, żeby nikt nie odszyfrował przejściowego zachmurzenia. Potem połączyliśmy się z samym Redmond i nieszczęsnym WNS. Nie wiem, czego chciał od tego serwera, w połączeniu nie znalazłem żadnych wskazówek. Na końcu był też jeszcze jeden serwer z Redmond. Jego nazwa nie padała w formie DNS, łączono się bezpośrednio po IP. To zły znak, na pewno w kwestii czarnych list hostów. Połączenie ponownie szyfrowane, bez znaków szczególnych i…. co kilka minut. Całą noc. Po co? Zagadka. Na Ósemce się tak nie zachowywał.

svchosts everywhere

Następny proces Taskhostw to moja zasługa. Połączył się z siecią „raz, a dobrze”, minutę przed moim wyjściem z pracy. Na liście pojawiają się wielokrotnie wpisy „Unavailable”, ale to nie jest Illuminati. Po prostu zapomniałem uruchomić Network Monitor jako administrator (za co doprawdy należy mi się Order Admina). Obok w nawiasie znajduje się identyfikator procesów. Sprawdziłem wszystkie, chodzi o svchost. Dobrze i źle. Svchost to „worek” na procesy, będzie ciężko dojść, o jaką usługę chodzi. Swoją drogą, jakim cudem program uruchomiony w kontekście użytkownika mógł zrzucać surowy ruch sieciowy? Nieźle! Trochę przygnębiające. Wszakże gdy spróbuje się uruchomić tcpdump nie jako root, Linux wzywa Policję.

Pierwszy svchost to „Settings Synchronization”. OK, konto Microsoft. Niech będzie. Najwyraźniej to on wywołał kolejny na liście „SettingSyncHost”, który… robi to samo? Najwyraźniej nie rozumiem jakichś genialnych decyzji projektowych. Następnie WinStore usiłuje zaktualizować nieużywane przeze mnie aplikacje Metro. Po ich usunięciu, siłą, połączenie znika.

NSA O:

Potem następuje coś, co włącza czerwoną lampkę, w dodatku w sposób, który aż prosi się o komentarz. To już jest po prostu jawne podkładanie się i zachowanie godne trojanów. W svchost odzewała się telemetria, która łączy się z serwerem o jakże wdzięcznej nazwie telecommand.telemetry.microsoft.com.nsatc.net. Doprawdy gratuluję autorom tej domeny. W jednej nazwie udało im się umieścić nawiązania do „command and control” typowego dla trojanów, śledzenia użytkownika, skradzionej domeny oraz NSA. Chapeau, panowie. Podejrzewam, ża taka kategoria nazewnicza zdenerwowała niemało IDSów. Celowo nie mówię tu, jaką usługę trzymał akurat ten kontener svchost, ponieważ trafiłem tutaj na bardzo nieprzyjemną niespodziankę. Chciałbym też z tego miejsca pozdrowić wszystkich czytelników szkicu tego dokumentu, który trzymam na OneDrive’ie. Dorzucę też kilka innych słów kluczowych: XKEYSCORE, Tor. A serwer nsatc to tylko ochrona DNS, wywiad nie jest aż tak oczywisty

Cyfrowy szum

Następny svchost to magazyn chroniony certyfikatów. Nic ciekawego, Siódemka też go aktualizuje. Office 365 to też nic ciekawego. W sumie nawet nie chcę wiedzieć, co on przesyła. Zgodziłem się na subskrypcyjną wersję Office z pełną świadomością tego, że pakiet będzie niezwykle rozmowny w kwestii sieciowej. Wielokrotnie powtarzający się backgroundTaskHost też robi coś dziwnego. W Ósemce też strasznie dużo gadał, ale nie w takich ilościach. Łączy się ze storeedgefd.dsx.mp.microsoft.com. Wyników w Google: zero. Na czarnych listach też go nie uświadczymy. Co ciekawe, nie pracuje w trybie ciąglym: kolejne połączenia mają nowy PID. Czyli coś go wywołuje co godzinę, połączenie oczywiście szyfrowane, ale bardzo krótkie. Treść? Nieznana.

Svchost wywołał także aktualizacje Windows Update oraz połączenie z serwerem sqm.telemetry.microsoft.com. Tutaj jedziemy klasyką. SQM to nazwa najstarszej formy telemetrii w Microsofcie, czyli Software Quality Management (element Consumer Experience Improvement Program). Wprowadzono go w pasku MSN Toolbar I MSN Messenger w 2004 roku. To tyle jeśli chodzi o wyłączenie usługi telemetrii. Znowu tutaj odezwała się tajna usługa, którą zostawiam na potem. Odezwała się też aktywacja (licensing.microsoft.com). To ciekawe. Zwłaszcza, że gadała z moim komputerem przez 7 minut bez przerwy. Ciekawe o czym. No i ponownie – Ósemka siedziała cicho.

Go to bed, logic, you're drunk

Ósemka na pewno nie łączyła się też z serwerem geo-prod. Nawet nie wiem, co to jest. Zero wyników w Google’u ponownie niepokoi i ponownie podważa sens czarnych list. Usiłuję wymyślić, co to może być. Z pomocą przychodzi mi ostatnie połączenie na liście, czyli WerFault. To usługa raportowania błędów, odezwała się kilkanaście sekund później. Zerknąłem do Monitora Niezawodności sprawdzić, czy coś się wywaliło o tej godzinie. Tak. Aplikacja „Zdjęcia”. To już jest kompletnie bez sensu. Nie było mnie nawet o tej godznie przed komputerem. Dlaczego się odezwała? Moja pierwsza, spiskowa myśl to przeszukiwanie mojej biblioteki zdjęć pod kątem geotagów i/lub cycków (np. zbyt młodych). Ale nie mam tego jak potwierdzić.

Gadu Gadu nocą

Jak widać, mój Tablet PC z Dziesiątką miał gadatliwą noc. Zdecydowanie bardziej gadatliwą, niż Ósemka. Spójrzmy zatem na ruch generowany na zwykłym koncie. Niewiele lepiej – backgroundTaskHost również chce synchronizować ustawienia. DiagTrack również dzielnie łączy się z serwerami telemetrii. Tutaj niespodzianka – zostały one uwzględnione z nazwy w notatce KB3068708. Sądziłem, że porządnych notatek Knowledge Base nie robi się od około 2004 roku, czyli mniej więcej odkąd wdrożono Trustworthy Computing. Na liście pojawia się również akamai-edge i cała kolekcja serwerów z konta Microsoft. To jest osobliwe, ponieważ nie ma w zasadzie co synchronizować. A mimo to niektóre usługi jednak gadają.

Trochę o Usługach

Przyjrzyjmy się zatem samym usługom. Tutaj wyjdzie na jaw pewna paskudna nowa praktyka dotycząca prezentacji usług w Windows. Pozwolę sobie na zwyczajową dygresję. Jakiś czas przed premierą Windows NT 5.0 postanowiono przeportować w dół kilka funkcji nadchodzącego, nowego systemu. Jedną z nich było niedoceniane Microsoft Management Console. Jest to unikatowe, potężne i wspaniałe narzędzie, czyniące z Windows Server najprzyjaźniejsze środowisko serwerowe w historii. Jedną z przystawek jest zbiór „Usługi”. W przeportowanej do NT 4.0 wersji, Usługi zawsze wyświetlały wszystkie dostępne w systemie serwisy. Windows 2000 już tak nie było. Pewne krytyczne usługi, których nie dało się wyłączyć, jak na przykład RPC, znajdowały się na liście, z wyszarzonymi właściwościami, ale niektórych niskopoziomowych zabawek już nie było na liście. W czasach systemu Windows Vista stało się jednak coś dziwnego: niektóre usługi były „tajne”: miały nazwy, ale nie było ich widać w spisie usług konsoli MMC. W Menedżerze Zadań widniały pod szyldem svchost, więc były w praktyce niedostrzegalne. Jedną z usług, które magicznie zniknęły z listy, była BITS (Usługa Intelignentego Transferu w Tle). Co ciekawe, na liście dalej znajdowały się niemożliwe do wyłączenia usługi podstawowe. Oczywiście, wystarczyła krótka wyprawa do Rejestru, żeby odkryć takie usługi, wszystkie, wraz z opisem bibliotek uruchamianych razem z svchost, ale i to nie było potrzebne. Konspirację zdradzał Menedżer Zadań i jego zakładka „Usługi”, ukazująca dokładnie to, co widać w Rejestrze, wraz z możliwością podejrzenia, czy usługa działa, czy nie. W ten sposób w Windows 10 znalazłem kilku ukrytych gości. Bardzo mi się to nie spodobało. Google nie zwrócił żadnych wyników, więc o tajnych usługach najwyraźniej mówi się niewiele. Skorzystam zatem z okazji i powiem o nich nieco więcej. Secret Service

W Menedżerze Zadań (tak przy okazji, popsuto, BARDZO, uruchamianie Menedżera Zadań jako Administrator na koncie ograniczonym), na karcie procesy, widnieje pozycja OneSyncSvc_Session1. W przystawce „Usługi” nie ma śladu czegoś takiego. No to Google – w wynikach same śmieci. Instrukcje usunięcia bez opisu technicznego, opisy problemów z uruchomieniem usługi oraz nieodpowiedziane pytania „co to jest”. Przyjrzyjmy się temu bliżej: identyfikator procesu to (w tamtym przypadku) 2432. Poszukajmy go na karcie „Procesy”. Jest. Z kolegami! User Data Access Session, User Data Storage Session, Contact Data Session. Wszystkie ujęte w grupie “Unistack Service Group”. Dobrze, wreszcie mamy jakąś wspólną nazwę dla nich wszystkich. Spróbujmy zatem poszukać czegoś o Unistack, może tym razem będzie więcej wyników. Niestety, tym razem jest jeszcze gorzej. Pierwsze kilka wyników to narzekanie na zżerane CPU, a dalej już tylko cyrylica. Najwyraźniej ukryta paczka usług „Unistack” jest nie tylko ukryta, ale i nieudokumentowana. To rzadkość. Czasy całkowicie nieudokumentowanych struktur w programach Microsoftu powinny były przeminąć lata temu wraz z kodem AARD. Wszystko wskazuje jednak na to, że wracają i mimo 25 milionów użytkowników, nie doczekały się porządnego opisu.

Accounts Host

Jestem patologicznie uparty, więc drążyłem sprawę dalej. Postanowiłem zajrzeć do Rejestru, w którym siedzi opis wszystkich usług. Od zawsze można je znaleźć w tym samym miejscu, a więc w HKLM\System\CurrentControlSet\Services. Popatrzmy więc. Krótkie poszukiwania szczegółów pozwalają odkryć komponenty odpowiedzialne za tę usługę. Są to pliki APHostRes.dll i APHostService.dll. Czas złożyć im wizytę i przesłuchać. Weźmy lepiej plik usługi, a nie zasobów:

BLOCK "040904B0"

{

VALUE "CompanyName", "Microsoft Corporation"

VALUE "FileDescription", "Accounts Host Service"

VALUE "FileVersion", "10.0.10240.16384 (th1.150709-1700)"

VALUE "InternalName", "APHostService"

VALUE "LegalCopyright", "© Microsoft Corporation. All rights reserved."

VALUE "OriginalFilename", "APHostService.dll"

VALUE "ProductName", "Microsoft® Windows® Operating System"

VALUE "ProductVersion", "10.0.10240.16384"

}

Niewiele mi to mówi. Pod nazwą „usługa kont użytkowników” może się kryć wszystko. Potrzebuję czegoś lepszego. Ściągnę sobie symbole, na później. Póki co chcę zobaczyć, co jest w środku tego pliku. Jak? Pod Linuksem użyłbym po prostu narzędzia „strings”, ale tu nie mogę. Może ResHacker? Spróbujmy. Nie, nie dał sobie rady. Musimy to zrobić po chamsku: odpalam Notepad++ i szukam w tym pliku łańcuchów tekstowych, celem znalezienia nowych wskazówek. Plik jest strasznie długi, mieni się w oczach. Z pomocą przychodzi narzędzie wyszukiwania w N++, obsługujące wyrażenia regularne. Dzięki temu można szukać stringów w pliku binarnym. A więc:

[a-zA-Z]*

Zły pomysł, pasuje wszystko. Trochę się pospieszyłem. No to może:

[a-zA-Z]+

Też głupio. Setki tysięcy dopasowań. Zróbmy jeszcze inaczej:

[a-zA-Z]{3,}

Znacznie lepiej, ale w pliku binarnym trzyliterowe zlepki pojawiają się również poza łańcuchami tekstowymi. Bo zmianie 3 na 5 wreszcie się udało. No i zagadka zaczyna się powoli rozwiązywaćOto co widzą me piękne oczy:

base\mailcontactscalendarsync\services\accountshost\server\jobdispatcher\lib\jobdispatcher.cpp

Mail, Contacts and Calendar Sync! No to wszystko jasne. Aplikacja Metro, znana poprzednio jako „Kalendarz, Poczta, Kontakty i Wiadomości” uzyskała w Windows 10 warstwę synchronizacji, pracującą na poziomie usługi! Niby wiadomo już, do czego służy ta usługa, ale to dalej nie ma sensu, bo:

Od czego jest SettingsSyncHost? Nie od tego przypadkiem?

Jakim cudem to wcześniej działało bez tego?

Dlaczego to jest włączone również na koncie lokalnym?

To są bardzo poważne wątpliwości, podważające zasadność całego rozwiązania. A odpowiedzi próżno gdziekolwiek szukać. Na forum Microsoft Answers pytania albo pozostają bez reakcji, albo odpisują na nie ludzie-boty, przeklepując rytualne formułki. Pierwsze pokolenie call center, ludzi nieprzechodzących testu Turinga.

Unistore

Sprawdźmy pozostałe pliki z worka tajnych usług Unistore. Plik UserDataService to podobno element technologii „User Data Access”. Całkowicie bezużyteczna nazwa. Z zawartości też prawie nic się nie da wywnioskować:

base\appmodel\userdataaccess\services\userdata\service\lib\rcsendusermessagetracker.cpp

niewiele mi rozjaśniło. Wiem jedynie, że wygląda to na coś, bez czego mógłbym żyć. Z kolei PimIndexMaintenance wydaje się mieć całkiem czytelną nazwę, a opis zachęca, dopóki nie doczytamy go do końca: "Service responsible for contacts indexing and other user data related tasks". Druga część niestety wróciła do tradycji niewyjaśniania absolutnie niczego. Zajrzyjmy do środka:

base\appmodel\userdataaccess\services\pimindexmaintenance\service\lib\pimimservice.cpp

Ponownie „User Data Access”. Ktokolwiek widział, ktokolwiek wie?

Po co istnieje ta usługa? Po co istnieje cały koszyk Unistack? Trudno mi zaakceptować, że służy wyłącznie do szpiegowania, musiała się za jego powstanie odpowiadać jakaś inicjatywa funkcjonalna. Na siłę da się znaleźć uzasadnienie: na przykład Czujnik Wi-Fi będzie miał dostęp do bazy kontaktów i na jej podstawie będzie udzielał dostępu do sieci. W ścieżce kodu źródłowego widnieje określenie „appmodel”, zatem wspomniana usługa ma być frameworkiem, platformą do udostępniania obiektów społecznościowych aplikacjom ze sklepu. Mało kto wie, że to też nie jest nowy pomysł. Poprzednim podejściem Microsoftu do takiego rozwiązania było SOXE, czyli „Social Objects Extractor Engine”. Nikt nie kojarzy? To pewnie nikt też nie kojarzy dostawcy poświadczeń Windows Live, umożliwiającego w założeniu logowanie do systemu za pomocą konta Microsoft?Nieważne. To kolejny temat na kiedy indziej.

Dlaczego Unistack jest ukryty na liście usług? To też da się na upartego wyjaśnić. Zależy od niego szereg funkcji włączanych w panelu ustawień Metro. W założeniu ten panel ma być „immersive” i działać zawsze. Tylko, że na tej zasadzie powinniśmy też ukryć usługę Windows Update i parę innych.

Wymówki i podsumowanie

Niestety, ile byśmy tych wymówek nie wymyślili, dalej wygląda to na zamierzoną próbę utrudnienia ucieczki od usług „wspomaganych chmurowo”. Co gorsza, właśnie te usługi łączą się z telemetrią, więc w praktyce robią wszystko, bo i wszystko im wolno. A dokumentacji brak. To zapowiedź gorszych czasów. Wiem, że telefony robią tak od lat, ale istnieje dość duży przeskok psychologiczny (bo przecież nie techniczny) między smartfonem a komputerem osobistym. Może o to chodziło w nazwie kodowej Threshold? Jak to będzie wyglądać w Windows Server 2016?

Jeżeli o wyżej wspomnianych usługach nie da się prawie nic przeczytać w internecie, to znaczy, że nie ma o nich mowy we wszechobecnych przewodnikach po oczyszczaniu Dziesiątki ze „szpiegów”. Nie ma się z czego cieszyć, to świadczy, jak niewiele osób chce naprawdę zobaczyć, co się dzieje w sieci. Owszem, możemy iść po ustawieniach, możemy wyłączać znane usługi i programy, możemy też poszukać kilku na intuicję, ale to nigdy nie wygra z testem praktycznym. Mam nadzieję, że udało mi się to udowodnić.

A na koniec...

Na deser dorzucę jeszcze jedno odkrycie, napotkane „w czasie rzeczywistym”. Otóż Network Monitor pracował u mnie nie tylko w nocy, ale i podczas pracy. Odkryłem wtedy, że mimo wyłączenia wyszukiwania online oraz niedostępności Cortany w Polsce, każde wyszukiwanie z menu Start otwiera połączenie sieciowe. To mi się bardzo nie spodobało, bo dość intensywnie korzystam z Windows Search i wpisuję na przykład cytaty z dokumentów, którymi nie chciałbym się szczególnie chwalić, a już na pewno nie chciałbym na ich podstawie uczyć żadnej maszyny. Dlatego wyłączyłem tryb badacza i zechciałem to jak najszybciej wyłączyć. Pośpiech i gniew zaprowadziły mnie do miejsca, od którego w ogóle należałoby zacząć: Zapora! Pod spodem nowych zabawek, gdzieś tam głęboko dalej jest „prawdziwy Windows” i przy użyciu MMC można wywołać przystawkę Zapora systemu Windows z Zaawansowanymi Zabezpieczeniami.

Niespodzianka. Otóż reguły komunikacji i telemetrii są zdefiniowane i działają. Pierwszą rzecz, jaką ubiłem było „Search”. Problemy z menu Start wysyłającym moje kwerendy w chmurę natychmiast się rozwiązały. Następnie zablokowałem jeszcze kilkadziesiąt innych regułek. Efekt?

No niemożliweZadziałało. Tak coś podejrzewałem, że da się to zrobić po ludzku. Ponieważ „morały” z tego, jak wygląda ruch telemetryczny w Windows 10 już były, czas na morał z historii jego badania. Może ktoś zgodzi się z moim podejściem:

Nie wierz tutorialom na słowo, sprawdzaj zawsze na własną rękę

„Ufaj, ale sprawdzaj”. Dotychczasowe wypróbowane metody nie muszą być wieczyście poprawne i przede wszystkim wystarczające

Doceń narzędzia administracyjne. NT to system serwerowy!

Unikaj nuklearnych rozwiązań (podmiana DNS, blokowanie hostów, usuwanie plików, wycinanki w Rejestrze)

Staraj się nie używać zewnętrznych programów-czyścicieli. Skrypty do „odszpiegowania”, magiczne zamykaczki portów, ale i Odkurzacze, czy inne CCleanery. To naprawdę można zrobić samodzielnie

Podobne tematy:

Udostępnij: