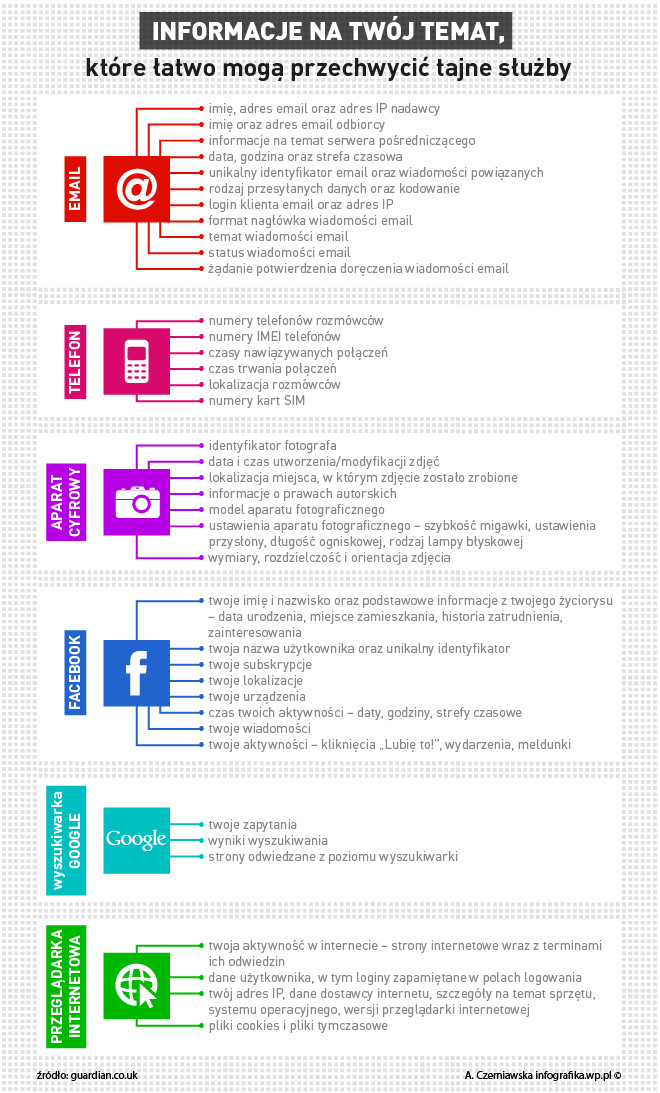

Ciekawy artykuł o różnych sposobach zbierania oraz wykorzystania danych o użytkowniku, krótki przykład:

Ponadto link do bloga o tematyce IP LAW:

Cały artykuł:

Nie mają kasy na sprzątanie w pociągach, ale na oprogramowanie z elementami szpiegującymi się znalazłoW drugiej połowie ubiegłego roku dużą popularność zyskał Bilkom - aplikacja na telefon lub tablet umożliwiająca planowanie podróży pociągami oraz zakup biletu kolejowego. Jak wynika z informacji dostępnych na stronie PKP, system wykorzystuje technologię GPS, współpracuje z mapami i jest wyposażony w szereg użytecznych funkcji.

Jest zatem totalnie innowacyjny. Umożliwia wyszukiwanie połączeń, oferuje połączenia door to door, podaje informacje o utrudnieniach w ruchu pociągów. Czego chcieć więcej? Wydawać by się mogło, że to idealne i użyteczne rozwiązanie. Możliwości aplikacji są jednak o wiele większe. Wgłębiając się w zapisy zasad korzystania z programu, dowiadujemy się, że podobno ma on możliwość robienia zdjęć i nagrywania filmów aparatem wbudowanym w telefon w dowolnym momencie, bez konieczności naszego udziału. Aparat uruchamia się zatem automatycznie.

To jednak jeszcze nie wszystko - poprzez zainstalowanie aplikacji bowiem zapewniamy komuś po drugiej stronie pełen dostęp do informacji zapisanych w naszych telefonicznych kalendarzach. Aplikacja pozwala na odczytywanie wszystkich wydarzeń w kalendarzu, co ciekawe - również wydarzeń w kalendarzach znajomych i współpracowników użytkownika. PKP zapewnia, że zdjęcia użytkowników, jakie zostaną przez nią wykonane, nie są przeglądane.

Ponadto link do bloga o tematyce IP LAW:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Zaloguj

lub

Zarejestruj się

aby zobaczyć!