- Dołączył

- 25 Grudnia 2012

- Posty

- 3447

- Reakcje/Polubienia

- 1583

źr:Globalny atak wirusa Petya. Zarażona nawet sieć elektrowni w Czarnobylu.

Wirus typu ransomware znany jako Petya jest odpowiedzialny za awarie systemów komputerowych, do jakich doszło na całym świecie, wyrządzając największe szkody na Ukrainie, w Rosji, Wielkiej Brytanii, a także w Indiach. ABW "monitoruje sytuację".

Jako pierwsi o ataku poinformowali Ukraińcy, gdzie wirus Petya.A zaatakował system bankowy i telekomunikacyjny, poważnie utrudniając pracę największego lotniska w kraju, metra w Kijowie oraz zakładów energetycznych i ciepłowniczych.

Ataków dokonano spoza granic kraju i miały one masowy charakter - donosiły ukraińskie media.

Wirus szybko się rozprzestrzenił. Poza Ukrainą zaatakował także m.in. w Hiszpanii i w Indiach. Eksperci twierdzą, że może mieć podobne skutki, jak wirus WannyCry, który zaatakował komputery w systemem Windows na całym świecie.

Eksperci ostrożnie wypowiadają się jednak o dokładnym sposobie wtorkowego ataku. Choć część wskazuje na podobieństwo do WannaCry, to rosyjska firma ds. cyberbezpieczeństwa Kaspersky Labs podaje jednak w wątpliwość, czy rzeczywiście chodzi o wirus Petya,A, jak twierdzą władze niektórych krajów.

- Nasza wstępna analiza sugeruje, że nie chodzi o wersję ransomware Petya, jak dotąd wskazywano, ale o nowy rodzaj ransomware, dotąd nieznany. Z tego powodu nazwaliśmy go NotPetya - głosi komunikat firmy, która zaleca uaktualnienie używanej wersji systemu operacyjnego Windows..

Amerykański producent oprogramowania antywirusowego Symatec wskazał, że za atakiem stoi grupa hakerska Lazarus, którą wiąże się z Koreą Północną.

Duński koncern A.P. Moeller-Maersk działający głównie w branży transportu morskiego i energii, brytyjska firma WPP - gigant z branży reklamy i public-relations, nienazwana w depeszach "międzynarodowa norweska firma", oraz terminale w największym w Europie porcie w Rotterdamie również padły ofiarą ataków hakerskich.

O awarii systemów komputerowych firma A.P. Moeller-Maersk, która zatrudnia 120 tys. pracowników w 135 krajach, poinformowała rzeczniczka koncernu, potwierdzając, że powodem jest cyberatak na liczne należące do koncernu firmy i strony internetowe.

- Możemy potwierdzić, że systemy teleinformatyczne Maersk nie działają (...) na skutek cyberataku. W dalszym ciągu oceniamy sytuację. Bezpieczeństwo naszych pracowników, naszych operacji i interesy naszych klinetów jest naszym najwyższym priorytetem - głosi informacja na stronie koncernu.

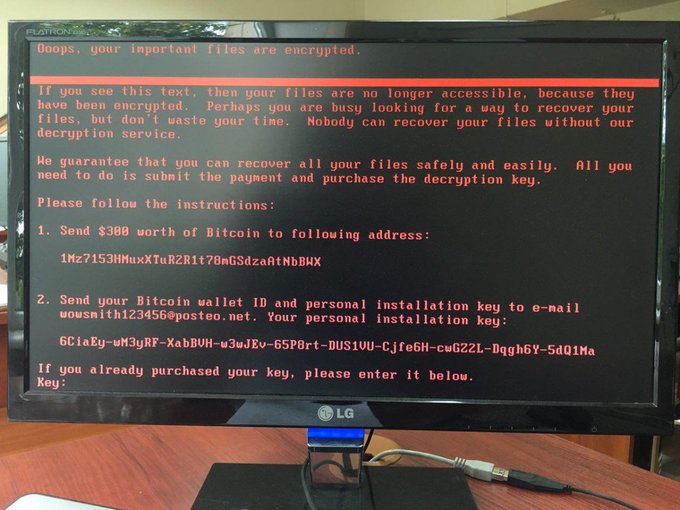

"Zaatakowane są przede wszystkim komputery działające na systemie Windows. Na ekranie pojawia się czarny ekran z czerwonymi napisami, który informuje, że zostanie odblokowany dopiero po wpłaceniu 300 dolarów w walucie Bitocoin" - powiedział w rozmowie z portalem PolskieRadio.pl Polak pracujący w Kijowie.

- Atak zorganizowały służby specjalne Rosji - oświadczył doradca szefa MSW i deputowany do ukraińskiego parlamentu Anton Heraszczenko. - Przeciwko Ukrainie rozpoczęto ogromny cyberatak, który odbywa się pod przykrywką wirusa. Według wstępnych informacji jest to zorganizowany system, swego rodzaju trening ze strony służb specjalnych Federacji Rosyjskiej - powiedział w jednej ze stacji telewizyjnych.

O awarii komputerów w siedzibie Rady Ministrów w Kijowie poinformował wicepremier Pawło Rozenko. „(…) Nasza sieć też padła. Taki obrazek pokazują wszystkie komputery w KMU (siedzibie rządu)” - napisał na Facebooku, gdzie umieścił zdjęcie ekranu komputerowego z komunikatem o awarii.

Pierwszy o problemie poinformował Narodowy Bank Ukrainy (NBU), który przekazał, że niektóre banki mają problemy z płatnościami i obsługą klientów. Nie działa co najmniej część bankomatów.

„Bank Narodowy jest przekonany, że ochrona infrastruktury bankowej przed oszustwami w cyberprzestrzeni zorganizowana jest w należyty sposób, a próby ataków komputerowych na systemy informatyczne banków zostaną zneutralizowane” - oświadczył NBU.

Rzecznik ukraińskiej policji poinformował, że atak hakerów sparaliżował działalność jednocześnie kilku instytucji rządowych. Zaatakowane zostały również banki Sberbank, Ukrsotsbank, Ukrgasbank, OTP Bank i PrivatBank, media oraz korporacje rządowe. Wirus Petya.A uderzył też w system komputerowy kijowskiego metra. Ukraińskie media donoszą, że ofiarami ataku hakerskiego padła również Ukrpoczta (ukraińska poczta) oraz zarządzający usługami telekomunikacyjnymi Ukrtelekom.

Rosjanie także z problemami

Rosyjski bank centralny poinformował o "atakach komputerowych" na rosyjskie banki, dodając, że w pojedynczych przypadkach doszło do zainfekowania ich systemów teleinformatycznych.

W komunikacie bank zapewnił, że systemy bankowe nie zostały złamane. Dodał, że współpracuje z bankami w celu przezwyciężenia skutków ataków.

Także rosyjski koncern naftowy Rosnieft poinformował, że padł ofiara ataku hakerskiego na dużą skalę, ale wydobycie i przetwarzanie ropy nie zostało wstrzymane dzięki przejściu na system rezerwowy.

"Atak hakerski mógł mieć poważne konsekwencje, ale firma przeszła na rezerwowy system przetwarzania i produkcji; ani wydobycie, ani rafinowanie nie zostały wstrzymane" - podała firma w komunikacie zamieszczonym na Twitterze.

Serwery Rosnieftu, a także kontrolowanej przez koncern spółki naftowej Basznieft, zaatakował wirus o działaniu podobnym do WannaCry - podał portal RBK, powołując się na źródło w policji.

We wtorek po południu strona internetowa Rosnifetu była niedostępna. O ataku na jej systemy informatyczne powiadomiła też firma Evraz.

ABW monitoruje sytuację związaną z bezpieczeństwem cybernetycznym Polski

Agencja Bezpieczeństwa Wewnętrznego na bieżąco monitoruje sytuację związaną z bezpieczeństwem cybernetycznym Polski - zapewniono w komunikacie przesłanym we wtorek PAP. Służby ostrzegają, by nie otwierać maili z nieznanych źródeł oraz nie klikać w linki zawarte w takich wiadomościach.

Departament Bezpieczeństwa Narodowego KPRM poinformował w komunikacie, że ABW monitoruje sytuację, a do Rządowego Zespołu Reagowania na Incydenty Komputerowe CERT.GOV.PL nie wpłynęło do tej pory żadne zgłoszenie dotyczące wirusa typu ransomware o nazwie Petya potwierdzające, by instytucje z zakresu CERT.GOV.PL (administracja rządowa oraz infrastruktura krytyczna) padły ofiarą kampanii hakerskiej.

"Obecnie CERT.GOV.PL pozostaje w kontakcie z innymi krajowymi CERT-ami w powyższej sprawie" - zapewniono.

Służby ostrzegają, aby nie otwierać e-maili z nieznanych źródeł oraz nie klikać w linki zawarte w takich wiadomościach.

Wcześniej zastępca ministra koordynatora służb specjalnych Maciej Wąsik powiedział PAP, że nie ma sygnałów o aktywności hakerskiej w publicznej domenie w Polsce, a CERT ABW nie sygnalizował "żadnych szczególnych" zdarzeń. Przypomniał, że Centrum w ABW zajmuje się domeną publiczną - gov.pl i instytucjami publicznymi.

Hakerzy zaatakowali nieczynną elektrownię atomową w Czarnobylu

Wirus nie ominął sieci komputerowej nieczynnej elektrowni atomowej w Czarnobylu. Systemy technologiczne stacji działają w zwykłym trybie - poinformowały władze.

Elektrownia w Czarnobylu na północy Ukrainy została zamknięta po wybuchu jej czwartego reaktora w 1986 roku. Reaktor ten został niedawno zabezpieczony nową izolacją. Obecnie działa tam zakład przechowywania zużytego paliwa jądrowego.

W związku z atakiem nie działa strona internetowa elektrowni w Czarnobylu - przekazała we wtorek państwowa agencja, która zarządza strefą wokół siłowni.

„W wyniku tymczasowego odłączenia systemu Windows monitoring promieniowania placu przemysłowego (wokół reaktora - PAP) odbywa się ręcznie. Automatyczny system kontroli promieniowania w strefie działa w trybie zwykłym” - oświadczono w komunikacie.[

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

, Backup + AppGuard stanowi lepszą ochronę.

, Backup + AppGuard stanowi lepszą ochronę.

Na jakie źródło się powołał Sekurak? Nie zamierzam szukać, a tym bardziej podawać wszystkich linków, w których rzeczone info zostało podane, bo to chore. Wystarczy link źródłowy lub najbliżej źródła zbliżony.

Na jakie źródło się powołał Sekurak? Nie zamierzam szukać, a tym bardziej podawać wszystkich linków, w których rzeczone info zostało podane, bo to chore. Wystarczy link źródłowy lub najbliżej źródła zbliżony.

ale mniejsza z tym.

ale mniejsza z tym.