- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56070

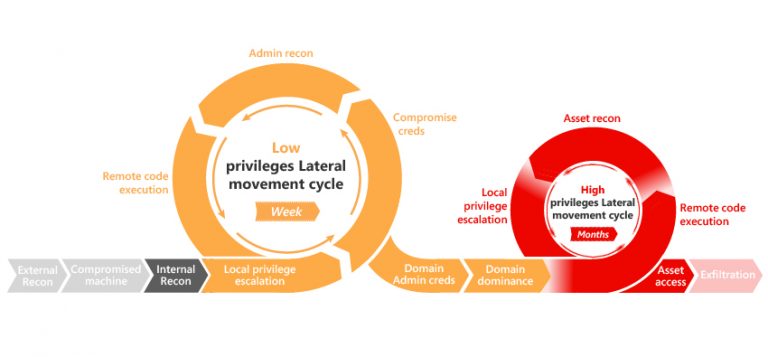

źródło:Docierają do nas pewne informacje o infekcjach RYUK-iem z polskiego podwórka.Zaloguj lub Zarejestruj się aby zobaczyć!Zaloguj lub Zarejestruj się aby zobaczyć!Zaloguj lub Zarejestruj się aby zobaczyć!Zaloguj lub Zarejestruj się aby zobaczyć!teżZaloguj lub Zarejestruj się aby zobaczyć!. Co jestZaloguj lub Zarejestruj się aby zobaczyć!w tym ransomware? NajczęściejZaloguj lub Zarejestruj się aby zobaczyć!na prawo i lewo tylko jest ręcznie wprowadzany do zaatakowanej organizacji:

Często ścieżka działania (opisana jeszcze w świeżej,Unlike the common ransomware, systematically distributed via massive spam campaigns and exploit kits, Ryuk is used exclusively for tailored attacks. This, of course, means extensive network mapping, hacking and credential collection is required and takes place prior to each operation.Zaloguj lub Zarejestruj się aby zobaczyć!

- infekcja „losowym” malware (

Zaloguj lub Zarejestruj się aby zobaczyć!) jednego z komputerów- weryfikacja czy atakujący dostali dostęp do nic nie znaczącej organizacji (lub np. jest to prywatny komputer) czy może mamy do czynienia z tzw. high value target (dużo komputerów, potencjalnie ciekawe dane, duża firma, itp)

- Jeśli tak, to następuje kolejna faza – nacieranie na kontroler domeny – jest to robione w dużej mierze ręcznie –

Zaloguj lub Zarejestruj się aby zobaczyć!

Warto też pamiętać, że Ryuk usuwa dane

- Napastnicy mają admina na kontrolerze domeny – bum, pozamiatane – infekują co chcą. Choć… zaczekajmy, wcześniej jeszcze następuje kradzież danych: dokumenty, dane klientów, dane płatnicze, itp. (

Zaloguj lub Zarejestruj się aby zobaczyć![26:30])- Na koniec dopiero wykonywana jest infekcja RYUK-iem oraz żądanie okupu

Zaloguj lub Zarejestruj się aby zobaczyć!– jeśli więc nie masz zewnętrznego backupu to trochę „pozamiatane”.

W każdym razie patrząc na etapy infekcji warto aby dotknięte RYUK-iem firmy zastanowiły się czy nie potrzeba nieco głębszego działania niż tylko „przywrócenie danych z kopii zapasowych”. Przywrócimy znowu „podatny” stan naszej firmy i co dalej? Poczekamy sobie na kolejną infekcję? A co z wykradzionymi danymi?

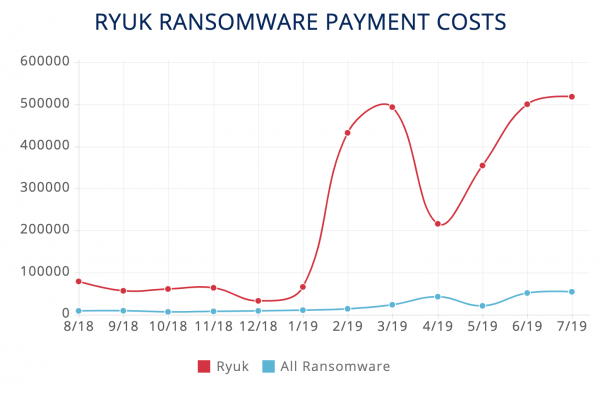

Problematyczna jest teżZaloguj lub Zarejestruj się aby zobaczyć!jaką często żądają szantażyści operujący Ryukiem – jak widać wartości są znacznie wyższe niż w przypadku „losowego ransomware”

Jak się ochronić? Nie jest to proste, choć minimalnie warto odpowiednio podejść do tematów:

Powtórzmy to jeszcze raz, obecnie zewnętrzne kopie zapasowe w kontekście malware nie zamykają tematu. Jeśli macie swoje przemyślenia w temacie RYUK-a -> prośba o kontakt.

- Audyt kont, które mają dostęp administracyjny w AD

- Audyt kont, które mają wysokie uprawnienia w AD

- Higiena stacji roboczych i zachowania pracowników (minimalizacja prawdopodobieństwa pierwszej infekcji)

- Monitoring sieci (może uda się odpowiednio wcześnie wykryć symptomy ataku + zobaczyć co atakujący wykradli)

- Zewnętrzne (testowane) kopie zapasowe.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!