- Dołączył

- 26 Maj 2015

- Posty

- 19209

- Reakcje/Polubienia

- 55912

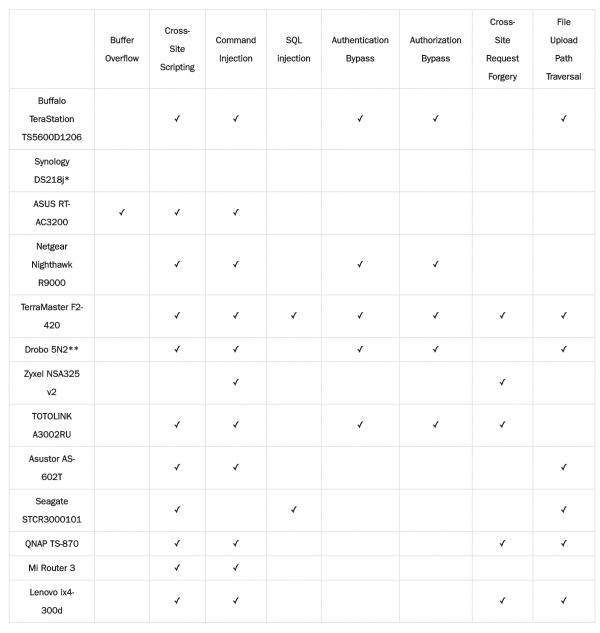

Jeśli ktoś chce zobaczyć trochę realnych, świeżych podatności w IoT, zachęcam do lektury wyników badania projektuZaloguj lub Zarejestruj się aby zobaczyć!. Na celownik wzięto 13 urządzeń, w których każde miało minimum jedną podatność webowo-aplikacyjną (co nie dziwi…):

Cały artykuł:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!